Trusted Platform Module (TPM)

Was ist ein Trusted Platform Module (TPM)?

Ein Trusted Platform Module (TPM) ist ein spezialisierter Chip in einem Notebook oder Desktop-Computer, der Hardware mit integrierten kryptografischen Schlüsseln sichert. Er hilft dabei, die Identität eines Benutzers nachzuweisen und sein Gerät zu authentifizieren. Ein TPM trägt auch zur Sicherheit vor Bedrohungen wie Firmware- und Ransomware-Angriffen bei.

Ein TPM unterstützt Digital Rights Management (DRM), das Windows-basierte Systeme schützt und Softwarelizenzen durchzusetzt. Es kann auch Passwörter, Zertifikate oder Verschlüsselungsschlüssel speichern. TPM-Chips arbeiten mit jedem gängigen Betriebssystem zusammen und funktionieren am besten in Verbindung mit anderen Sicherheitstechnologien wie Firewalls, Antivirensoftware, Smartcards und biometrischer Überprüfung.

Ein TPM-Chip befindet sich als dedizierter Prozessor auf der Hauptplatine eines Computers. Kryptografische Schlüssel speichern Rivest-Shamir-Adleman-Verschlüsselungsschlüssel (RSA), die für das Hostsystem zur Hardwareauthentifizierung spezifisch sind.

Jeder TPM-Chip enthält ein RSA-Schlüsselpaar namens Endorsement Key (EK). Das Paar wird innerhalb des Chips verwaltet und Software kann es nicht aufrufen. Der Storage Root Key wird erstellt, wenn ein Benutzer oder Administrator den Besitz des Systems übernimmt. TPM generiert das Schlüsselpaar basierend auf dem EK und einem vom Eigentümer angegebenen Kennwort.

Ein zweiter Schlüssel, Attestation Identity Key (AIK) genannt, schützt das Gerät vor nicht autorisierter Firmware- und Softwareänderung, indem er kritische Abschnitte von diesen hasht, bevor er sie ausführt. Wenn das System versucht, eine Verbindung zum Netzwerk herzustellen, werden die Hashes an einen Server gesendet, der überprüft, ob sie mit den erwarteten Werten übereinstimmen. Bei Änderungen an der gehashten Komponente schlagen die Übereinstimmung fehl und das System erhält keinen Zugang zum Netzwerk.

Der Begriff TPM bezeichnet manchmal auch die für TPM-Chips geltenden Spezifikationen. Die gemeinnützige Trusted Computing Group (TCG) veröffentlicht und pflegt TPM-Spezifikationen.

Einsatz und Vorteile von TPM

TPMs bieten die folgenden Vorteile:

- Generierung, Speicherung und Begrenzung der Verwendung von kryptografischen Schlüsseln.

- Gewährleistung der Integrität der Plattform durch Verwendung von Metriken, die Änderungen an früheren Konfigurationen erkennen können.

- Authentifizierung des Plattformgeräts mit dem RSA-Schlüssel des TPM.

- Abwehr von Firmware-, Ransomware-, Wörterbuch- und Phishing-Angriffen.

- Schutz der Rechte an digitalen Medien durch DRM-Technologie.

- Sicherstellen, dass Softwarelizenzen geschützt sind.

Wie verwendet Windows TPMs und warum sind sie erforderlich?

Windows 7, 8, 10 und 11 bieten Unterstützung für Trusted Platform Modules. Bei Windows 11 ist TPM 2.0 eine Installationsvoraussetzung. Zu den Sicherheitsfunktionen die, Windows über TPMs umsetzt, gehören:

- Windows Hello ist eine biometrische Identitäts- und Zugriffskontrollfunktion, die Fingerabdruck-Scanner, Iris-Scanner und Gesichtserkennungstechnologie nutzt, die alle auf TPMs basieren. Es verwendet sowohl einen EK als auch einen AIK.

- Schutz vor Wörterbuchangriffen bedeutet, dass das System Brute-Force-Angriffe abwehren kann, bei denen ein Angreifer in ein passwortgeschütztes Computernetzwerk eindringt, indem er automatisiert jedes Wort von einer Liste abfragt.

- Die BitLocker-Laufwerkverschlüsselung verschlüsselt logische Volumes. Es unterscheidet sich vom Encrypting File System von Microsoft darin, dass BitLocker ein ganzes Laufwerk verschlüsseln kann, während EFS nur einzelne Dateien und Ordner verschlüsselt. Wenn der Computer oder die Festplatte verloren geht oder gestohlen wird, bleiben die Daten auf dem Volume privat, wenn sie ausgeschaltet sind. BitLocker ist immer noch anfällig für Kaltstartangriffe, daher sollten Sie auf Zwei-Faktor-Authentifizierung setzen.

- Virtuelle Smartcards basieren auf TPMs und ähneln physischen Smartcards. Sie dienen der Authentifizierung gegenüber externen Ressourcen.

- Measured Boot hilft beim Erkennen von Malware während Startsequenzen und stellt sicher, dass die TPM-Messungen den Startzustand von Windows und die Windows-Konfigurationseinstellungen widerspiegeln.

- Der Integritätsnachweis erstellt AIK-Zertifikate für TPMs und analysiert gemessene Startdaten, um den Gerätezustand zu bewerten.

- Credential Guard verwendet virtualisierungsbasierte Sicherheit, um Anmeldeinformationen zu isolieren. TPMs schützen die zugehörigen Schlüssel.

TPM 2.0

TPM 2.0 wurde von TCG entwickelt, um Trusted Platform Modules weitere Funktionen hinzuzufügen. So ermöglicht die neue Algorithmus-Austauschfunktion TPMs, verschiedene Algorithmen parallel zu verwenden, falls einer nicht gegen bestimmte Bedrohungen vorgeht. Zuvor war TPM 1.2 auf Secure Hash Algorithm 1 beschränkt. Die grundlegenden Verifizierungssignaturen unterstützen nun persönliche Identifikationsnummern und biometrische und globalen Positionsbestimmungssystemdaten. Durch die verbesserte Schlüsselverwaltung können Sie Schlüssel jetzt für eine begrenzte und bedingte Verwendung einstellen.

TPM 2.0 bietet mehr Flexibilität und erlaubt den Einsatz des Chips in Geräten mit weniger Ressourcen. TPM 2.0 kann auf neuen PCs unter jeder Version von Windows 10 für Desktop und auf Windows-11-Geräten ausgeführt werden.

Verschiedene Arten von TPM-Implementierungen

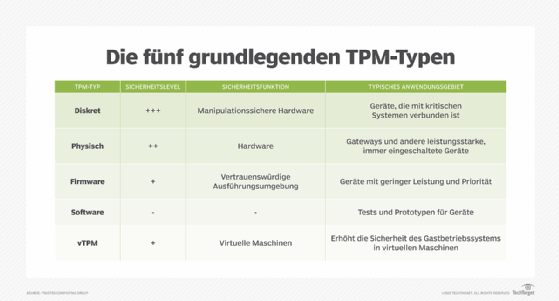

Die folgenden Trusted Platform Modules unterscheiden sich in ihrer Implementierung:

- Diskrete TPMs sind spezifische und dedizierte Chips. Dies ist die wohl sicherste Art von TPM, da sie in der Regel weniger fehleranfällig und außerdem vor Manipulation geschützt sind.

- Physisch-basierte TPMs sind in die zentrale CPU integriert und enthalten Sicherheitsmechanismen, die sie manipulationssicher machen.

- Firmware-basierte TPMs laufen in der vertrauenswürdigen Ausführungsumgebung einer CPU. Diese TPMs sind fast so sicher wie physische TPM-Chips.

- Software-basierte TPMs bieten keine zusätzliche Sicherheit, sind fehleranfälliger und außerdem leichter angreifbar.

- Virtuelle TPMs werden von einem Hypervisor bereitgestellt, der Sicherheitscodes unabhängig von einer virtuellen Maschine abruft.

Die Geschichte von TPM

TPM hat im Laufe der Zeit mehrere Aktualisierungen erhalten. Ein bemerkenswertes Update war Version 1.2, die 2009 als ISO/IEC 11889 standardisiert wurde. TCG arbeitet weiter an dem Standard und integriert neue Ergänzungen und Funktionen. Das neueste Update, Version 2.0, wurde 2019 veröffentlicht. Diese Version fügt neue Funktionen hinzu, um die Sicherheit von TPM zu erhöhen. Version 2.0 funktioniert für Windows 10. Für Windows 11 ist TPM 2.0 Voraussetzung.