Rollenbasierte Zugriffskontrolle (RBAC)

Was ist rollenbasierte Zugriffskontrolle (RBAC)?

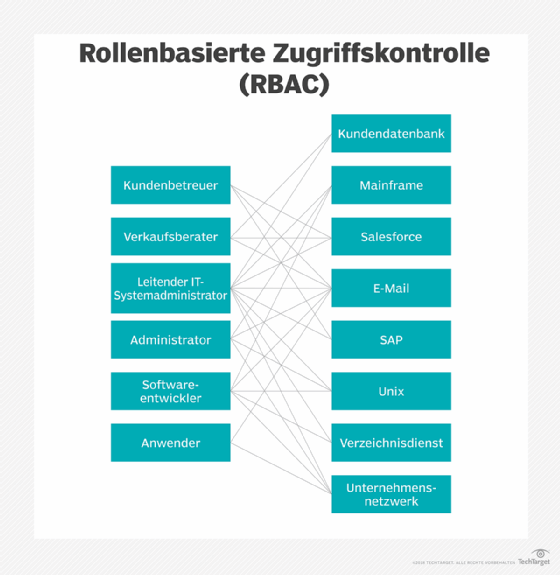

Bei der rollenbasierten Zugriffskontrolle (RBAC, Role Based Access Control) handelt es sich um eine Methode zur Einschränkung des Netzwerkzugriffs auf der Grundlage der Rollen der einzelnen Benutzer innerhalb eines Unternehmens. Organisationen verwenden RBAC - auch rollenbasierte Sicherheit genannt - um die Zugriffsebenen auf der Grundlage der Rollen und Zuständigkeiten eines Mitarbeiters einzuteilen.

Die Beschränkung des Netzwerkzugriffs ist wichtig für Unternehmen, die viele Mitarbeiter beschäftigen, Auftragnehmer haben oder Dritten - wie Kunden und Lieferanten - Netzwerkzugriff gewähren, da eine effektive Überwachung des Netzwerkzugriffs schwierig sein kann. Unternehmen, die sich auf RBAC verlassen, sind besser in der Lage, ihre sensiblen Daten und kritischen Anwendungen zu schützen. RBAC stellt sicher, dass Benutzer nur auf die Informationen zugreifen können, die sie für ihre Arbeit benötigen, und verhindert, dass sie auf Informationen zugreifen, die nicht für sie relevant sind. Dies ist schon für die Erfüllung von Compliance-Vorschriften und Verordnungen unabdingbar.

Die Rolle eines Mitarbeiters in einem Unternehmen bestimmt die Berechtigungen, die einer Person gewährt werden. Dies stellt sicher, dass Mitarbeiter der untergeordneten Ebene nicht auf sensible Informationen zugreifen oder Aufgaben auf höchster Ebene ausführen können.

Vorteile der rollenbasierten Zugriffskontrolle (RBAC)

Die Verwendung von RBAC bietet zahlreiche Vorteile, darunter die folgenden:

Verbesserte betriebliche Effizienz. Mit RBAC können Unternehmen die Notwendigkeit von Formalitäten und Passwortänderungen verringern, wenn sie neue Mitarbeiter einstellen oder die Rollen bestehender Mitarbeiter ändern. Mit RBAC können Unternehmen schnell Rollen hinzufügen und ändern und sie plattform-, betriebssystem- und anwendungsübergreifend implementieren. Außerdem wird die Fehleranfälligkeit bei der Zuweisung von Benutzerrechten verringert. Darüber hinaus können Unternehmen mit RBAC Benutzer von Dienstleistern einfacher in ihre Netzwerke integrieren, indem sie ihnen vordefinierte Rollen zuweisen.

Verbesserte Einhaltung von Vorschriften. Jedes Unternehmen muss die lokalen, staatlichen und behördlichen Vorschriften einhalten. Unternehmen ziehen es im Allgemeinen vor, RBAC-Systeme zu implementieren, um die gesetzlichen und behördlichen Anforderungen an Vertraulichkeit und Datenschutz zu erfüllen, da Führungskräfte und IT-Abteilungen den Zugriff auf die Daten und deren Verwendung effektiver verwalten können.

Erhöhte Transparenz. RBAC verschafft Netzwerkadministratoren und Führungskräften einen besseren Einblick in das Unternehmen und gewährleistet gleichzeitig, dass autorisierte Benutzer oder Gäste nur Zugriff auf das erhalten, was sie für ihre Arbeit benötigen.

Geringere Kosten. Indem sie Nutzern den Zugriff auf bestimmte Prozesse und Anwendungen verweigern, können Unternehmen Ressourcen wie Netzwerkbandbreite, Lizenzen, Arbeitsspeicher und Speicherplatz einsparen oder kostengünstiger nutzen.

Geringeres Risiko von Datenschutzverletzungen und Datenverlusten. Die Implementierung von rollenbasierter Zugriffskontrolle bedeutet, dass der Zugang zu sensiblen Informationen eingeschränkt wird. Dadurch wird das Potenzial für Datenschutzverletzungen oder Datenlecks verringert wird.

Bewährte Verfahren für die Implementierung einer rollenbasierten Zugriffskontrolle

Es gibt mehrere bewährte Verfahren, die Unternehmen bei der Implementierung von RBAC befolgen sollten, darunter die folgenden:

- Das Vorhandensein eines Identitäts- und Zugriffsmanagementsystems ist keine Voraussetzung für die Einführung von RBAC, aber die Implementierung von RBAC wird durch das Vorhandensein eines IAM-Systems erleichtert. IAM erleichtert die Verwaltung von elektronischen oder digitalen Identitäten. Mit einem IAM-Rahmenwerk können IT-Manager den Benutzerzugriff auf kritische Informationen innerhalb ihrer Organisation kontrollieren.

- Erstellen Sie eine Liste der Ressourcen, die einen kontrollierten Zugang erfordern. Dazu könnten Kundendatenbanken, E-Mail-Systeme und CMS-Lösungen gehören.

- Analysieren Sie die Belegschaft und legen Sie Rollen fest, die denselben Zugriffsbedarf haben. Erstellen Sie jedoch nicht zu viele Rollen, da dies den Zweck der rollenbasierten Zugriffskontrolle zunichte machen könnte. Einige RBAC-Beispiele umfassen eine Basisrolle, die den Zugriff jedes Mitarbeiters beinhaltet, beispielsweise auf E-Mail und das Unternehmensintranet. Eine andere Rolle könnte ein Kundendienstmitarbeiter sein, der Lese- und Schreibzugriff auf die Kundendatenbank hat.

- Anwendung des Prinzips der geringsten Privilegien (POLP). POLP beziehungsweise das Prinzip der minimalen Rechtevergabe besagt, dass Benutzer nur Zugriff auf die Aktionen, Software oder Dateien haben sollten, die sie für ihre Arbeit benötigen. Der Zugriff auf zusätzliche Aktionen, die über das geringste Privileg hinausgehen, muss über RBAC-Rollen gewährt werden.

- Nachdem Sie eine Liste der Rollen und ihrer Zugriffsrechte erstellt haben, ordnen Sie die Mitarbeiter diesen Rollen zu und legen ihren Zugriff fest.

- Beurteilen Sie, wie Rollen geändert werden können, wie Konten für ausscheidende Mitarbeiter aufgelöst werden können und wie neue Mitarbeiter anzulegen sind.

- Erstellen Sie eine RBAC-Richtlinie, die angibt, wie potenzielle Probleme zu vermeiden sind.

- Stellen Sie sicher, dass RBAC unternehmensweit in alle Systeme integriert ist.

- Durchführung von Schulungen, damit die Mitarbeiter die Grundsätze von RBAC verstehen.

- Führen Sie regelmäßig Audits der Rollen durch, einschließlich der Mitarbeiter, die ihnen zugewiesen sind, und der Zugriffsrechte, die für jede Rolle erlaubt sind. Wenn sich herausstellt, dass eine Rolle unnötigen Zugriff auf ein bestimmtes System hat, ändern Sie die Rolle und die Zugriffsebene.

RBAC vs. ABAC

Die rollenbasierte Zugriffskontrolle und die attributbasierte Zugriffskontrolle (ABAC, Attribute-Based Access Control) sind beides Methoden der Zugriffskontrolle, unterscheiden sich aber in ihrem Ansatz. Während RBAC Zugriffsrechte in Abhängigkeit von den Rollen der Benutzer gewährt, kontrolliert ABAC den Zugriff auf der Grundlage einer Kombination der folgenden Kategorien:

- Benutzerattribute. Dazu können Name, Nationalität, ID, Rolle und Sicherheitsfreigabe des Benutzers gehören.

- Ressourcen-Attribute. Diese können den Eigentümer, den Namen und das Datum der Datenerstellung des Objekts, auf das zugegriffen wird, beschreiben.

- Aktionsattribute. Diese Attribute beschreiben die Aktion, die mit dem System oder der Anwendung, auf die zugegriffen wird, verbunden ist.

- Umgebungsattribute. Dazu gehören der Ort des Zugriffs, der Zeitpunkt des Zugriffs und der Grad der Bedrohung.

Als Zugriffskontrollmethode stützt sich RBAC auf vordefinierte Rollen, während ABAC im Vergleich dazu dynamischer ist und eine detailliertere Kontrolle bietet.

So sollten Organisationen RBAC für eine grob abgestufte Zugriffskontrolle verwenden, beispielsweise um allen Professoren einer Universität den Zugriff auf Google für Forschungszwecke oder allen Auftragnehmern den Zugriff auf die Firmen-E-Mail zu gewähren. Auf der anderen Seite sollten Unternehmen ABAC für eine detaillierte Zugriffskontrolle verwenden oder wenn sie Entscheidungen unter bestimmten Bedingungen treffen müssen, beispielsweise wenn Professoren nur dann Zugriff auf Google erhalten, wenn sie in Gebäude X arbeiten und Erstsemesterkurse unterrichten.

Beispiele für RBAC

Organisationen können einen Benutzer nach Rolle oder Gruppe benennen. Das Hinzufügen eines Benutzers zu einer Rollengruppe bedeutet, dass der neue Benutzer Zugriff auf alle Berechtigungen in dieser spezifischen Gruppe hat. Eine Organisation kann Rollen aufteilen, um Administratoren, aufgabenspezifische Endbenutzer oder Gäste einzubeziehen. Beispielhafte Rollen könnten die folgenden sein:

- Ein Softwareentwickler, dem eine Rolle zugewiesen wird und der nur Zugriff auf die Softwareentwicklungs-Tools des Unternehmens hat - GitHub, Docker und Jenkins.

- Ein Marketingmitarbeiter, dem eine Rolle zugewiesen wird und der nur die Marketingtools des Unternehmens nutzen darf. Dies könnte zum Beispiel der Zugriff auf E-Mail-Marketinglisten, Google Analytics oder Social-Media-Profile sein.

- Ein Mitarbeiter der Personalabteilung, der eine Rolle erhält und Zugang zu HR-bezogenen Tools hat.

Softwareentwickler haben beispielsweise keinen Zugriff auf die Tools oder Dateien der Personalabteilung oder der Marketingabteilung desselben Unternehmens, aber sie haben Zugang zu den Tools, die sie für die Erfüllung ihrer Aufgaben benötigen. Ebenso haben die Marketingmitarbeiter Zugriff auf die Tools, die sie aufgrund ihrer Rolle benötigen, aber nicht auf die Tools der Personalabteilung oder der Softwareentwicklung. Die Berechtigungen der einzelnen Benutzer hängen von der Rolle und der Position des jeweiligen Mitarbeiters ab.