Risikobasierte Authentifizierung (RBA)

Was ist risikobasierte Authentifizierung?

Die risikobasierte Authentifizierung (RBA) ist eine Authentifizierungsmethode, bei der der Authentifizierungsprozess eines Systems je nach der Wahrscheinlichkeit, dass der Zugriff auf das System zu dessen Gefährdung führen könnte, unterschiedlich streng gehandhabt wird. Je höher das Risiko ist, desto umfassender und restriktiver wird der Authentifizierungsprozess, um das System vor unbefugtem oder böswilligem Zugriff zu schützen.

Die risikobasierte Authentifizierung ist eine Art der adaptiven oder schrittweisen Authentifizierung. Adaptiv bedeutet, dass das Authentifizierungssystem zunächst das Risiko einer von einem Nutzer initiierten Authentifizierungsanfrage bewertet. Auf der Grundlage dieser Bewertung erkennt es das Risiko der angeforderten Verbindung oder Autorisierung und passt den Authentifizierungsmechanismus für den Benutzer entsprechend an.

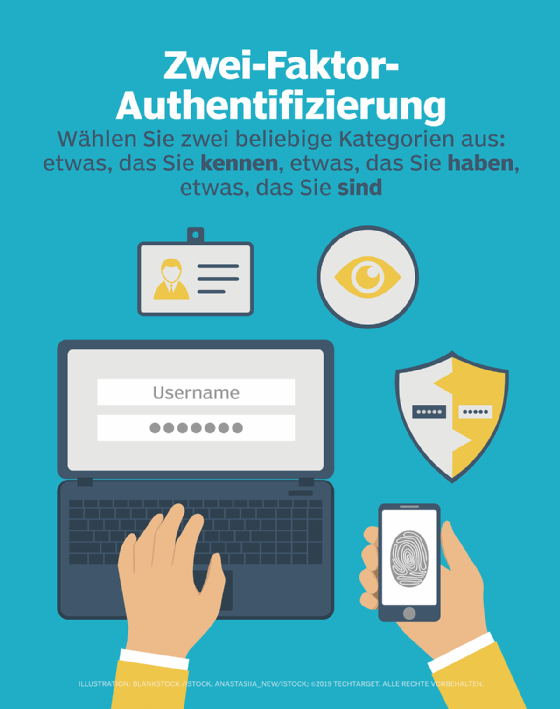

Nach der Bewertung des angenommenen Risikos kann die RBA den Nutzer auffordern, zusätzliche Authentifizierungsfaktoren anzugeben, um zu bestätigen, dass er derjenige ist, der er vorgibt zu sein. Zu diesen Faktoren können die folgenden gehören:

- Überprüfungslinks werden per E-Mail versandt.

- Einmalige Kennwörter (OTP, One Time Password), die per Textnachricht gesendet werden.

- OTP-Codes, die von einer Authentifizierungs-App generiert werden.

- OTP-Codes, die von einem physischen Autorisierungssicherheitstoken generiert werden.

- Sicherheitsfragen und Antworten (beide vom autorisierten Benutzer voreingestellt).

- Biometrische Informationen, wie Fingerabdrücke oder Gesichtsscans.

Wenn der Benutzer die angeforderten Faktoren angibt und das System seine Identität validiert, wird ihm der Zugang zum System gewährt. Wenn Validierung und Authentifizierung fehlschlagen, wird dem Benutzer der Zugang zum System verweigert.

Wie die risikobasierte Authentifizierung funktioniert

Wenn ein Benutzer versucht, sich bei einem System oder Konto anzumelden, für das RBA konfiguriert ist, analysiert der Kontrollmechanismus das Verhalten des Benutzers und mehrere Risikofaktoren, wie zum Beispiel die folgenden:

- Geografischer Standort des Nutzers.

- Die IP-Adresse des Benutzers.

- Das Gerät des Benutzers, das mit dem Konto, auf das zugegriffen wird, verbunden oder nicht verbunden ist.

- Sensibilität der Informationen oder des Kontos, auf das zugegriffen wird.

- Der Status der Aktualisierungen der Antivirensoftware auf dem Gerät des Benutzers.

- Vorhandensein eines Anonymisierungs-Proxy.

- Art der Transaktion (Wert).

- Vorhandensein von Malware.

- Die Historie der Sicherheitsvorfälle des Benutzers.

Nach der Analyse dieser Faktoren berechnet RBA einen Risikowert, der ein quantifiziertes Maß für die Wahrscheinlichkeit ist, dass es sich bei dem Anmeldeversuch um einen illegalen oder böswilligen Vorgang handelt, zum Beispiel um Hacking. Der Wert wird in Echtzeit generiert und dazu verwendet, die Verbindung als risikoarm, risikoarm oder risikoreich einzustufen. Die Authentifizierungsanforderung an den Benutzer ändert sich je nach dem wahrgenommenen Risiko.

Verbindungen mit geringem Risiko

Wenn die RBA eine Verbindung mit geringem Risiko feststellt, wird der Benutzer nicht aufgefordert, zusätzliche Authentifizierungsfaktoren anzugeben, und ihm wird der Zugriff auf das Konto gewährt. Ein Benutzer, der sich von demselben Gerät oder Standort aus bei dem Konto anmeldet, wird in der Regel als risikoarm eingestuft. Eine virtuelle private Verbindung (VPN) wird ebenfalls als risikoarm eingestuft.

Verbindungen mit mittlerem Risiko

Wenn die Risikobewertung des Systems ein mittleres Risiko anzeigt, wird der Benutzer aufgefordert, zusätzliche Informationen zur Bestätigung seiner Identität anzugeben. So kann er beispielsweise aufgefordert werden, seine E-Mail-Adresse anzugeben oder zusätzliche Sicherheitsfragen zu beantworten.

Eine Verbindung kann als mittleres Risiko eingestuft werden, wenn die richtigen Anmeldedaten eingegeben wurden, der Benutzer sich aber von einem unbekannten Gerät aus anmeldet. Sobald der Benutzer die richtigen Zusatzinformationen angibt, gewährt ihm das System Zugang. Wenn dies nicht der Fall ist, wird der Zugang verweigert.

Verbindungen mit hohem Risiko

Wenn die RBA auf der Grundlage der Risikobewertung eine potenziell risikoreiche Verbindung erkennt, kann sie entweder zusätzliche Authentifizierungsfaktoren verlangen oder den Zugriff automatisch verweigern. Typischerweise wird ein Benutzer, der sich von einem anderen Standort aus anmeldet - zum Beispiel aus einem Land, das dafür bekannt ist, dass es Hacker und Cyberkriminelle beherbergt - oder zu ungewöhnlichen Zeiten, zum Beispiel außerhalb der Arbeitszeiten, als hohes Risiko eingestuft.

Weitere Beispiele für risikoreiche Transaktionen sind Benutzer, die versuchen, E-Commerce-Transaktionen durchzuführen, und Benutzer, die versuchen, Geld von einem Online-Bankkonto auf ein anderes zu überweisen. In diesen Fällen wird die RBA den Nutzer auffordern, zusätzliche Anmeldedaten zur Authentifizierung anzugeben. Tut er dies nicht, wird ihm der Zugang zum System verweigert und er kann die Transaktion nicht abschließen.

Wo risikobasierte Authentifizierung eingesetzt wird

RBA wird üblicherweise zum Schutz sensibler oder vertraulicher Konten, wie zum Beispiel Online-Bankkonten, eingesetzt. In der Regel werden einem Bankkunden, der versucht, von einem anderen Land aus auf sein Konto zuzugreifen, mehr als die übliche Anzahl von Sicherheitsfragen gestellt oder er wird aufgefordert, zusätzliche Authentifizierungsfaktoren anzugeben. Viele gängige E-Mail-Anwendungen, E-Commerce-Sites und Social-Media-Sites haben RBA implementiert.

Arten der risikobasierten Authentifizierung

Risikobasierte Authentifizierung kann entweder als benutzerabhängig oder als transaktionsabhängig kategorisiert werden. Bei benutzerabhängigen RBA-Prozessen wird für jede von einem bestimmten Benutzer initiierte Sitzung dieselbe Authentifizierung verwendet. Die genauen Anmeldedaten, die eine Website oder ein Konto verlangt, hängen davon ab, wer der Benutzer ist.

Bei transaktionsabhängigen RBA-Prozessen können je nach Sensibilität oder Risikopotenzial der Transaktion unterschiedliche Authentifizierungsstufen für einen bestimmten Benutzer erforderlich sein.

Vorteile der risikobasierten Authentifizierung

Im Vergleich zu herkömmlichen Authentifizierungsmechanismen, die nur auf Passwörtern basieren, bietet RBA eine stärkere Authentifizierung und eine zuverlässigere Kontosicherheit. Durch die Anpassung der Authentifizierung an das wahrgenommene Risiko verringert die risikobasierte Authentifizierung auch das Risiko der Kontokompromittierung und des Cyberbetrugs besser als ältere Methoden.

Eine höhere Sicherheit bedeutet keine zusätzliche Belastung für die Nutzer. Wenn überhaupt, reduziert RBA die Authentifizierungslast eines Nutzers, da er nur dann zusätzliche Authentifizierungsfaktoren angeben muss, wenn er vom System als mittel- oder hochriskant eingestuft wird. Benutzer mit geringem Risiko sind nicht gezwungen, zusätzliche Sicherheitsschritte zu unternehmen, indem sie die Zwei-Faktor-Authentifizierung (2FA) oder die Multi-Faktor-Authentifizierung (MFA) verwenden. Da die Benutzer seltener zusätzliche Anmeldeinformationen vorlegen müssen, trägt die risikobasierte Authentifizierung zur Verbesserung der Benutzerfreundlichkeit und des Benutzererlebnisses bei.