Patch-Management

Was ist Patch-Management? Lebenszyklus, Vorteile und bewährte Verfahren

Das Patch-Management ist der Teilbereich der Systemverwaltung, der die Ermittlung, den Erwerb, das Testen und die Installation von Patches oder Codeänderungen umfasst, die Fehler beheben, Sicherheitslücken schließen oder neue Funktionen hinzufügen sollen.

Für das Patch-Management ist es erforderlich, sich über die verfügbaren Patches auf dem Laufenden zu halten, zu entscheiden, welche Patches für bestimmte Software und Geräte benötigt werden, sie zu testen, sicherzustellen, dass sie ordnungsgemäß installiert wurden, und den Prozess zu dokumentieren.

Dieser umfassende Beitrag erklärt den gesamten Patch-Management-Prozess und seine Rolle in der IT-Verwaltung und -Sicherheit.

Warum ist Patch-Management wichtig?

Die Patch-Verwaltung trägt dazu bei, dass Computer und Netzwerke sicher und zuverlässig sind und über die Funktionen verfügen, die das Unternehmen für wichtig hält. Außerdem ist es ein wichtiges Instrument, um die Einhaltung von Sicherheits- und Datenschutzvorschriften zu gewährleisten und zu dokumentieren. Patches können die Leistung verbessern und werden manchmal eingesetzt, um Software auf den neuesten Stand zu bringen, damit sie mit der neuesten Hardware funktioniert.

Wie funktioniert das Patch-Management?

Die Patch-Verwaltung funktioniert unterschiedlich, je nachdem, ob ein Patch auf ein Einzelsystem oder auf mehrere Systeme in einem Unternehmensnetz angewendet wird. Auf einem Einzelsystem führen das Betriebssystem und die Anwendungen regelmäßig automatische Prüfungen durch, um festzustellen, ob Patches verfügbar sind. Neue Patches werden in der Regel automatisch heruntergeladen und installiert.

In vernetzten Umgebungen versuchen Unternehmen in der Regel, die Konsistenz der Softwareversionen auf allen Computern aufrechtzuerhalten und führen ein zentrales Patch-Management durch, anstatt jedem Computer zu erlauben, seine eigenen Patches herunterzuladen. Beim zentralen Patch-Management wird ein zentraler Server verwendet, der die Netzwerkhardware auf fehlende Patches überprüft, die fehlenden Patches herunterlädt und sie gemäß der Patch-Management-Richtlinie des Unternehmens an die Computer und andere Geräte im Netzwerk verteilt.

Ein zentraler Patch-Management-Server automatisiert nicht nur das Patch-Management, sondern gibt dem Unternehmen auch ein gewisses Maß an Kontrolle über den Patch-Management-Prozess. Wenn beispielsweise ein bestimmter Patch als problematisch eingestuft wird, kann das Unternehmen seine Patch-Management-Software so konfigurieren, dass der Patch nicht installiert wird.

Ein weiterer Vorteil des zentralisierten Patch-Management ist die Einsparung von Internet-Bandbreite. Es ist aus Sicht der Bandbreite wenig sinnvoll, jedem Computer in einer Organisation zu erlauben, genau denselben Patch herunterzuladen. Stattdessen kann der Patch-Management-Server den Patch einmal herunterladen und ihn an alle Computer verteilen, die ihn erhalten sollen.

Obwohl viele Unternehmen das Patch-Management selbst übernehmen, führen einige Managed Service Provider (MSP) das Patch-Management in Verbindung mit den anderen Netzwerkverwaltungsdiensten durch, die sie ihren Kunden anbieten. Das Patch-Management durch MSP kann den erheblichen Verwaltungsaufwand minimieren, der mit einer internen Verwaltung verbunden ist.

Was sind die Vorteile des Patch-Managements?

Die meisten großen Softwareunternehmen veröffentlichen in regelmäßigen Abständen Patches, die drei Hauptzwecken dienen können:

- Patches werden häufig verwendet, um Sicherheitslücken zu schließen. Wenn ein Softwarehersteller ein Sicherheitsrisiko im Zusammenhang mit einem seiner Produkte entdeckt, gibt er in der Regel einen Patch heraus, um dieses Risiko zu beheben. Für Unternehmen ist es wichtig, Sicherheits-Patches so schnell wie möglich zu installieren, da Hacker und Malware-Autoren über die Sicherheitslücken, die ein Patch beheben soll, Bescheid wissen und aktiv nach ungepatchten Systemen suchen.

- Patches können Fehler beheben, die Stabilität der Software verbessern und lästige Probleme beseitigen.

- Die Hersteller veröffentlichen gelegentlich Patches, um neue Funktionen einzuführen. Aufgrund der zunehmenden Verbreitung von Cloud-Software auf Abonnementbasis werden Funktionsaktualisierungen immer häufiger.

Was sind die Herausforderungen beim Patch-Management?

Fehlerhafte Patches sind das häufigste Problem beim Patch-Management. Manchmal führt ein Patch zu Problemen, die vorher nicht existierten. Sie können sich in dem Produkt zeigen, das gepatcht wird, oder in anderer Software, die mit der gepatchten Software in einer Abhängigkeitsbeziehung steht. Ein Patch muss möglicherweise auch entfernt werden, wenn der Hersteller einen neuen Patch herausgibt, der nicht installiert werden kann, während der vorherige Patch auf dem System verbleibt. Da Patches manchmal Probleme in ein System einbringen können, das zuvor korrekt funktionierte, ist es wichtig, dass Administratoren Patches testen, bevor sie sie einsetzen.

Ein weiteres häufiges Problem besteht darin, dass nicht verbundene Systeme Patches möglicherweise nicht rechtzeitig erhalten. Wenn beispielsweise ein mobiler Benutzer nur selten eine Verbindung zum Unternehmensnetz herstellt, kann es vorkommen, dass sein Gerät über einen längeren Zeitraum nicht gepatcht wird. In solchen Fällen kann es besser sein, das Gerät für ein eigenständiges Patch-Management zu konfigurieren, als sich auf ein zentrales Patch-Management zu verlassen.

Die starke Zunahme der Fernarbeit seit Beginn der COVID-19-Pandemie hat ein neues Problem aufgeworfen: die Verwaltung von Patches für eine größere Anzahl von Endgeräten, die über verschiedene Sicherheitsmechanismen mit dem Netzwerk verbunden sind. Während einige Benutzer über ein hochsicheres VPN eine Verbindung zu Anwendungen herstellen, verwenden andere vielleicht eine einmalige Anmeldung über das öffentliche Internet, melden sich individuell bei einigen Anwendungen an oder nutzen unsichere Wi-Fi-Netzwerke. Es gibt mehr Möglichkeiten für Hacker, in das Unternehmensnetzwerk einzudringen, was wiederum bedeutet, dass mehr Patches installiert werden müssen.

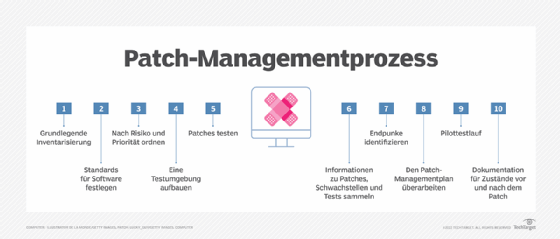

Lebenszyklus des Patch-Management

Die wichtigsten Phasen des Patch-Management-Prozesses – Identifizierung, Beschaffung, Test, Bereitstellung und Dokumentation – werden durch die folgenden wichtigen Schritte unterstützt:

- Inventarisierung von Geräten, Betriebssystemen und Anwendungen

- Entscheidung darüber, welche Softwareversionen standardisiert werden sollen

- Kategorisierung der IT-Ressourcen und Patches nach Risiko und Priorität

- Testen von Patches in einer repräsentativen Labor- oder Sandbox-Umgebung

- Durchführung eines Pilotprojekts auf einer Stichprobe von Geräten (ein optionaler Schritt)

- Validierung der Patches, um zu bestätigen, dass sie installiert wurden, und um Systeme aufzuspüren, in denen Patches fehlen

- Planung des Rollouts, einschließlich der Festlegung, wer dafür verantwortlich ist und welche Patches auf welchen Geräten installiert werden sollen

- die Dokumentation von Patches, Schwachstellen, Testergebnissen und Installationen, was die Analyse und Verbesserung des Prozesses erleichtert

Bewährte Verfahren für das Patch-Management

Anbieter von Systemverwaltungssoftware, MSPs und Berater verfügen über das nötige Fachwissen, um die Bereitstellung von Patches reibungslos und effektiv zu gestalten. Zu den häufig erwähnten Best Practices für das Patch-Management gehören die folgenden zehn Empfehlungen:

- Wissen, wofür man für Patches verantwortlich ist. Dies bedeutet, dass Sie die Ziele und deren Standorte klar identifizieren müssen.

- Erstellen Sie Standard- und Notfall-Patching-Verfahren. Notfall-Patches müssen außerhalb der Zeitfenster installiert werden, die für das regelmäßige Patching vorgesehen sind. Für beides sollte es klare Verfahren geben.

- Verstehen Sie die Patch-Release-Zeitpläne der Hersteller. Die Anzahl und Art der Betriebssysteme, Anwendungen und Endpunkt-Firmware variiert erheblich, ebenso wie der Zeitpunkt der für sie verfügbaren Patches.

- Erstellen und pflegen Sie eine realistische Testumgebung. Sie sollte sich eng an die Produktionsumgebung anlehnen, einschließlich Schwankungen der Arbeitslast, und muss aktualisiert werden, wenn die Produktionsumgebung geändert wird. Dies kann teuer und schwer zu skalieren sein, so dass stattdessen oft eine repräsentative Stichprobe von Assets verwendet wird. Eine andere Möglichkeit ist eine virtuelle Testumgebung, die die Produktionsumgebung auf einem einzelnen Computer oder einem Cloud-Dienst wie AWS oder Microsoft Azure repliziert. Es gibt auch Online-Dienste, die den Replikationsprozess übernehmen.

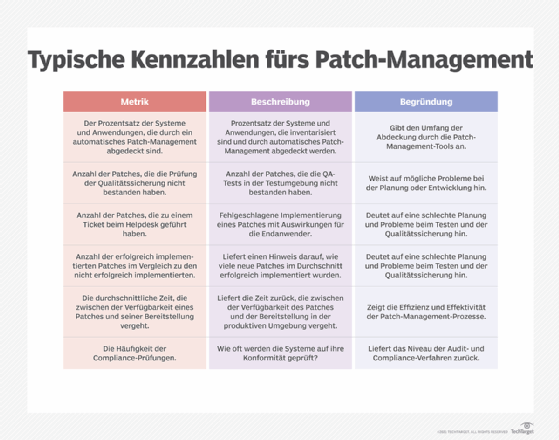

- Überprüfen Sie den Patch-Prozess und die Ergebnisse. Die Überprüfung der KPIs für das Patch-Management kann auch dazu beitragen, potenzielle Verbesserungen zu ermitteln.

- Setzen Sie Prioritäten für Patches nach Risikostufe. Weisen Sie den Assets je nach ihrer Bedeutung für die Geschäftsprozesse, der optimalen Ausfallzeit und dem Risiko von Schwachstellen eine bestimmte Kritikalitätsstufe zu. Testen, planen und verteilen Sie Patches für die kritischsten Anlagen vor den weniger wichtigen.

- Halten Sie sich über Sicherheitsschwachstellen auf dem Laufenden. Bei kommerzieller Software sollten Sie sich bei seriösen Quellen wie der Cybersicherheit and Infrastructure Security Agency oder dem Common Vulnerability Scoring System der US-Regierung informieren. Verwenden Sie bei intern entwickelten Anwendungen ein Analyse-Tool für die Softwarezusammensetzung, um deren Open-Source- und Drittanbieterkomponenten zu verfolgen.

- Stellen Sie Patches so schnell wie möglich bereit. Benutzer mögen sich zwar über Ausfallzeiten beschweren, aber je länger sie warten, desto größer ist die Wahrscheinlichkeit, dass Hacker einen Weg ins System finden.

- Führen Sie die Produktionseinführung in mehreren Schritten durch. Widmen Sie den ersten Rollout den weniger kritischen Systemen. Wenn die Patches wie erwartet funktionieren, setzen Sie den Rollout fort, bis alle Systeme aktualisiert sind.

- Erstellen Sie einen Notfall- und Rollback-Plan. Für den Fall, dass etwas schief geht, sollten Sie ein Backup oder einen Image-Snapshot der Systeme erstellen, bevor Sie mit der Patch-Verteilung beginnen, damit der vorherige Zustand wiederhergestellt werden kann.

Beispiele für Patch-Management

Microsoft stellt häufig Patches für seine Windows-Betriebssysteme und andere Produkte wie Office bereit. Die Patches werden normalerweise monatlich veröffentlicht, oft an einem Tag, der als Patch Tuesday bekannt geworden ist.

Eigenständige Systeme verlassen sich auf Windows-Update, um alle verfügbaren Patches automatisch herunterzuladen und zu verteilen. In Unternehmensumgebungen ist es jedoch viel üblicher, die Windows Server Update Services (WSUS) zu verwenden, die im Lieferumfang von Windows Server enthalten sind und speziell für die Zentralisierung des Patch-Managements entwickelt wurden. Es gibt auch zahlreiche WSUS-Alternativen von Drittanbietern für die Verwaltung, das Herunterladen und die Bereitstellung von Microsoft-Patches.

Viele IT-Abteilungen unterhalten auch Systeme, auf denen das Open-Source-Betriebssystem Linux läuft. Das Linux-Patch-Management ähnelt dem Windows-Patching, aber es gibt mehr Linux-Distributionen, was bedeutet, dass man sich mit den verschiedenen Patching-Verfahren mehrerer Anbieter vertraut machen muss, anstatt nur mit einem.

MacOS verfügt ebenfalls über integrierte Software-Aktualisierungs-Tools, aber ein Unternehmen kann mehrere Versionen des Betriebssystems haben, was es schwierig macht, jedes System auf dem neuesten Stand zu halten, ohne ein zentrales Patch-Management einzusetzen. Viele Patch-Management-Tools von Drittanbietern unterstützen neben Windows und Linux auch macOS.

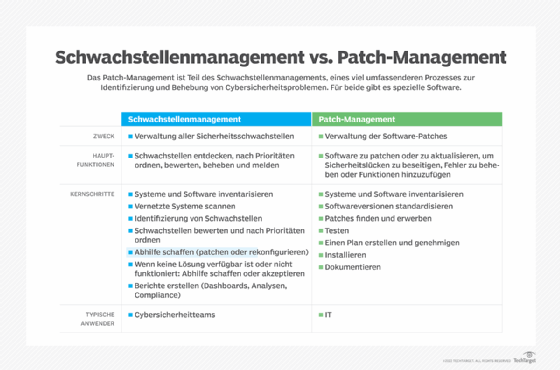

Patch-Management im Bereich Cybersicherheit und Schwachstellenmanagement

Aufgrund der Zunahme von Cyberangriffen in den letzten Jahren ist die Cybersicherheit wahrscheinlich der häufigste Grund für die Bereitstellung von Patches. Das Patch-Management ist ein wichtiger Teil des Schwachstellenmanagements, einer viel umfassenderen Strategie zur Erkennung, Priorisierung und Behebung von Sicherheitsschwachstellen von Netzwerkressourcen. Das Patch-Management behebt die ermittelten Risiken, indem die Software auf die neueste Version aktualisiert oder vorübergehend gepatcht wird, um eine Schwachstelle zu beseitigen, bis der Softwarehersteller ein Upgrade herausgibt, das die Korrektur enthält.

In diesem Zusammenhang umfasst das Testen von Software-Patches auch die Dokumentation des Testprozesses für die Zwecke der Sicherheitskonformität sowie die Ausarbeitung alternativer Pläne für das Schwachstellenmanagement für den Fall, dass die Sicherheits-Patches nicht auf den erforderlichen Geräten installiert werden können.

Das Schwachstellenmanagement umfasst die folgenden Schritte:

- Netzwerk-Scans zur Identifizierung von Benutzern und Geräten im Netzwerk (dieselbe Technik, die Hacker bei der Suche nach anfälligen Zielen einsetzen)

- Penetrationstests, bei denen die Taktik von Hackern nachgeahmt wird, um anfällige Teile des Netzes zu identifizieren

- Überprüfung, um zu bestätigen, dass eine beim Scannen und Testen festgestellte Schwachstelle tatsächlich ausgenutzt werden kann

- Entschärfungsmaßnahmen, zum Beispiel das Abschalten eines anfälligen Systems, um zu verhindern, dass Schwachstellen ausgenutzt werden, bevor ein Patch verfügbar ist

- Berichterstattung mit Hilfe von Datenmanagement-, Analyse- und Visualisierungs-Tools zur Bewertung des Schwachstellenmanagementprozesses des Unternehmens und zur Einhaltung von Vorschriften

Eine eigene Kategorie von Tools, die so genannte Schwachstellenmanagement-Software, wird für die Planung und Dokumentation dieser Prozesse und deren teilweise Automatisierung eingesetzt. Einige Tools für das Schwachstellenmanagement haben das Patch-Management als Bestandteil.

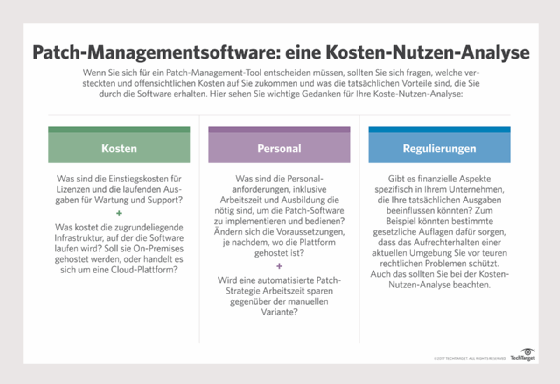

Wie man die richtige Patch-Management-Software auswählt

Patch-Management-Tools sind am eigenen Standort oder in der Cloud verfügbar, und viele Anbieter bieten beide Bereitstellungsoptionen an. Einige Anbieter sind auf das Patch-Management spezialisiert, die meisten jedoch sind Teil einer umfassenderen Sammlung von IT-Systemmanagement-, Endpunktmanagement- oder Sicherheits- und Compliance-Tools. Zu den bekanntesten Anbietern gehören Atera, Automox, GFI LanGuard, Kaseya VSA, ManageEngine Patch Manager Plus und SolarWinds Patch Manager.

Vor der Untersuchung von Produkten ist es wichtig, eine vollständige Patch-Management-Richtlinie zu erstellen. Indem sie die Gründe für die Bereitstellung von Patches auflisten und angeben, wer daran beteiligt sein muss, wie Patches getestet, implementiert und überwacht werden und welche Art von Berichten erforderlich ist, können Unternehmen erfolgreicher die Software finden, die ihren genauen Anforderungen entspricht.

Einkaufsteams sollten nach Dashboards Ausschau halten, die einfach einzurichten, zu verstehen und zu nutzen sind und die die benötigten Informationen anzeigen können. Auch die Berichts- und Dokumentationsfunktionen sollten benutzerfreundlich sein und die erforderlichen Informationen zu Schwachstellen, Testergebnissen und Patching-Historie verarbeiten können. Die Software sollte das Patchen für jedes Betriebssystem und jede wichtige Anwendung, die im Unternehmen verwendet wird, unterstützen. Die meisten Anbieter nennen die Betriebssysteme und kommerziellen Anwendungen, die ihre Produkte patchen können.

Weitere wichtige Funktionen der Patch-Verwaltung sind:

- Echtzeiteinsicht in Netzwerkgeräte und Software

- die Möglichkeit, Patches nach ihrer Wichtigkeit zu priorisieren

- administrative Kontrollen für die Genehmigung von Patches

- Patch-Automatisierung, manchmal durch den Einsatz von Software-Agenten, mit einer Feinabstimmung, die es einfach macht, bestimmte Patches und Endpunkte auszuschließen

- rechtzeitiger Erhalt von Software-Updates und Patches von Anbietern

- die Möglichkeit, Richtlinien für das Patch-Management in das System zu programmieren

- Patch-Validierung und -Verifizierung, um zu bestätigen, dass die Patches wirksam waren

Unternehmen, die sich die Zeit nehmen, eine Richtlinie für das Patch-Management zu entwickeln, einen umfassenden Patch-Managementprozess einzurichten und die Software-Tools zu verwenden, die diese Bemühungen am besten unterstützen, werden wahrscheinlich erfolgreich sein, wenn sie ihre IT-Systeme zuverlässig, sicher und auf dem neuesten Stand der Technik halten.

Weitere Beispiele für das Patch-Management

Am Patch Tuesday im Mai 2023 hat Microsoft 38 neue Sicherheitslücken geschlossen, von denen sechs als kritisch eingestuft wurden. Besonders erwähnenswert sind ein Windows Secure Boot-Fehler, dessen Behebung für Administratoren zusätzlichen Aufwand bedeutet, eine Windows Zero-Day-Schwachstelle, die zu einer Erhöhung der Berechtigungen führt, und eine kritische Windows OLE-Remotecode-Ausführungsschwachstelle, die Microsoft Outlook betrifft. Microsoft hat außerdem eine kritische Sicherheitslücke in SharePoint Server behoben, die die Ausführung von Remote-Code ermöglicht, sowie eine kritische Schwachstelle im Windows Network File System. Administratoren müssen Sicherheitsupdates einspielen und zusätzliche Maßnahmen ergreifen, um Systeme vor Bootkit-Malware zu schützen und betroffene Rechner zu entschärfen.

Cisco hat außerdem Patches für vier kritische Sicherheitslücken in seinen Small Business Network Switches veröffentlicht. Schwachstellen in der Web-Benutzeroberfläche könnten es Angreifern ermöglichen, beliebigen Code mit Root-Rechten auszuführen, und es ist Proof-of-Concept-Code verfügbar, der zu vollständigen Angriffen auf anfällige Geräte führen könnte. Zu den betroffenen Switches gehören die Smart Switches der Serie 250, die Managed Switches der Serie 350 sowie die stapelbaren Managed Switches der Serien 350X und 550X.

Auch wenn ein gewisses Maß an Patching unvermeidlich ist, könnten Administratoren durch KI-gesteuertes Patch-Management bald Erleichterung finden. Diese Tools bieten eine verbesserte Genauigkeit bei der Erkennung von Anomalien, Algorithmen zur Risikobewertung, Automatisierung von Abhilfeentscheidungen und ein kontextbezogenes Verständnis von Endpunktressourcen und -identitäten. Dies ermöglicht es Unternehmen, Schwachstellen zu identifizieren, zu priorisieren und zu beheben, ohne mühsam manuell eingreifen zu müssen.

Anmerkung der Redaktion: Dieser Artikel wurde am 24. Mai 2023 aktualisiert, und der Abschnitt Weitere Beispiele für das Patch-Management wurde mit Hilfe von generativen KI-Tools wie ChatGPT zusammengestellt. Der endgültige Text wurde von TechTarget-Redakteuren überprüft, mit Fakten versehen, bearbeitet und genehmigt.