PKI (Public-Key-Infrastruktur)

Was ist PKI (Public-Key-Infrastruktur)?

PKI (Public-Key-Infrastruktur) ist das zugrunde liegende Rahmenwerk, das den sicheren Austausch von Informationen über das Internet mithilfe von digitalen Zertifikaten und Public-Key-Verschlüsselung ermöglicht. Diese Informationen können zwischen vielen Arten von Entitäten ausgetauscht werden, darunter allgemeine Internetnutzer, Webclients, Browser und Unternehmensserver. Die Verwendung von PKI und zugehörigen digitalen Zertifikaten kann auch auf virtuelle Maschinen ausgeweitet werden.

Der Begriff Infrastruktur wird in der PKI bewusst verwendet, da er sich nicht auf eine einzelne physische Einheit bezieht. Vielmehr bezieht er sich auf alle Komponenten, die zur Verschlüsselung von Daten und zur sicheren Verteilung, Überprüfung, Widerrufung und Verwendung digitaler Zertifikate verwendet werden. Zu diesen Komponenten gehören Hardware, Software, Richtlinien, Verfahren und Entitäten.

Ist PKI dasselbe wie Verschlüsselung?

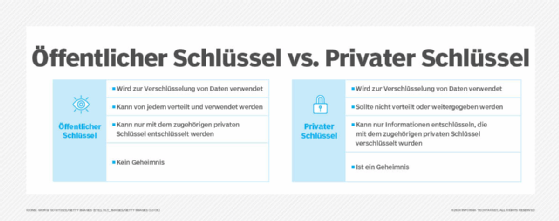

PKI ist ein asymmetrisches Kryptosystem mit zwei Schlüsseln, das IT-Systeme bei der Wahrung der Vertraulichkeit, Verschlüsselung und Zuverlässigkeit von Informationen unterstützt. Digitale Schlüssel sind wie normale Schlüssel, nur dass sie zum Sperren und Entsperren digitaler Materialien verwendet werden. Im Fall von PKI beschreibt „sperren“ die Verschlüsselung, während „entsperren“ die Entschlüsselung bezeichnet.

Bei der Verschlüsselung werden digitale Informationen verschlüsselt, um sie vor unbefugten Zugriffen zu schützen. Sobald der Absender die Informationen für einen autorisierten Empfänger verschlüsselt hat, benötigt der Empfänger eine Möglichkeit, sie zu entschlüsseln, um sie lesen zu können. Im PKI-System sind die beiden digitalen Schlüssel – ein öffentlicher und ein privater Schlüssel – die zum Sperren und Entsperren digitaler Materialien verwendet werden, die Hauptbestandteile, die die Datensicherheit gewährleisten und eine sichere Datenverwaltung zwischen Absender und Empfänger ermöglichen. Mit einem öffentlichen Schlüssel kann jeder Benutzer Informationen für eine bestimmte Entität, beispielsweise einen Empfänger, verschlüsseln. Um einen öffentlichen Schlüssel zu entschlüsseln, muss der entsprechende private Schlüssel verwendet werden. Durch die Verwendung eines Schlüssels können Benutzer Daten nach Belieben sperren und entsperren. Das Besondere an Schlüsseln ist, dass sie auch mit anderen geteilt werden können. Wenn jemand auf den digitalen Schlüssel einer anderen Person zugreift, kann er deren verschlüsselte Daten und Nachrichten entschlüsseln.

Die öffentlichen Schlüssel einer PKI sind mit einem digitalen Zertifikat einer vertrauenswürdigen Quelle verbunden. Bei der vertrauenswürdigen Quelle handelt es sich in der Regel um eine Zertifizierungsstelle (Certificate Authority, CA). Das Zertifikat authentifiziert Entitäten – Geräte oder Benutzer – und trägt so zur Sicherung von Transaktionen, zum Schutz von Daten und zur Verhinderung von Nachrichtenmanipulationen oder -abhörung bei.

Was ist das vorrangige Ziel von PKI?

Das Hauptziel von PKI besteht darin, ein umfassendes, standardisiertes System zur Erstellung, Verteilung, Speicherung, Verwendung, Verwaltung und zum Widerruf digitaler Zertifikate sowie zur Einrichtung einer Verschlüsselung mit öffentlichem Schlüssel bereitzustellen. Durch die Bereitstellung eines Rahmens für die Datenverschlüsselung über das Internet hilft PKI bei der Authentifizierung der Identitäten von an digitalen Transaktionen beteiligten Entitäten. Einfach ausgedrückt ermöglicht PKI die Überprüfung, ob eine Entität diejenige ist, für die sie sich ausgibt, und gewährleistet so eine sichere digitale Kommunikation zwischen zwei oder mehr Entitäten.

PKI übernimmt zudem folgende Aufgaben:

- Hilft bei der Sicherung des Datenverkehrs zwischen Webbrowsern und Webservern.

- Erleichtert den sicheren, kontrollierten Zugriff auf verbundene Geräte und Ressourcen.

- Trägt zum Schutz von Daten vor Verlust und Missbrauch bei.

- Stellt sicher, dass digitale Nachrichten nur für den Absender und den vorgesehenen Empfänger sichtbar sind, und verhindert, dass unbefugte Personen während der Übertragung Daten manipulieren oder abhören.

- Führt zu mehr Nachvollziehbarkeit und Transparenz bei digitalen Transaktionen.

So funktioniert PKI

Stellen Sie sich eine Transaktion vor, an der ein Absender (A) und ein Empfänger (B) beteiligt sind. A möchte B eine verschlüsselte Nachricht über das Internet senden. Wenn A PKI verwendet, benötigt er zunächst den öffentlichen Schlüssel von B, bevor er B eine Nachricht senden kann. Sobald B seinen öffentlichen Schlüssel bereitstellt, verwendet A ihn, um die an B zu sendenden Nachrichten, Daten oder digitalen Materialien zu verschlüsseln. Sobald die Nachricht verschlüsselt und gesendet wurde, kann B die Informationen entschlüsseln und dann mit seinem privaten Schlüssel in ihrer ursprünglichen Form darauf zugreifen. Dies ist die einfachste Form des asymmetrischen PKI-Kryptosystems mit zwei Schlüsseln zur Authentifizierung der Kommunikation und zum Schutz von Informationen.

Da PKI sowohl einen öffentlichen als auch einen privaten Schlüssel verwendet, handelt es sich um eine Methode der asymmetrischen Kryptografie oder Verschlüsselung. Der öffentliche Schlüssel authentifiziert den Absender, der die Nachricht verschlüsselt, und der private Schlüssel – der nur dem Empfänger bekannt ist – hilft dem Empfänger, die Nachricht zu entschlüsseln. Zusammen bieten diese Schlüssel eine höhere Sicherheit für Transaktionen und Daten im Vergleich zu den viel einfacheren symmetrischen Verschlüsselungsmethoden, die in der Vergangenheit verwendet wurden.

Obwohl hilfreich, reicht selbst asymmetrische Verschlüsselung oft nicht aus, um moderne digitale Gespräche zwischen Entitäten zu sichern. Der Großteil dieser Kommunikation findet mittlerweile in einer sich ausweitenden Cyberbedrohungslandschaft statt, wodurch sie anfällig für Manipulationen, Kompromittierungen oder direkte Lecks durch viele verschiedene Bedrohungsakteure ist. Es werden auch andere Systeme benötigt, um die Identität der beteiligten Entitäten oder Benutzer zu überprüfen und eine sichere Kommunikation zu gewährleisten.

Ohne diese Systeme, die bestätigen, dass der an den Absender gesendete öffentliche Schlüssel dem beabsichtigten Empfänger gehört, können Unternehmen versehentlich sensible Daten an nicht autorisierte oder böswillige Benutzer senden, die sich als Personen ausgeben, die sie nicht sind. Ein solcher Austausch kann die Sicherheit, Vertraulichkeit und das Vertrauen in die Interaktionen untergraben. Digitale Zertifikate, die auf asymmetrischer Verschlüsselung und PKI basieren, helfen, solche Probleme zu vermeiden.

PKI regelt die Ausstellung und Verwaltung digitaler Zertifikate, auch bekannt als PKI-Zertifikate, die Verschlüsselungscodes steuern. Es führt vertrauenswürdige Dritte ein, die befugt sind, digitalen Zertifikaten Identitäten zuzuweisen und die manipulationssicheren Zertifikate für digitale Transaktionen zwischen Entitäten auszustellen.

Bestandteile der PKI

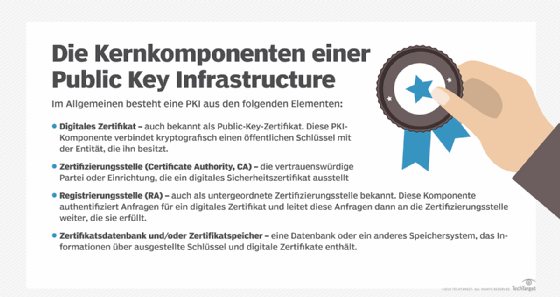

Die Hauptkomponenten von PKI sind die folgenden:

Zertifizierungsstelle (Certificate Authority, CA). Diese vertrauenswürdige Partei stellt die Wurzel des Vertrauens für alle PKI-Zertifikate und -Dienste dar, die zur Authentifizierung der Identität von Einzelpersonen, Computern und anderen Entitäten nützlich sind. Eine CA bietet Sicherheit in Bezug auf die in einem PKI-Zertifikat identifizierten Parteien. Jede CA unterhält ihre eigene Stamm-CA, die nur von der CA verwendet wird.

Registrierungsstelle (Registration Authority, RA). Auch als untergeordnete CA bezeichnet, stellt die RA PKI-Zertifikate aus. Sie ist von einer Root-CA zertifiziert und berechtigt, Zertifikate für bestimmte, von der Root zugelassene Verwendungszwecke auszustellen.

Zertifikatspeicher (Certificate Store). Dieser ist normalerweise permanent auf einem Computer gespeichert, kann aber für Anwendungen, die keine permanente Speicherung von Zertifikaten erfordern, im Speicher gehalten werden. Der Zertifikatspeicher ermöglicht Programmen, die auf dem System ausgeführt werden, den Zugriff auf gespeicherte Zertifikate, Zertifikatsperrlisten und Zertifikatsvertrauenslisten.

Zertifikatsdatenbank (Certificate Database). In dieser Datenbank werden ausgestellte Zertifikate und Informationen zu diesen Zertifikaten gespeichert, beispielsweise die Gültigkeitsdauer und der Status. Die Sperrung von Zertifikaten erfolgt durch Aktualisierung dieser Datenbank, die abgefragt werden muss, um alle Daten zu authentifizieren, die mit dem geheimen Schlüssel des Zertifikatsinhabers digital signiert oder verschlüsselt wurden.

PKI umfasst auch ein zentrales Verzeichnis, in dem kryptografische Schlüssel gespeichert werden, ein Zertifikatsverwaltungssystem, das die Zustellung und den Zugriff auf digitale Zertifikate verwaltet, und eine Zertifikatsrichtlinie, die die Verfahren und die Vertrauenswürdigkeit des Zertifikats festlegt.

PKI-Anwendungen

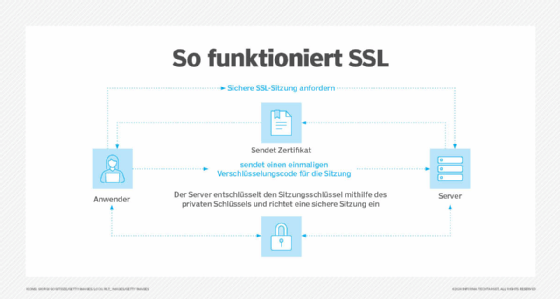

Das SSL-Protokoll (Secure Sockets Layer) gehört zu den häufigsten Anwendungen des PKI-Frameworks. SSL und sein Nachfolger, Transport Layer Security (TLS), helfen dabei, die authentifizierten und verschlüsselten Verbindungen zwischen verschiedenen vernetzten Computern herzustellen, die in PKI verwendet werden.

Digitale Zertifikate sind eine weitere wichtige Anwendung von PKI, die dazu beitragen, Vertrauen zwischen Website-Kunden und Servern herzustellen. Diese Zertifikate werden auch zum Signieren von Dokumenten und Software verwendet.

Zu den weiteren Anwendungsbereichen von PKI gehören:

- Software und Anwendungen für digitale Signaturen

- E-Mail-Verschlüsselung

- Sicherheit im Internet der Dinge (IoT)

- Netzwerksicherheit

- Schutz der Kommunikation auf Servern

- Passwortwiederherstellung

- Dateibeschreibung

- Smartcard-Authentifizierung

- Sicherheit der Webkommunikation

Probleme mit der Public-Key-Infrastruktur

PKI bietet eine Vertrauenskette, sodass Identitäten in einem Netzwerk überprüft werden können. PKI hat jedoch auch Nachteile. Für einen Absender kann es schwierig sein, zu bestätigen, dass der öffentliche Schlüssel, den er von einem Empfänger erhalten hat, auch wirklich zu diesem gehört. Außerdem ist es nicht unmöglich, dass eine nicht autorisierte Stelle ihren eigenen privaten Schlüssel erstellt und ihn verwendet, um Nachrichten zu entschlüsseln, die für einen anderen Empfänger bestimmt sind, ohne dass der ursprüngliche Absender oder der beabsichtigte Empfänger davon Kenntnis hat.

Auch wenn eine Zertifizierungsstelle (Certificate Authority, CA) oft als vertrauenswürdige Drittpartei bezeichnet wird, haben Mängel in den Sicherheitsverfahren verschiedener CAs das Vertrauen gefährdet. Wenn eine CA kompromittiert wird, ist die Sicherheit der gesamten PKI gefährdet.

Was ist ein PKI-Zertifikat?

Man kann sich PKI wie einen Flughafen vorstellen: Es handelt sich um die Infrastruktur, die es Einzelpersonen ermöglicht, sicher von einem Ort zum anderen zu reisen. In diesem Fall ist der Reisende die zu sendende Datei oder Nachricht und die beiden Parteien sind die Ankunfts- und Abflugterminals. Damit Daten in das Flugzeug einsteigen können, müssen sie zunächst den Zoll passieren. Das PKI-Äquivalent zum Zoll besteht darin, dass Server und Clients vor dem Austausch ihre Reisepässe oder digitalen Zertifikate gegenseitig validieren.

Ein PKI-Zertifikat, digitales Zertifikat oder X.509-Zertifikat ist ein Datenpaket, das die Identität des mit dem öffentlichen Schlüssel verbundenen Servers authentifiziert. Dieses Paket enthält digitale Dateien, Dokumente und kryptografische Daten, die zur Validierung der Identität einer Entität verwendet werden. Ein PKI-Zertifikat ist wie ein digitaler Reisepass. Um Informationen mithilfe von PKI zu senden, müssen Benutzer in der Lage sein, zu überprüfen, wer sie sind und wer der Empfänger ist. Hier kommt das digitale Zertifikat ins Spiel. Wie Pässe müssen auch digitale Zertifikate von glaubwürdigen Institutionen ausgestellt werden, um ihre Legitimität zu bestätigen. Um die Manipulation oder Verfälschung digitaler Zertifikate zu verhindern und digitale Transaktionen weiter abzusichern, erfordern PKI-basierte Sicherheitssysteme oft eine zusätzliche Verifizierung.

Bestimmte Standards, wie die Internet X.509 PKI Certificate Policy und das Certification Practices Framework oder Request for Comments 2527, decken Aspekte von PKI ab. Das CA/Browser Forum veröffentlicht außerdem Richtlinien zur Verwendung digitaler Zertifikate und bewährte Verfahren für Zertifizierungsstellen, Browser und andere an PKI beteiligte Parteien. Dieses Branchenkonsortium wurde 2005 gegründet. Zu seinen Mitgliedern gehören Zertifizierungsstellen, Browser-Software-Hersteller und andere Systemanbieter, die digitale X.509-Zertifikate für die Verschlüsselung und Authentifizierung verwenden.

Neben digitalen Zertifikaten unterstützt PKI auch andere Systeme, die häufig für die digitale Sicherheit eingesetzt werden, darunter die folgenden:

- SSH-Algorithmen.

- SSL/TLS.

- Code Signing.

- E-Mail-Verschlüsselung mit S/MIME (Secure/Multipurpose Internet Mail Extensions).

Wie man ein digitales Zertifikat erhält

Der einfachste Weg, ein digitales Zertifikat zu erhalten, besteht darin, ein solches von einer öffentlich vertrauenswürdigen Zertifizierungsstelle erstellen und signieren zu lassen. Zertifizierungsstellen stellen digitale Zertifikate aus, verteilen und widerrufen sie an Unternehmen auf der Grundlage von länder- oder unternehmensspezifischen Rechtsvorschriften. Einzelne Unternehmen können ihr internes Zertifizierungsstellensystem verwenden, wenn sie zusätzliche Sicherheit benötigen und über die erforderliche Infrastruktur verfügen, um dies zu unterstützen.

Nachdem ein digitales Zertifikat ausgestellt wurde, kann es von jedem an jeden verteilt werden, ähnlich wie bei einem öffentlichen Schlüssel. Ein digitales Zertifikat kann individuell validiert werden; es enthält keine privaten Informationen. Die meisten digitalen Zertifikate werden von Client-Software, wie beispielsweise Webbrowsern, implizit als vertrauenswürdig eingestuft und erfordern keine zusätzliche Validierung.