Benutzerauthentifizierung

Was ist Benutzerauthentifizierung?

Die Benutzerauthentifizierung, auch Nutzerauthentifizierung oder User Authentication, bezieht sich auf den Prozess der Überprüfung der Identität eines Benutzers, der versucht, auf ein Computernetzwerk, ein System oder ein Gerät zuzugreifen. Dieser Prozess läuft im Hintergrund ab und kann auf verschiedene Weise erfolgen, beispielsweise durch die Aufforderung an den Benutzer, ein Passwort einzugeben, eine persönliche Identifikationsnummer (PIN) oder einen Fingerabdruck bereitzustellen.

Das Ziel der Benutzerauthentifizierung besteht darin, zu bestätigen, dass der Benutzer derjenige ist, für den er sich ausgibt, bevor ihm der Zugriff auf eine bestimmte Computerressource gewährt wird. Der Begriff steht im Gegensatz zur Maschinenauthentifizierung, einer automatisierten Authentifizierungsmethode, die keine Benutzereingabe zur Überprüfung der Identität erfordert und den Zugriff auf eine Computerressource zulässt oder blockiert.

Die Bedeutung der Benutzerauthentifizierung

Die Authentifizierung stellt sicher, dass nur autorisierte Benutzer mit den richtigen Berechtigungen Zugriff auf ein System erhalten, indem die von ihnen bereitgestellten Informationen überprüft werden. Auf diese Weise trägt sie dazu bei, die digitalen Erfahrungen der Benutzer zu verbessern und gleichzeitig die Computerressourcen zu schützen. Die Authentifizierung ist von entscheidender Bedeutung, um Datenschutzverletzungen und Cyberangriffe zu verhindern. Sie verhindert, dass nicht autorisierte Benutzer Zugriff auf Ressourcen erhalten, und stellt sicher, dass sie das System nicht beschädigen oder kompromittieren, Informationen stehlen oder andere Probleme verursachen können.

Abgesehen von Gastkonten und automatisch angemeldeten Konten wird bei fast allen Interaktionen zwischen Mensch und Computer in Netzwerken eine Authentifizierung durchgeführt, um Benutzern den Zugriff auf vernetzte und mit dem Internet verbundene Systeme und Ressourcen zu ermöglichen. Der Authentifizierungsprozess kann so einfach sein, dass ein Benutzer lediglich eine eindeutige Kennung wie eine Benutzerkennung und ein Passwort angeben muss. Der Authentifizierungsmechanismus kann aber auch komplex sein. Beispielsweise kann es erforderlich sein, dass ein Benutzer Informationen über physische Objekte oder die Umgebung bereitstellt oder bestimmte Aktionen ausführt, zum Beispiel einen Finger oder Daumen auf einen Fingerabdruckleser legt.

Methoden der Nutzerauthentifizierung

Es gibt viele Möglichkeiten, eine Benutzerauthentifizierung zu implementieren und sicherzustellen, dass die richtigen Benutzer Zugriff auf die richtigen Ressourcen haben. Die gängigste Methode ist die kennwortbasierte Authentifizierung, bei der Benutzer eine eindeutige Benutzer-ID und ein Kennwort angeben müssen. Dies ist auch eine der schwächsten Authentifizierungsmethoden, da die meisten Benutzer dazu neigen, Folgendes zu tun:

- Schwache Passwörter verwenden, die von Unbefugten oder böswilligen Dritten (Cyberkriminellen) leicht erraten werden können.

- Ein und dasselbe Passwort für mehrere Konten verwenden, wodurch sich die Wahrscheinlichkeit erhöht, dass alle diese Konten kompromittiert werden, wenn das Passwort gestohlen wird.

- Passwörter weitergeben oder aufschreiben, wodurch sich die Wahrscheinlichkeit erhöht, dass Passwörter gestohlen und Konten kompromittiert werden.

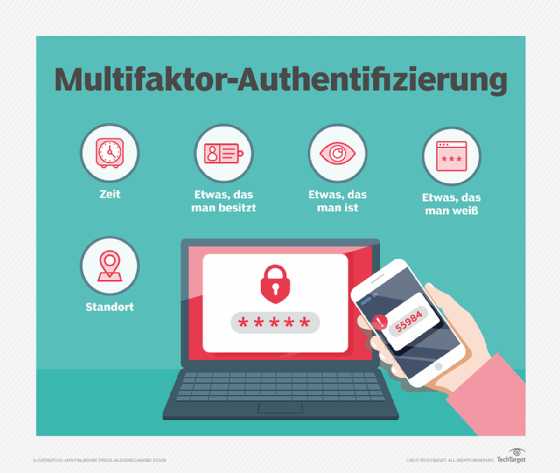

Die Multifaktor-Authentifizierung (MFA) bietet einen stärkeren Authentifizierungsmechanismus als die reine Kennwortauthentifizierung, die auch als 1-Faktor-Authentifizierung, SFA oder 1FA bezeichnet wird. Bei der MFA müssen Benutzer zusätzliche Faktoren angeben, um Zugriff auf ein System oder ein Konto zu erhalten. Bei einem Zwei-Faktor-Authentifizierungssystem (2FA) muss der Benutzer beispielsweise ein Passwort und ein mobiles Token angeben. Bei einem Drei-Faktor-Authentifizierungssystem (3FA) kann ein Passwort, ein mobiles Token und ein Fingerabdruck erforderlich sein.

Zwei weitere Authentifizierungsmethoden werden immer beliebter. Bei der zertifikatbasierten Authentifizierung werden digitale Zertifikate zur Identifizierung und Authentifizierung von Benutzern verwendet. Das Zertifikat enthält die digitale Identität des Benutzers und die digitale Signatur einer vertrauenswürdigen Zertifizierungsstelle (CA). Dies ist eine zuverlässige Methode, um Vertrauen in digitale Transaktionen zu schaffen und zu bestätigen, dass die beteiligten Entitäten diejenigen sind, für die sie sich ausgeben. Bei der Token-basierten Authentifizierung werden zufällig generierte Zeichen auf einem physischen Sicherheitstoken verwendet. Der Benutzer muss den Token verwenden, um auf ein bestimmtes System zugreifen zu können. Diese Methode bietet eine sichere Zugriffsmethode und verbessert die Benutzererfahrung, da Benutzer ihre Zugangsdaten nicht wiederholt eingeben müssen.

Authentifizierungsfaktoren

Fast alle Authentifizierungsmechanismen verwenden einen oder mehrere Faktoren, um die Identität von Benutzern zu überprüfen und den Zugriff auf digitale Ressourcen zu ermöglichen. Diese Faktoren können einer von fünf Typen sein:

- Wissensfaktoren umfassen alle Dinge, die ein Benutzer wissen muss, um sich anzumelden. Benutzernamen oder IDs, Kennwörter und PINs fallen alle unter diese Kategorie.

- Besitzfaktoren sind alle jene Dinge, die ein Anwender in seinem Besitz haben muss, um sich anzumelden. Zu dieser Kategorie gehören Einmalpasswort-Token als Schlüsselanhänger, Smartphone-Apps, Mitarbeiterausweise oder Mobiltelefone.

- Zu den Inhärenzfaktoren gehören biometrische Merkmale des Anwenders. Dies Kategorie umfasst alle Bereiche der Biometrie: Retina-Scans, Iris-Scans, Fingerabdrücke, Gesichtserkennung, Stimmerkennung oder auch Handgeometrie.

Weitere Faktoren sind Standort- und Zeitfaktoren, die in der Regel zusammen oder in Verbindung mit einem anderen Authentifizierungsfaktor verwendet werden:

Standortfaktoren sind eine Methode zur Bestätigung der Identität von Benutzern anhand ihres Standorts. Authentifizierungssysteme erreichen dies, indem sie die in den meisten Smartphones eingebaute GPS-Funktion nutzen, um den Standort einer Person zu ermitteln. Alternativ kombinieren sie WLAN- und Mobilfunk-Triangulation, um den Standort zu bestimmen. Üblicherweise wird nicht der Standort allein verwendet, um die Identität zu bestätigen, sondern als ergänzender Faktor. Wenn sich beispielsweise ein Angreifer mit den Login-Daten eines Benutzers anmeldet, kann der Standortfaktor die Authentifizierung unterbinden. Dies wenn sich der Angreifer aus einem anderen geografischen Gebiet für den Benutzer ausgibt und sich der eigentliche Anwender normalerweise nur von einem bestimmten Standort aus anmeldet. Oftmals greift dann auch eine weitere Prüfungsschleife.

Zeitfaktoren fügen zeitbasierte Zugangsmerkmale hinzu, um die Identität zu bestätigen. Ähnlich wie der Standortfaktor ist auch der Zeitfaktor für sich allein nicht ausreichend, kann aber in Verbindung mit einem anderen Faktor hilfreich sein. Wenn beispielsweise ein System einen Benutzer zuletzt um 12 Uhr mittags in Deutschland authentifiziert hat, würde der Versuch, sich eine Stunde später aus den USA anzumelden, aufgrund der Kombination von Zeit und Standort abgelehnt werden. Darüber hinaus kann ein Zeitfaktor auch nur den Zugang innerhalb eines bestimmten Zeitintervalls erlauben.

1-Faktor-Authentifizierung und Multifaktor-Authentifizierung

Eine Single-Faktor-Authentifizierung (SFA) erfordert die Überprüfung einer einzigen Information eines Benutzers, beispielsweise eines Passworts. Da bei der SFA in der Regel Wissensfaktoren zum Einsatz kommen, die nur eine einzige Information erfordern, kann sie einen Angreifer, der das Kennwort des Benutzers gestohlen hat, nicht daran hindern, auf das System des Benutzers zuzugreifen.

Die Multifaktor-Authentifizierung (MFA) verwendet mehr als eine Authentifizierungsmethode, um die Identität des Benutzers zu überprüfen. Bei der 2-Faktor-Authentifizierung (2FA) werden Faktoren aus zwei der Authentifizierungskategorien verwendet, während bei der 4FA (4-Faktor-Authentifizierung) mindestes ein Faktor aus vier Kategorien von Faktoren verwendet wird. Wenn von jedem der vier Faktoren aus allen Kategorien jeweils einer verwendet wird, spricht man von Vier-Faktor-Authentifizierung (4FA). Die Auswahl von vier Authentifizierungsfaktoren aus zwei Kategorien ist hingegen nur eine Zwei-Faktor-Authentifizierung (2FA) und als solche weniger geeignet, die Sicherheit des Verfahrens wesentlich zu erhöhen.

Einschränkungen und Verbesserungen der Benutzerauthentifizierung

Die Sicherheit eines Authentifizierungssystems wird durch mehrere Faktoren beeinträchtigt. Neben der Anzahl der beteiligten Faktoren wirken sich auch die verwendeten spezifischen Technologien und die Art und Weise ihrer Implementierung auf die Zuverlässigkeit aus. Gut durchdachte und entsprechend durchgesetzte Implementierungsregeln können dazu beitragen, die Sicherheit der Benutzerauthentifizierung zu gewährleisten.

Zum Beispiel sind Passwörter – eine der anfälligsten Authentifizierungsmethoden – relativ unsicher, da sie von sachkundigen Angreifern leicht erraten und geknackt werden können. Um dieses Problem zu entschärfen, haben mehrere Branchen und Organisationen strenge Passwortstandards und -regeln eingeführt. Eine gängige Regel ist, dass alle Benutzer Passwörter mit einer bestimmten Mindestlänge erstellen müssen. Eine andere Regel besagt, dass jedes Passwort mindestens eine Zahl, einen Buchstaben und ein Symbol (Sonderzeichen) enthalten muss.

Die Allgegenwart von Mobilgeräten und Cloud Computing wirkt sich heute darauf aus, wie Unternehmen die Authentifizierung umsetzen. In der Vergangenheit reichte ein einfaches Passwortauthentifizierungssystem aus, um Netzwerke und Daten zu schützen. Das erhöhte Risiko von Datenschutzverletzungen hat jedoch mehr Unternehmen dazu gezwungen, ihre Authentifizierungsstrategien neu zu bewerten. Insbesondere führen viele Authentifizierungsprozesse ein, die zwei oder mehr Faktoren umfassen, um ein höheres Maß an Sicherheit zu gewährleisten

Dennoch ist es wichtig, ein Gleichgewicht zwischen Sicherheit und Benutzererfahrung zu finden. MFA bietet zwar zusätzliche Sicherheit und eine zuverlässigere Möglichkeit, die Identität eines Benutzers zu bestätigen, kann aber auch zu einer Überforderung der Benutzer führen, da sie mehrere Faktoren zum Nachweis ihrer Identität angeben müssen. Wenn Benutzer zu schwierigen Authentifizierungsroutinen gezwungen werden, kann dies zu Unannehmlichkeiten und zur Nichteinhaltung von Regeln führen, was wiederum den Zweck des Authentifizierungssystems untergraben könnte. Die Implementierung von Automatisierung mit MFA oder Single Sign-On (SSO) kann die Sicherheit erhöhen und gleichzeitig den Aufwand für den Benutzer minimieren.