Netzwerksicherheit

Was ist Netzwerksicherheit?

Netzwerksicherheit umfasst alle Maßnahmen, die getroffen werden, um die Integrität eines Computernetzwerks und der darin enthaltenen Daten zu gewährleisten. Netzwerksicherheit ist wichtig, weil sie sensible Daten vor Cyberangriffen schützt und dafür sorgt, dass das Netzwerk funktionsfähig und vertrauenswürdig ist. Erfolgreiche Netzwerksicherheitsstrategien setzen mehrere Security-Lösungen ein, um Benutzer und Unternehmen gegen Malware und Cyberattacken, etwa Distributed Denial of Service (DDoS), zu verteidigen.

Ein Netzwerk besteht aus miteinander verbundenen Geräten, beispielsweise Computern, Servern und drahtlosen Netzwerken. Viele dieser Geräte stellen für potenzielle Angreifer ein leichtes Ziel dar. Netzwerksicherheit umfasst den Einsatz einer breiten Palette von Software- und Hardware-Tools in einem Netzwerk oder als Software as a Service (SaaS). Die Sicherheit wird immer wichtiger, je komplexer die Netzwerke werden und je mehr Unternehmen sich bei der Abwicklung ihrer Geschäfte auf ihre Netzwerke und Daten verlassen. Die Sicherheitsmethoden müssen sich weiterentwickeln, da Angreifer stets neue Methoden für diese zunehmend komplexeren Netzwerke finden.

Unabhängig von der spezifischen Methode oder der Sicherheitsstrategie des Unternehmens wird Sicherheit in der Regel als Aufgabe aller Beteiligten betrachtet, weil jeder Benutzer im Netzwerk eine mögliche Schwachstelle darstellt.

Warum ist Netzwerksicherheit wichtig?

Netzwerksicherheit ist von entscheidender Bedeutung, da sie Cyberkriminelle daran hindert, sich Zugang zu wertvollen Daten und sensiblen Informationen zu verschaffen. Wenn Hacker in den Besitz solcher Daten gelangen, können sie eine Vielzahl von Problemen verursachen, darunter Identitätsdiebstahl, gestohlene Assets und Reputationsschädigung.

Im Folgenden finden Sie die vier wichtigsten Gründe, weshalb es so wichtig ist, Netzwerke und die darin gespeicherten Daten zu schützen:

- Operative Risiken: Ein Unternehmen ohne angemessene Netzwerksicherheit riskiert eine Unterbrechung seines Betriebs. Private und Geschäftsnetzwerke sind von Geräten und Software abhängig, die nicht mehr richtig funktionieren, wenn sie durch Viren, Malware und Cyberangriffe kompromittiert werden. Auch für den Großteil der internen und externen Kommunikation sind Unternehmen auf Netzwerke angewiesen.

- Finanzielle Risiken für kompromittierte personenbezogene Daten (Personally Identifiable Information, PII): Datenpannen können sowohl für Einzelpersonen als auch für Unternehmen teuer werden. Wer mit PII, wie Sozialversicherungsnummern und Passwörtern umgeht, ist verpflichtet, diese sicher aufzubewahren. Die Offenlegung kann für die Opfer Kosten in Form von Bußgeldern, Entschädigungen und Reparaturen der kompromittierten Geräte nach sich ziehen. Datenpannen und die Preisgabe von Daten können außerdem den Ruf eines Unternehmens ruinieren und zu Klagen führen. Der Bericht Cost of a Data Breach 2022 Report von IBM, der vom Ponemon Institute durchgeführt wurde, ergab, dass die durchschnittlichen Kosten einer Datenpanne von 4,24 Millionen US-Dollar (circa 4,07 Millionen Euro) im Jahr 2021 auf 4,35 Millionen US-Dollar (circa 4,18 Millionen Euro) im Jahr 2022 gestiegen sind.

- Finanzielle Risiken für die Verletzung geistigen Eigentums: Auch das geistige Eigentum von Unternehmen kann gestohlen werden, was kostspielig ist. Der Verlust der Ideen, Erfindungen und Produkte einer Firma kann zum Verlust von Geschäfts- und Wettbewerbsvorteilen führen.

- Regulatorische Fragen: Viele Regierungen verlangen von Unternehmen die Einhaltung von Datenschutzbestimmungen, die ebenfalls Aspekte der Netzwerksicherheit betreffen. So müssen beispielsweise medizinische Einrichtungen in den Vereinigten Staaten die Vorschriften des Health Insurance Portability and Accountability Act (HIPAA) einhalten, während für Unternehmen und Institutionen in der Europäischen Union, die die Daten ihrer Bürger erfassen und verarbeiten, die Datenschutz-Grundverordnung (DSGVO) gilt. Verstöße gegen diese Vorschriften können zu Geldbußen, Verboten und sogar Gefängnisstrafen führen.

Netzwerksicherheit ist so wichtig, dass sich mehrere Stellen darauf konzentrieren, Strategien für die Reaktion auf moderne Bedrohungen zu entwickeln und auszutauschen. Mitre ATT&CK, das National Institute of Standards and Technology und das Center for Internet Security bieten in den USA kostenlose, nicht proprietäre Sicherheits-Frameworks und Wissensdatenbanken an, um Informationen über Cyberbedrohungen auszutauschen sowie Unternehmen und andere Einrichtungen bei der Evaluierung ihrer Netzwerksicherheitsverfahren zu unterstützen. In Deutschland übernimmt das Bundesamt für Sicherheit in der Informationstechnik (BSI) vergleichbare Aufgaben.

Wie funktioniert Netzwerksicherheit?

Netzwerksicherheit wird durch eine Kombination von Hardware- und Software-Tools erreicht. Das Hauptziel der Netzwerksicherheit besteht darin, den unbefugten Zugang zu einem Netzwerk oder Teilen davon zu verhindern.

Ein Sicherheitsbeauftragter oder ein Sicherheitsteam legt Strategien und Richtlinien fest, die das Netzwerk eines Unternehmens schützen und zur Einhaltung von Sicherheitsstandards und -vorschriften beitragen. Alle Benutzer des Netzwerks müssen sich an diese Sicherheitsrichtlinien halten. Jeder Punkt im Netzwerk, an dem ein autorisierter Nutzer auf Daten zugreifen kann, ist auch ein Ort, an dem Daten kompromittiert werden können, entweder durch einen Hacker oder durch Unachtsamkeit beziehungsweise Fehler der Nutzer.

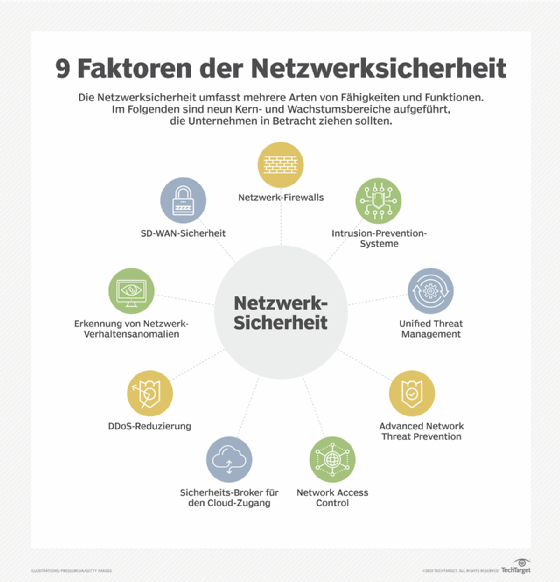

Netzwerksicherheit: Arten von Software und Tools

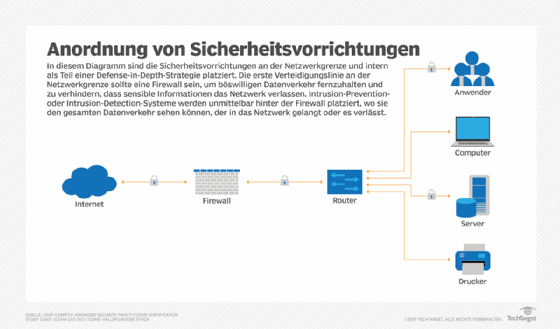

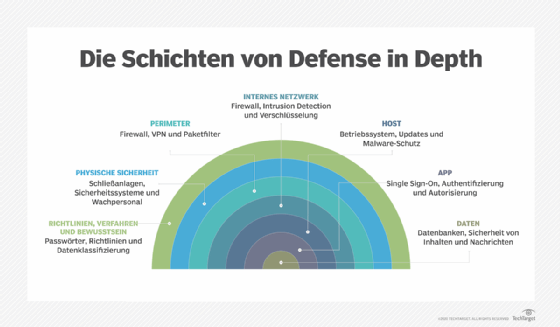

Die Wahl der Sicherheitsrichtlinien und -Tools variiert von Netzwerk zu Netzwerk und ändert sich mit der Zeit. Für eine umfassende Sicherheit kommen oft mehrere Ansätze zum Tragen, die als Layered Security oder Defense in Depth bezeichnet werden, um Unternehmen so viele Sicherheitskontrollen wie möglich zu bieten. Im Folgenden stellen wir einige häufig verwendete Arten von Netzwerksicherheits-Tools und -software vor:

- Access Control: Diese Methode (auch Zugriffssteuerung genannt) beschränkt den Zugriff auf Netzwerkanwendungen und -systemen auf eine bestimmte Gruppe von Benutzern und Geräten. Diese Systeme verweigern Benutzern und Geräten, die nicht bereits zugelassen sind, den Zugriff.

- Antivirus und Antimalware: Antivirus- und Antimalware-Software dient dazu, Viren und Malware wie Trojaner, Ransomware und Spyware zu erkennen, zu entfernen oder zu verhindern, dass sie einen Computer und damit auch ein Netzwerk infizieren.

- Anwendungssicherheit: Die Überwachung und der Schutz von Anwendungen, die Unternehmen für ihre Geschäftstätigkeit nutzen, sind von entscheidender Bedeutung. Dies gilt unabhängig davon, ob ein Unternehmen diese Anwendung selbst erstellt oder kauft, da moderne Malware-Bedrohungen häufig auf Open-Source-Code und Container abzielen, die Firmen verwenden, um Software und Anwendungen zu erstellen.

- Verhaltensbasierte Analyse: Diese Methode untersucht das Netzwerkverhalten und erkennt automatisch ungewöhnliche Aktivitäten, über die das Unternehmen dann benachrichtigt wird.

- Cloud-Sicherheit: Cloud-Anbieter verkaufen oft zusätzliche Cloud-Sicherheits-Tools, die Sicherheitsfunktionen in ihrer Cloud bereitstellen. Der Cloud Provider verwaltet die Sicherheit seiner allgemeinen Infrastruktur und bietet den Benutzern Tools zum Schutz ihrer Instanzen innerhalb der gesamten Cloud-Infrastruktur. Amazon Web Services stellt zum Beispiel Sicherheitsgruppen zur Verfügung, die den ein- und ausgehenden Datenverkehr im Zusammenhang mit einer Anwendung oder Ressource kontrollieren.

- Data Loss Prevention (DLP): Diese Tools überwachen Data in Use, Data in Motion und Data at Rest, um Datenpannen zu erkennen und zu verhindern. DLP identifiziert häufig die wichtigsten und am stärksten gefährdeten Daten und vermittelt den Mitarbeitern Best Practices zu ihrem Schutz. Eine dieser Best Practices lautet beispielsweise, wichtige Dateien nicht als Anhang in E-Mails zu versenden.

- E-Mail-Sicherheit: E-Mail ist eine der verwundbarsten Stellen in einem Netzwerk. Mitarbeiter werden Opfer von Phishing- und Malware-Angriffen, wenn sie auf Links in E-Mails klicken, über die heimlich Schadsoftware heruntergeladen wird. Darüber hinaus ist E-Mail eine unsichere Methode, um Dateien und sensible Daten zu verschicken, die Mitarbeiter aber dennoch leichtfertig nutzen.

- Firewall: Hierbei prüft Software oder Firmware den ein- und ausgehenden Traffic, um unbefugten Netzwerkzugriff zu verhindern. Firewalls gehören zu den am häufigsten verwendeten Sicherheits-Tools. Sie werden in verschiedenen Bereichen des Netzwerks eingesetzt. Next-Generation Firewalls bieten einen verbesserten Schutz vor Angriffen auf Anwendungsebene und eine erweiterte Malware-Abwehr mithilfe von Inline Deep Packet Inspection.

- Intrusion Detection System (IDS): Ein IDS erkennt unbefugte Zugriffsversuche und kennzeichnet sie als potenziell gefährlich, ohne sie jedoch zu unterbinden. Ein IDS und ein Intrusion Prevention System (IPS) werden oft in Kombination mit einer Firewall eingesetzt.

- Intrusion Prevention System: Ein IPS soll Eindringversuche verhindern, indem es unbefugte Zugriffsversuche auf ein Netzwerk erkennt und blockiert.

- Mobile Gerätesicherheit: Geschäftsanwendungen für Smartphones und andere mobile Geräte haben diese Geräte zu einem wichtigen Bestandteil der Netzwerksicherheit gemacht. Die Überwachung und Kontrolle, welche Mobilgeräte auf ein Netzwerk zugreifen und was sie tun, nachdem sie mit einem Netzwerk verbunden sind, ist für die moderne Netzwerksicherheit von entscheidender Bedeutung.

- Multi-Faktor-Authentifizierung (MFA): MFA ist eine einfach anzuwendende und zunehmend beliebter werdende Netzwerksicherheitslösung, die zwei oder mehr Faktoren erfordert, um die Identität eines Benutzers zu verifizieren. Ein Beispiel hierfür ist Google Authenticator, eine App, die eindeutige Sicherheitscodes generiert, die ein Benutzer zusammen mit seinem Passwort eingibt, um seine Identität zu bestätigen.

- Netzwerksegmentierung: Unternehmen mit großen Netzwerken und hohem Traffic nutzen häufig Netzwerksegmentierung, um ein Netzwerk in kleinere, leichter zu verwaltende Segmente zu unterteilen. Auf diese Weise erhalten sie mehr Kontrolle über und einen besseren Einblick in den Traffic-Fluss. Die Sicherheit von industriellen Netzwerken ist ein Teilbereich der Netzwerksegmentierung, wodurch ein detaillierterer Einblick in industrielle Steuerungssysteme (Industrial Control Systems, ICS) möglich wird. Industrielle Steuerungssysteme sind aufgrund der fortschreitenden Integration in die Cloud stärker durch Cyberbedrohungen gefährdet.

- Sandboxing: Mit diesem Ansatz können Unternehmen nach Malware scannen, indem sie eine Datei in einer isolierten Umgebung öffnen, bevor sie ihr Zugriff auf das Netzwerk gewähren. Nach dem Öffnen in einer Sandbox kann man beobachten, ob sich die Datei bösartig verhält oder Anzeichen von Malware aufweist.

- Security Information and Event Management (SIEM): Diese Methode für das Sicherheitsmanagement protokolliert Daten von Anwendungen sowie Netzwerkhardware und überwacht verdächtiges Verhalten. Wenn eine Anomalie entdeckt wird, alarmiert das SIEM-System das Unternehmen und ergreift weitere geeignete Maßnahmen.

- Software-defined Perimeter (SDP): Ein SDP ist ein Sicherheitsverfahren, das auf dem zu schützenden Netzwerk aufsetzt und es vor Angreifern und unbefugten Benutzern verbirgt. Diese Methode nutzt Identitätskriterien, um den Zugriff auf Ressourcen zu beschränken, und bildet eine virtuelle Grenze um vernetzte Ressourcen.

- Virtual Private Network (VPN): Ein VPN sichert die Verbindung zwischen einem Endpunkt und dem Netzwerk eines Unternehmens. Es verwendet Tunneling-Protokolle, um Informationen zu verschlüsseln, die über ein weniger sicheres Netzwerk gesendet werden. Remote-Access-VPNs ermöglichen Mitarbeitern den Fernzugriff auf das Firmennetzwerk.

- Websicherheit: Dieses Verfahren kontrolliert die Internetnutzung der Mitarbeiter im Netzwerk und auf den Geräten des Unternehmens, etwa indem es bestimmte Bedrohungen und Webseiten blockiert. Gleichzeitig wird dadurch auch die Integrität der Webseiten eines Unternehmens geschützt.

- Wireless-Sicherheit: Drahtlose Netzwerke gehören zu den risikoreichsten Bereichen eines Netzwerks und erfordern strenge Schutzmaßnahmen und striktes Monitoring. Es ist wichtig, Best Practices für die Wireless-Sicherheit zu befolgen. Dazu gehört die Unterteilung von Wi-Fi-Benutzern nach Service Set Identifiern (SSID) und die Verwendung von 1X-Authentifizierung. Gute Tools für Monitoring und Auditing sind ebenfalls notwendig, um die Wireless-Netzwerksicherheit zu gewährleisten.

- Workload-Sicherheit: Wenn Unternehmen Workloads auf mehrere Geräte in Cloud- und Hybridumgebungen verteilen, erhöhen sie die potenziellen Angriffsflächen. Maßnahmen zur Workload-Sicherheit und sichere Load Balancer sind ausschlaggebend, um die in diesen Workloads enthaltenen Daten zu schützen.

- Zero Trust Network Access: Ähnlich wie Network Access Control gewährt Zero Trust Network Access einem Benutzer nur den Zugriff, den er für seine Arbeit benötigt. Alle anderen Berechtigungen werden gesperrt.

Vorteile der Netzwerksicherheit

Nachfolgend finden Sie die wichtigsten Vorteile, die Netzwerksicherheit bietet:

- Funktionalität: Netzwerksicherheit gewährleistet die anhaltend hohe Performance der Netzwerke, auf die Unternehmen und Privatpersonen angewiesen sind.

- Datenschutz und Sicherheit: Viele Institutionen und Firmen verarbeiten Benutzerdaten und müssen die Vertraulichkeit, Integrität und Verfügbarkeit von Daten in einem Netzwerk sicherstellen, was als CIA Triad oder CIA-Triade bezeichnet wird. Netzwerksicherheit verhindert Sicherheitsverletzungen, die zur Preisgabe von PII und anderen sensiblen Informationen führen, den Ruf eines Unternehmens schädigen und finanzielle Verluste nach sich ziehen können.

- Schutz des geistigen Eigentums: Geistiges Eigentum ist für viele Unternehmen der Schlüssel zur Wettbewerbsfähigkeit. Den Zugang zu geistigem Eigentum im Hinblick auf Produkte, Services und Geschäftsstrategien zu schützen, hilft Firmen, ihren Wettbewerbsvorteil zu erhalten.

- Compliance: Die Einhaltung von Datensicherheits- und Datenschutzbestimmungen, wie HIPAA und DSGVO, ist in vielen Ländern gesetzlich vorgeschrieben. Sichere Netzwerke sind ein elementarer Bestandteil bei der Einhaltung dieser Vorschriften.

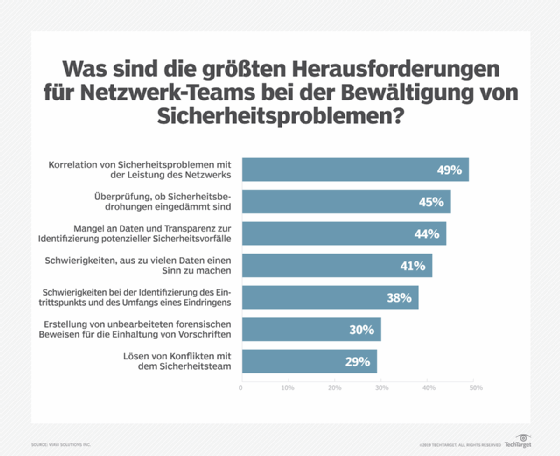

Herausforderungen der Netzwerksicherheit

Netzwerksicherheit bringt eine Reihe von Herausforderungen mit sich, unter anderem die folgenden Aspekte:

- Immer neue Methoden für Angriffe auf Netzwerke: Die größte Herausforderung in puncto Netzwerksicherheit ist die Geschwindigkeit, mit der sich Cyberangriffe weiterentwickeln. Hacker und ihre Methoden ändern sich ständig mit dem technologischen Wandel. So haben neue Technologien wie die Blockchain zu neuen Arten von Malware-Attacken geführt, etwa Krypto-Jacking. Folglich müssen sich die Verteidigungsstrategien für Netzwerksicherheit an diese neuen Bedrohungen anpassen.

- Einhaltung der Benutzerregeln: Wie erwähnt, liegt Sicherheit in der Verantwortung jedes Netzwerknutzers. Für Unternehmen kann es schwierig sein, zu gewährleisten, dass alle die Best Practices der Netzwerksicherheit einhalten, während man gleichzeitig diese Strategien weiterentwickeln muss, um den neuesten Bedrohungen zu begegnen.

- Remote- und Mobilzugriff: Immer mehr Unternehmen führen BYOD-Richtlinien (Bring Your Own Device) ein, was bedeutet, dass die Unternehmen ein verteiltes und komplexes Netzwerk an Geräten schützen müssen. Auch Remote Work ist immer häufiger anzutreffen. Dadurch spielt die Wireless-Sicherheit eine zunehmend wichtigere Rolle, da die Benutzer mit größerer Wahrscheinlichkeit über ein persönliches oder öffentliches Netz auf Unternehmensnetzwerke zugreifen.

- Externe Partner: Cloud Provider sowie Anbieter von Managed Security Services und Sicherheitsprodukten erhalten häufig Zugang zum Netzwerk eines Unternehmens, was zu neuen potenziellen Schwachstellen führt.

Netzwerkschichten und Sicherheit

Netzwerke bestehen aus verschiedenen Schichten oder Layern, wie sie im OSI-Modell (Open Systems Interconnection) dargestellt sind. Daten durchlaufen diese Layer, wenn sie zwischen Geräten übertragen werden. Die diversen Cyberbedrohungen nehmen unterschiedliche Schichten ins Visier. Deshalb muss jede Schicht im Stack geschützt werden, damit das Netzwerk als sicher gilt.

Die folgende Tabelle ordnet die OSI-Schichten dem entsprechenden Netzwerksicherheitstyp zu.

| Layer (ISO 7498-1) |

Sicherheitsmodell (ISO 7498-2) |

| Application Layer (Anwendungsschicht) |

Authentifizierung |

| Presentation Layer (Darstellungsschicht) |

Access Control |

| Session Layer (Sitzungsschicht) |

|

| Transport Layer (Transportschicht) |

|

| Network Layer (Vermittlungsschicht) |

Vertraulichkeit |

| Data Link Layer (Sicherungsschicht) |

Assurance und Verfügbarkeit |

| Physical Layer (Bitübertragungsschicht) |

Bestätigung und Signatur |

Beachten Sie, dass die dritte Schicht von unten zwar als Network Layer bezeichnet wird, aber Netzwerksicherheit betrifft nicht nur diese Schicht. Jedes Gerät in einem Computernetzwerk arbeitet bei der Verarbeitung von Informationen auf mehreren Layern. Aus diesem Grund muss jede Schicht geschützt sein, damit das Netzwerk als sicher gelten kann. Anders ausgedrückt: Der Wortteil Netzwerk im definierten Begriff der Netzwerksicherheit bezieht sich auf die Unternehmensinfrastruktur als Ganzes, nicht nur auf den Network Layer.

Manche Menschen unterscheiden zum Beispiel zwischen Cloud-Sicherheit und Netzwerksicherheit. Cloud-Sicherheit umfasst die Anwendungssicherheit und Containersicherheit, die sich außerhalb des Network Layers des OSI-Modells befinden. Diese Cloud-Funktionen kann man aber immer noch als Teil des gesamten Unternehmensnetzwerks betrachten, und ihr Schutz gehört zur Netzwerksicherheit.

Netzwerksicherheit: Jobs und Zertifizierungen

Im Bereich Netzwerksicherheit gibt es unter anderem folgende Berufe:

- Chief Information Security Officers (CISO) gehören zu den höchstdotierten Positionen in der Netzwerksicherheit. CISOs sind für die Entwicklung und Umsetzung eines umfassenden Programms zur Informationssicherheit verantwortlich.

- Penetrationstester (kurz Pentester) werden engagiert, um in ein Unternehmensnetzwerk einzudringen und Schwachstellen aufzudecken. Dies kann automatisiert oder manuell von Mitarbeitern oder PTaaS-Anbietern (Pen Testing as a Service) durchgeführt werden.

- Security Engineers konzentrieren sich auf die Qualitätskontrolle innerhalb der IT-Infrastruktur.

- Sicherheitsarchitekten planen, analysieren, entwerfen und testen die IT-Infrastruktur eines Unternehmens.

- Sicherheitsanalysten analysieren und planen Sicherheitsstrategien und führen Sicherheitsaudits durch.

Wer eine Tätigkeit im Bereich der Netzwerksicherheit anstrebt, kann seine Qualifikation zum Beispiel durch folgende Zertifizierungen nachweisen:

- Certified Ethical Hacker (CEH) von EC-Council

- Global Information Assurance Certification Security Essentials (GSEC)

- Certified Information Security Manager (CISM) von ISACA

- Certified Information Systems Auditor (CISA) von ISACA

- Certified Cloud Security Professional (CCSP) von (ISC)2

- Certified Information Systems Security Professional (CISSP) von (ISC)2

Netzwerksicherheit bildet die Grundlage für eine starke Cybersicherheitsstrategie. Erfahren Sie mehr über die besten Cloud-Sicherheitszertifizierungen und Jobs in der IT-Sicherheit wie Security-Analyst, Pentester, CISO oder Threat Hunter.