Netzwerksegmentierung

Was ist Netzsegmentierung?

Netzwerksegmentierung ist ein Netzwerkarchitekturdesign, das ein Netzwerk in mehrere Segmente (Subnetze) aufteilt, von denen jedes als ein kleineres, individuelles Netzwerk funktioniert. Die Segmentierung funktioniert durch die Steuerung des Datenverkehrs innerhalb des Netzwerks. Der Verkehr kann in oder zu Segmenten auf der Grundlage des Standorts eingeschränkt werden, zusammen mit der Frage, wo der Verkehr fließen kann und wo nicht. Der Verkehrsfluss lässt sich auch Verkehrsart, Quelle und Ziel einschränken.

Die Gründe für die Verwendung von Netzwerksegmentierung sind:

- Riesige Netzwerke werden in kleinere, leichter zu verwaltende Segmente aufgeteilt.

- Netzwerkadministratoren können granulare und separate Richtlinien für jedes Teilnetz einrichten.

- Administratoren sind in der Lage, den Verkehrsfluss zwischen den Teilnetzen zu kontrollieren, zu verwalten oder einzuschränken.

- Die Beeinträchtigung von Anwendern in anderen Teilen des Netzwerks wird gemindert.

- Die Cybersicherheit wird verbessert, indem die Ausbreitung eines bösartigen Angriffs auf ein Segment begrenzt wird.

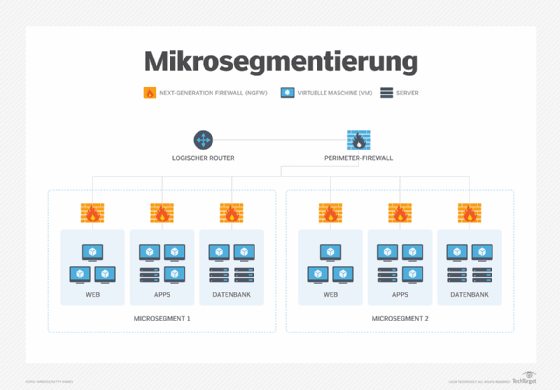

Die Netzwerksegmentierung sollte man nicht mit der Mikrosegmentierung verwechseln. Mikrosegmentierung verringert die Angriffsfläche des Netzwerks einer Organisation durch die Anwendung spezifischer Sicherheitskontrollen zur Begrenzung der Ost-West-Kommunikation auf Workload-Ebene. Zwischen Mikrosegmentierung und der regulären Netzwerksegmentierung gibt viele Unterschiede, darunter:

- Die herkömmliche Netzwerksegmentierung deckt ein größeres Segment des Netzwerks ab. Die Mikrosegmentierung kann auf Geräteebene eingesetzt werden, wodurch sie sich hervorragend für das Internet der Dinge (IoT) und Edge-Geräte

- Die Netzwerksegmentierung arbeitet mit dem physischen Netzwerk. Mikrosegmentierung ist für virtuelle Netzwerke gedacht.

- Netzwerksegmentierungsrichtlinien sind breit gefächert. Mikrosegmentierungsrichtlinien sind viel granularer.

- Netzwerksegmentierung ist hardwarebasiert, Mikrosegmentierung ist in der Regel softwarebasiert.

- Die Netzwerksegmentierung begrenzt den Nord-Süd-Verkehr auf der Netzwerkebene. Die Mikrosegmentierung begrenzt den Ost-West-Verkehr auf Workload-Ebene.

Wie funktioniert die Netzwerksegmentierung?

Bei der Netzwerksegmentierung wird ein Netzwerk in mehrere Zonen unterteilt und jede Zone beziehungsweise jedes Segment einzeln verwaltet. Das bedeutet, dass Verkehrsprotokolle angewendet werden, um zu regeln, welcher Verkehr durch das Segment fließt und was nicht erlaubt ist. Außerdem beinhaltet es Sicherheitsprotokolle für jede Zone, um die Sicherheit und die Einhaltung von Vorschriften zu verwalten.

Netzwerksegmente verfügen über eine eigene, dedizierte Hardware, um sich gegenseitig abzuschotten und nur berechtigten Benutzern den Zugriff auf das System zu ermöglichen. Regeln bestimmen in den Netzwerkkonfigurationen, wie Benutzer, Dienste und Geräte in Teilnetzwerken miteinander verbunden werden können.

Typen der Netzsegmentierung

Es gibt zwei Varianten der Netzsegmentierung: physisch und virtuell.

Bei der physischen Segmentierung wird spezielle Hardware zur Bildung von Segmenten verwendet. Die physische Segmentierung ist zwar die sicherste Methode, aber auch die am schwierigsten zu verwaltende. Bei der auch als perimeterbasierte Segmentierung bezeichneten Methode benötigt jedes Segment eine eigene Internetverbindung, physische Verkabelung und Firewall. Diese Art der Segmentierung basiert auf Vertrauen, wobei alles Interne als vertrauenswürdig gilt und alles Externe als nicht vertrauenswürdig. Es gibt nur wenige Beschränkungen für interne Ressourcen, die in der Regel über ein flaches Netz mit minimaler interner Netzsegmentierung betrieben werden.

Sobald Hacker oder böswillige Akteure die Firewall durchdrungen haben, können sie sich innerhalb des Netzwerks frei bewegen, ohne dass Sie etwas dagegen unternehmen können.

Das Ja/Nein-Vertrauen der perimeterbasierten Segmentierung ist angesichts der explosionsartigen Zunahme von Endpunkten mit unterschiedlichem Vertrauensniveau nicht mehr praktikabel. Infolgedessen wird die Netzwerkvirtualisierung immer beliebter. Sie ist einfacher zu implementieren und ermöglicht es, Bereiche abzusperren und vor Eindringlingen zu schützen.

Die virtuelle Netzwerksegmentierung erstreckt sich auf das gesamte Netzwerk und nicht nur auf den Randbereich. Switches verwalten die virtuelle lokale Netzwerkumgebung, und Firewalls werden gemeinsam genutzt, wodurch sich die erforderliche Hardware reduziert. Die perimeterbasierte Segmentierung ist jetzt virtualisiert und verteilt. Die Sicherheitsrichtlinien sind damit viel spezifischer und feinkörniger.

Was sind die Vorteile der Netzsegmentierung?

Insgesamt gesehen liegt der Hauptnutzen der Netzwerksegmentierung im Bereich der Sicherheit, wobei Verwaltbarkeit und Leistung ebenfalls eine Rolle spielen. Die Netzwerksegmentierung durch Virtualisierung erhöht die Sicherheit auf verschiedene Weise, unter anderem durch die folgenden Punkte:

- Bessere Isolierung: Der Netzwerkverkehr lässt sich isolieren oder anderweitig einschränken, so dass böswillige Akteure keine Möglichkeit haben, sich zwischen den Netzwerksegmenten zu bewegen.

- Bessere Eingrenzung: Wenn ein Netzwerkproblem auftritt, egal ob es schädlich ist oder nicht, sind die Auswirkungen auf das lokale Subnetz beschränkt, in dem es auftritt.

- Bessere Zugangskontrolle: Nur zugelassene Benutzer können auf bestimmte Netzwerkressourcen zugreifen.

- Bessere Überwachung: Subnetze lassen sich leichter überwachen, Ereignisse protokollieren und verdächtiges Verhalten erkennen.

- Verbesserte Leistung: Der lokale Datenverkehr wird durch weniger Hosts pro Subnetz reduziert. Netzwerke oder Anwendungen mit hohem Datenverkehr lassen sich abschotten, ohne den Rest des Netzwerks zu beeinträchtigen.

- Geringere Komplexität: Anstatt dass sich alle Netzwerkressourcen dieselbe Hardware und Pipe teilen, sind die Segmente insgesamt weniger komplex mit weniger Anwendungen und weniger Datenverkehr.

- Leichtere Verwaltung: Netzwerkumgebungen ändern sich ständig. Während sich Änderungen schnell implementieren lassen, können sie sich nur langsam durchsetzen. Änderungen können nur für das Teilnetz und nicht für das gesamte Netz festgelegt werden, was ihre Verbreitung erheblich beschleunigt.

Beispiele für den Einsatz von Netzwerksegmentierung

Die Sicherheits- und Leistungsvorteile der Netzwerksegmentierung lassen sich in zahlreichen Situationen nutzen, zum Beispiel in den folgenden:

- Schaffen eines sicheren Gastnetzwerks: Administratoren können einen Bereich für Gäste einrichten, der ein hohes Maß an Sicherheit und Aktivitätsüberwachung bietet.

- Dedizierter Benutzerzugriff: Ein Segment kann für eine bestimmte Benutzerebene eingerichtet werden, um etwa den Zugriff auf sensible Daten für alle zu beschränken, außer für diejenigen, die sie benötigen.

- Einrichten eines Netzwerks für den Zugang von zu Hause aus mit zusätzlichen Sicherheitsvorkehrungen wie der obligatorischen Nutzung eines virtuellen privaten Netzwerks (VPN).

- Erhöhen der Sicherheit für die öffentliche Cloud: Public-Cloud-Anbieter verlangen von ihren Kunden, dass sie ihre eigene Sicherheit in Bezug auf Anwendungen, Daten und Systemzugriff verwalten. Die Netzwerksegmentierung hilft dabei, diesen Schutz zu erreichen, indem genauer kontrolliert wird, wer speziell Zugriff auf die Daten hat.

- Isolieren von IoT-Geräten in ihrem eigenen Netzwerk: So können Administratoren beispielsweise nur Geräten wie Sicherheitskameras erlauben, innerhalb ihres eigenen Netzwerks zu kommunizieren.

- Einhalten der gesetzlichen Vorschriften durch sicheren Zugriff auf sensible Daten.

Wie man Netzwerksegmentierung implementiert

Die Segmentierung eines Netzes ist keine triviale Aufgabe. Sie erfordert ein hohes Maß an Planung und Vorbereitung sowie eine kontinuierliche Wartung. Daher brauchen die Netzwerkteams ausreichend Zeit für die Planung und Konzeption, beginnend mit den folgenden Schritten:

- Führen Sie eine Bestandsaufnahme durch: Viele Unternehmen verfügen nicht über ein angemessenes Inventar ihrer IT-Systeme, einschließlich sensibler Daten und deren Speicherort. Netzwerkadministratoren sollten sich fragen, welche Systeme im Unternehmen vorhanden sind und wer Zugang zu ihnen hat.

- Ermitteln Sie, wer die Daten nutzen muss: Auf diese Weise lässt sich ein regelbasiertes System einrichten, bei dem nur denjenigen Zugang gewährt wird, die ihn benötigen.

- Schauen Sie sich an, was die Bandbreite beansprucht: Eine Anwendung könnte beispielsweise 50 Prozent der Netzwerkkapazität belegen. Wenn dies der Fall ist, sollten die Administratoren diese Anwendung in einem eigenen Subnetz unterbringen, um eine Verlangsamung der anderen Programme zu vermeiden.

- Entwerfen Sie ein segmentiertes Netzwerk: Segmente können eingerichtet werden, nachdem Sie festgestellt haben, welche Benutzer Zugang zu bestimmten Daten und Systemen benötigen.

- Beginnen Sie mit den kleinsten und einfachsten Segmenten: Administratoren können an Segmenten mit weniger Komplexität oder Abhängigkeiten üben und lernen.

- Legen Sie eine Standardverweigerungsregel fest: Verweigern Sie auf dieser Grundlage der Firewall-Konfiguration den Zugriff auf alles, was nicht ausdrücklich zugelassen wurde.

- Überprüfen Sie Änderungen häufig: Stellen Sie sicher, dass die Änderungen nicht gegen die Segmentierungskonfiguration verstoßen.

- Überwachung Sie genau: Achten Sie auf alles, von sich schlecht verhaltenden Anwendungen bis hin zu ungewöhnlichem Netzwerkverkehr. Administratoren sollten die Log-Protokolle täglich überprüfen und auf verdächtiges oder ungewöhnliches Verhalten untersuchen.