Netzwerkvirtualisierung

Was ist Netzwerkvirtualisierung?

Unter Netzwerkvirtualisierung versteht man eine Methode zur Kombination der verfügbaren Ressourcen in einem Netzwerk, um mehrere physische Netzwerke zu konsolidieren, ein Netzwerk in Segmente zu unterteilen oder Softwarenetzwerke zwischen virtuellen Maschinen (VM) zu erstellen.

IT-Teams können mithilfe von Netzwerkvirtualisierung mehrere isolierte virtuelle Netzwerke erstellen, die dieselbe zugrunde liegende physische Infrastruktur nutzen. Die Teams können diese virtuellen Netzwerke hinzufügen und skalieren, ohne Änderungen an der physischen Hardware vornehmen zu müssen.

Da Admins bei der Netzwerkvirtualisierung die Hardware nicht manuell konfigurieren müssen, um die virtuellen Netzwerke zu instanziieren, können die Teams logische Netzwerke als Reaktion auf Geschäftsanforderungen schneller aufsetzen. Diese Flexibilität ermöglicht eine schnellere Servicebereitstellung, operative Effizienz und verbesserte Kontrolle.

Diese und weitere Faktoren haben die Einführung von Netzwerkvirtualisierung in Unternehmens- und Carrier-Netzwerken vorangetrieben. Im Folgenden erfahren Sie mehr über die damit verbundenen Vorteile und Schwierigkeiten der Netzwerkvirtualisierung, ihre Funktionsweise und die verschiedenen Arten.

Wie funktioniert Netzwerkvirtualisierung?

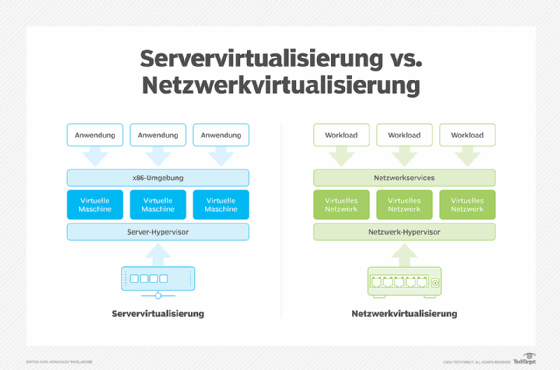

Bei der Netzwerkvirtualisierung werden Netzwerkdienste von der physischen Hardware und Infrastruktur abstrahiert. Zu diesem Zweck erstellt ein Netzwerk-Hypervisor eine Abstraktionsschicht, die verschiedene virtuelle Netzwerke hostet und unterstützt.

Die Abstraktionsschicht bietet eine vereinfachte Darstellung der Knoten und Verbindungen, aus denen sich die virtuellen Netzwerke zusammensetzen. Der Hypervisor ist nicht nur für die Abstraktion zuständig, sondern kontrolliert auch die Ressourcen, die Bandbreite und die Kapazität für jedes logische Netzwerk. Obwohl die virtuellen Netzwerke die Hypervisor-Plattform gemeinsam nutzen, bleiben sie unabhängig voneinander und verfügen über ihre eigenen Sicherheitsregeln.

Elemente innerhalb eines virtuellen Netzwerks – zum Beispiel VM-Workloads – können untereinander und mit Knoten in einem separaten virtuellen Netzwerk über gekapselte Host-Protokolle, virtuelle Switches und virtuelle Router kommunizieren. Die Nachrichten werden nicht durch die physischen Netzwerkgeräte übertragen, wodurch sich die Latenz verringert.

Netzwerkadministratoren können einen Workload in Echtzeit von einem Host zu einem anderen migrieren, wobei die zugehörigen Sicherheitsrichtlinien und Networking-Anforderungen mitgenommen werden. Die Virtualisierungsplattform wendet außerdem automatisch Sicherheitsrichtlinien auf neue Workloads an.

Netzwerkvirtualisierung umfasst typischerweise die folgenden Komponenten:

- einen Netzwerk-Hypervisor

- Controller-Software

- Host-Protokolle, wie Virtual Extensible LAN (VXLAN)

- virtuelles Switching und Routing

- Management-Tools

Warum ist Netzwerkvirtualisierung wichtig?

Virtualisierung gibt es schon seit Langem, zum Beispiel als Servervirtualisierung, virtuelle LANs (VLAN) und Overlay-Netzwerke. Als Unternehmen mehr Kontrolle über ihre Netzwerke anstrebten, begannen sie, Virtualisierungsprinzipien für ihre Rechenzentren und schließlich für das WAN und LAN einzusetzen.

Durch die Umsetzung von Konzepten wie Abstraktion, Programmierbarkeit und Mikrosegmentierung konnten Unternehmen ihre Netzwerke skalieren, eine zentralisierte Kontrolle einführen und spezifische Sicherheitsrichtlinien auf Workloads und Traffic-Typen anwenden. All dies trägt dazu bei, dass das Netzwerk Anwendungen und Dienste schneller bereitstellen und letztlich Business-Initiativen erfüllen kann.

Zu den häufigsten Anwendungsfällen der Netzwerkvirtualisierung gehören laut John Burke, CTO und Analyst bei Nemertes Research, das Performance- sowie das Sicherheits- und Risikomanagement. Beispielsweise hilft Netzwerkvirtualisierung den Netzwerkteams dabei, die richtige Bandbreite für bestimmte Ressourcen zuzuweisen und gleichzeitig Sicherheitsrichtlinien festzulegen sowie durchzusetzen, um Audit-Anforderungen zu erfüllen.

Arten der Netzwerkvirtualisierung

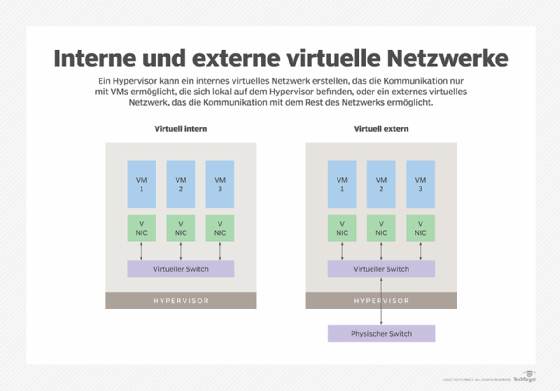

Üblicherweise gibt es zwei Typen von virtuellen Netzwerken: externe und interne. Beide Begriffe beziehen sich auf ihren Standort gegenüber dem Server. Bei der externen Virtualisierung kommen Switches, Adapter oder Netzwerke zum Einsatz, um ein oder mehrere Netzwerke zu virtuellen Einheiten zusammenzufassen. Bei der internen Virtualisierung werden netzwerkähnliche Funktionen in Softwarecontainern auf einem einzigen Netzwerkserver verwendet. Somit ist es VMs möglich, Daten auf einem Host auszutauschen, ohne ein externes Netzwerk zu nutzen.

Initiativen zur Netzwerkvirtualisierung werden in der Regel anhand ihrer Verwendung in verschiedenen Segmenten des Netzwerks, etwa Data Center, WAN und LAN, identifiziert. Software-defined Networking (SDN) hat die Entwicklung der Data-Center-Netzwerkvirtualisierung beschleunigt, während das Aufkommen von Software-defined WAN (SD-WAN) die WAN-Virtualisierung revolutioniert hat. In der Zwischenzeit wurde die LAN-Virtualisierung von Unternehmen gefördert, die Software-defined LAN (SD-LAN) implementieren, um den Betrieb zu verbessern.

Diese Segmente werden oft von verschiedenen Teams verwaltet und konzentrieren sich auf unterschiedliche Anwendungsfälle. Angesichts der Networking-Evolution müssen Unternehmen jedoch überlegen, wie sich diese einzelnen Initiativen konsolidieren lassen, um eine Ende-zu-Ende-Strategie für die Netzwerkvirtualisierung mit integrierter Zero-Trust-Sicherheit zu erreichen.

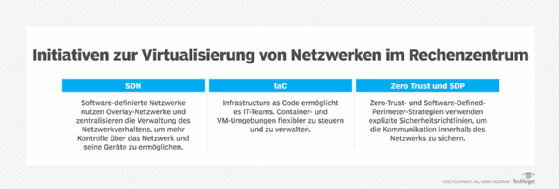

Netzwerkvirtualisierung im Data Center

Virtuelles Networking ist in Rechenzentren seit Langem in Form von VLAN, VPN und MPLS gang und gäbe. Mit der Weiterentwicklung von Netzwerken und Netzwerkbedrohungen suchten Unternehmen nach Möglichkeiten, die Netzwerksicherheit zu erhöhen und gleichzeitig mehr Kontrolle zu erhalten. SDN war eine Antwort auf diese Anforderungen, da es eine zentralisierte Kontrolle ermöglicht und stärker richtliniengesteuerte Designs unterstützt.

Die Virtualisierung im Data Center hat sich ebenfalls fortentwickelt und umfasst Konzepte wie Infrastructure as Code (IaC) – bei dem man Softwarecode anstelle von manuellen Prozessen nutzt, um Ressourcen zu konfigurieren und zu verwalten – und Zero Trust in Form von Software-defined Perimeter (SDP). SDP stützt sich auf Identitätskontrollen, um den Zugriff auf Ressourcen zu erlauben, und zieht eine virtuelle Grenze um das Netzwerk.

Netzwerkvirtualisierung im WAN

Das WAN war eines der letzten Netzwerksegmente, in dem die Virtualisierung Einzug gehalten hat, bis das Aufkommen von SD-WAN es revolutionierte. Mit SD-WAN können Unternehmen die verschiedenen physischen Verbindungen in ihren WANs abstrahieren sowie Bandbreite und Kapazität gezielter für Anwendungen und Geschäftsanforderungen zuweisen.

Eines der wichtigsten Elemente der WAN-Virtualisierung ist das Management der Underlay-Infrastruktur. Wenn die Netzwerkteams nicht richtig einschätzen, welche Anbieter sie wo nutzen, droht eine Falle: Provider-Wildwuchs. Weitere Überlegungen betreffen Abrechnungsfragen, das Vertragsmanagement und Troubleshooting.

Zero Trust und SDP haben sich auch bei der WAN-Virtualisierung etabliert. SD-WAN kann Zero-Trust-Konzepte nutzen, um nur zugelassenen Traffic zu übertragen und Sicherheitsbereiche zu schaffen, die Sicherheitsrichtlinien einhalten. Ein zusätzlicher Faktor betrifft die Ausweitung der WAN-Virtualisierung auf Cloud-Umgebungen, in denen Unternehmen zunehmend Ressourcen und Workloads hosten.

Netzwerkvirtualisierung im LAN

LANs nutzen im allgemeinen VLANs, um den Netzwerk-Traffic zu segmentieren und isolierte virtuelle Netzwerke zu erstellen. Aber genau wie im Rechenzentrum und im WAN erfährt auch das LAN Veränderungen bei der Virtualisierung, die auf SDN zurückzuführen sind.

SD-LAN wendet die gleichen Prinzipien wie SDN an, insbesondere für das LAN. Während VLANs von Ethernet und anderen Layer-2-Protokollen abhängen, dehnt SD-LAN die Virtualisierung auf das gesamte LAN aus. Somit kann das System Zugang, Sichtbarkeit, Benutzer, Geräteidentität, IP-Adressen und Tageszeit berücksichtigen. Dies ermöglicht ein granulareres Management für die Anwendung von Richtlinien auf das, was sich im LAN befindet.

SD-LAN lässt sich gut mit Zero-Trust-Strategien kombinieren, was zu einem umfassenderen Sicherheitsdesign führt, das mit modernen Entwicklungen wie dem IoT mithalten kann. Die Kombination hilft auch, den LAN-Betrieb zu verbessern und den Netzwerkstatus durch Automatisierung zu überwachen. Es gibt jedoch nach wie vor einige Hindernisse, etwa das Arbeiten mit Legacy-Infrastruktur, Upgrade-Kosten und die Qualifizierung der Mitarbeiter.

Netzwerkvirtualisierung: Sicherheitsaspekte

Die Sicherheit ist zu einem wesentlichen Bestandteil jedes Netzwerkdesigns geworden. Da aber verschiedene Bereiche des Netzwerks typischerweise voneinander isoliert sind, kann es für Netzwerkteams schwierig sein, Sicherheitsrichtlinien für das gesamte Netzwerk zu erstellen – und durchzusetzen.

Nach Einschätzung von John Burke Burke ist Zero Trust imstande, diese Netzwerksegmente und die damit verbundenen Virtualisierungsinitiativen zu vereinheitlichen. Das Zero-Trust-Framework basiert auf der Authentifizierung von Benutzern und Geräten im gesamten Netzwerk. Wenn die Benutzer in einem LAN auf Data-Center-Ressourcen zugreifen wollen, müssen sie sich dafür authentifizieren lassen.

Eine Zero-Trust-Umgebung in Kombination mit Netzwerkvirtualisierung bietet die notwendige sichere Konnektivität, damit die Endpunkte geschützt kommunizieren können. Virtuelle Netzwerke können hoch- oder heruntergefahren werden, um diese Interaktionen zu unterstützen. Gleichzeitig bleibt das erforderliche Maß an Traffic-Segmentierung gewährleistet.

Ein wichtiger Faktor in diesem Prozess ist die Festlegung von Zugriffsrichtlinien, die detailliert angeben, welche Geräte miteinander reden dürfen und wo. Wenn beispielsweise ein Gerät auf eine Data-Center-Ressource zugreifen darf, muss die Richtlinie auch auf WAN- und Campusebene beachtet werden. Dies ist eine der größten Herausforderungen für Netzwerkteams, da es für die IT-Teams schwierig sein kann, zu bestimmen, welche Einheiten miteinander kommunizieren müssen.

Eine zusätzliche Schwierigkeit besteht darin, die IT-Teams zur Zusammenarbeit zu bewegen. Netzwerk- und Sicherheitsteams müssen Sicherheitsrichtlinien, Netzwerkanforderungen und Infrastruktur-Upgrades besprechen.

Vorteile der Netzwerkvirtualisierung

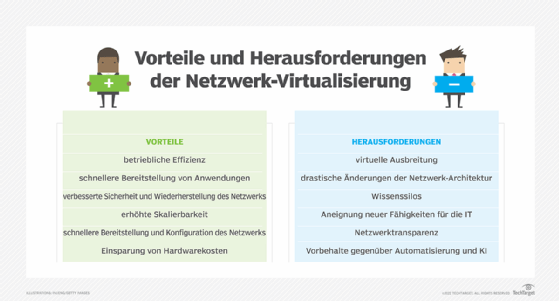

Die Vorteile der Netzwerkvirtualisierung hängen von den geschäftlichen Anforderungen ab und davon, wo Unternehmen Virtualisierung in ihren Netzwerken implementieren, erklärt Andrew Froehlich, Präsident von West Gate Networks und Gründer von InfraMomentum. So kann Virtualisierung innerhalb des Data Centers die Sicherheit durch Mikrosegmentierung verbessern und die Skalierbarkeit unterstützen. Die WAN-Virtualisierung hingegen konzentriert sich mehr auf die Verbesserung der Anwendungs-Performance und die Durchsetzung von Richtlinien.

Zu den allgemeinen Vorteilen der Netzwerkvirtualisierung gehören folgende Punkte:

- operative Effizienz

- schnellere Bereitstellung von Anwendungen

- bessere Netzwerksicherheit und Disaster Recovery

- raschere Netzwerkbereitstellung und -konfiguration

- Einsparungen bei den Hardwarekosten.

Probleme bei der Netzwerkvirtualisierung

Während die Netzwerkvirtualisierung Unternehmen hilft, die allgemeine Performance, Skalierbarkeit und Sicherheit zu verbessern, bringt sie auch einige Schwierigkeiten mit sich. Eines dieser Probleme ist virtueller Wildwuchs (sogenannter Virtual Sprawl), der häufig auftritt, weil Netzwerkadministratoren schnell und mühelos virtuelle Netzwerke erstellen können. Virtual Sprawl führt oft zu einem übermäßigen Ressourcenverbrauch und einer sehr großen Netzwerkkomplexität.

Zu den weiteren Herausforderungen der Netzwerkvirtualisierung gehören die folgenden kulturellen und technischen Hindernisse:

- Änderungen der Netzwerkarchitektur: Wenn Unternehmen von physischen Appliances auf virtuelles Networking umsteigen, müssen sie abschätzen, wie sich die neue Architektur auf den Ressourcenverbrauch – zum Beispiel CPU und Storage – sowie auf die Resilienz und Sicherheit auswirkt.

- Wissenssilos: Traditionelle IT-Teams sind üblicherweise in verschiedenen, voneinander getrennten Abteilungen, wie Sicherheit, Networking und Server, untergebracht. Die Weiterentwicklung von Enterprise-Technologien und die zunehmende Virtualisierung in verschiedenen Teilen des Netzwerks erfordern jedoch eine verstärkte Zusammenarbeit zwischen den einzelnen Abteilungen.

- Neue Qualifikationen für die IT: Aufgrund der traditionellen IT- und Netzwerksilos müssen die Mitarbeiter mit einer Lernkurve rechnen, wenn sie sich die notwendigen Kenntnisse für die Konfiguration, Verwaltung und den Betrieb verschiedener Technologien zur Netzwerkvirtualisierung aneignen.

- Netzwerksichtbarkeit: Da bei der Netzwerkvirtualisierung mehr logische Ebenen hinzukommen, die zusammenwirken, kann herkömmlichen Monitoring Tools der Einblick in die abstrahierten Ebenen verwehrt bleiben. Netzwerkteams können darauf reagieren, indem sie Tools für die Netzwerksichtbarkeit einsetzen, was den in Unternehmensnetzwerken weitverbreiteten Wildwuchs an Tools noch vergrößert.

- Automation und KI: Netzwerkvirtualisierung ermöglicht auch die Einbindung von Automatisierungs- und KI-Tools in das Netzwerk. Diese Tools verbessern das Netzwerkmanagement, erfordern aber auch neue Standards und Prozesse, die dokumentiert werden müssen. Netzwerkteams müssen darauf achten, dass Automatisierungs- und KI-Strategien aufeinander abgestimmt sind. Darüber hinaus können Automation und KI kulturelle Barrieren aufdecken, die es zu beseitigen gilt.

Beispiele für Netzwerkvirtualisierung

Zu den ersten Ansätzen der Netzwerkvirtualisierung gehören VLANs und VPNs. Als sich die Anwendungsfälle für die Virtualisierung auf das gesamte Netzwerk ausweiteten, übernahmen Unternehmen schließlich SDN-Prinzipien in ihren Rechenzentren, WANs und LANs.

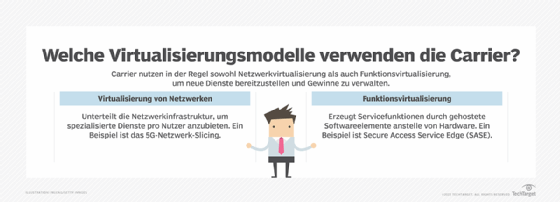

Laut Tom Nolle, Präsident von CIMI Corp., nutzen Carrier inzwischen Funktionsvirtualisierung und Netzwerkvirtualisierung, um Unternehmenskunden Services effizient bereitzustellen.

Eine Carrier-Strategie zur Funktionsvirtualisierung konzentriert sich auf die NFV-Architektur (Network Functions Virtualization). Bei NFV werden einzelne Funktionen – wie Load Balancing, Routing und Firewalling – von dedizierten Hardwaregeräten entfernt und auf virtuellen Appliances oder Commodity-Hardware gehostet. Auf diese Weise können Carrier eine besondere Feature-Software auf Universalgeräte laden und die Services als Virtual Network Functions (VNF) bereitstellen. Wenn Carrier ihr Portfolio erweitern wollen, können sie neue Software entwickeln, anstatt spezielle Hardware kaufen und dann entscheiden zu müssen, wie sie diese in großem Umfang nutzen wollen.

Carrier befassen sich auch mit neuen Technologien zur Netzwerkvirtualisierung, etwa 5G Network Slicing, Cloud Computing und Edge Computing. Dank Network Slicing können Carrier ihre physische Infrastruktur in mehrere private Netzwerke für verschiedene Kunden aufteilen – jedes mit seinen eigenen Funktionen und Sicherheitsanforderungen. Edge Computing und Cloud Computing sind effiziente und flexible Alternativen zu On-Premises-Strategien. Damit lassen sich die verschiedenen Funktionen und Dienste, die Kunden benötigen, näher an dem Ort hosten und bereitstellen, an dem sie genutzt werden.

Netzwerkvirtualisierung wird auch weiterhin ein wichtiges Element in den Designs von Enterprise- und Carrier-Netzwerken bleiben. In Zukunft werden Zero Trust, Automatisierung sowie Edge und Cloud Computing zum festen Bestandteil von Initiativen zur Netzwerkvirtualisierung gehören.