Netzwerkscan

Was ist ein Netzwerkscan?

Netzwerkscans sind ein Verfahren zur Identifizierung aktiver Geräte in einem Netzwerk. Dazu werden eine oder mehrere Funktionen im Netzwerkprotokoll verwendet, um Geräten Signale zu senden und eine Antwort abzuwarten. Netzwerkscans werden hauptsächlich zur Überwachung und Verwaltung von Netzwerken eingesetzt, können aber auch der proaktiven Identifizierung von Schwachstellen dienen, die von Cyberangreifern ausgenutzt werden könnten.

Es gibt viele verschiedene Tools für das Scannen von Netzwerken, darunter Open-Source-Software, Freeware und kommerzielle Produkte. Die verschiedenen Plattformen verfügen über unterschiedliche Funktionen, daher ist es wichtig, ein Tool mit den richtigen Funktionen für die Anforderungen einer Organisation auszuwählen.

Wie funktioniert das Scannen von Netzwerken?

Die spezifischen Protokollfunktionen, die beim Scannen verwendet werden, hängen vom Netzwerk ab. Bei Netzwerken mit Internetprotokoll (IP) wird beim Scannen normalerweise eine einfache Nachricht (zum Beispiel ein Ping) an jede mögliche IP-Adresse in einem bestimmten Bereich gesendet. Wenn eine Antwort auf den Ping empfangen wird, verwendet der Netzwerkscanner ein anderes Protokoll, um Daten über die Geräte zu erhalten. Dies wird als aktives Scannen bezeichnet.

Im Gegensatz dazu wird beim passiven Netzwerk-Scanning der Netzwerk-Traffic kontinuierlich überwacht auf potenzielle Risiken (zum Beispiel bösartigen Code) und mögliche Probleme zur weiteren Analyse markiert.

In Monitoring- und Managementsystemen verwenden Netzwerkadministratoren das Scannen routinemäßig für drei Verwaltungsfunktionen:

- Zur Nutzung der Network-Discovery-Funktionalität (Netzwerkerkennung), um ein Inventar der Netzwerkbenutzer zu erstellen.

- Um den Zustand von Systemen und Geräten zu ermitteln.

- Um eine weitere Bestandsaufnahme von Netzwerkelementen vorzunehmen, die mit einer Liste erwarteter Geräte verglichen wird, um den Zustand des Netzwerks zu ermitteln.

Cyberkriminelle verwenden dieselben Tools und Protokolle wie Netzwerkadministratoren, um potenzielle Ziele zu scannen. In einem böswilligen Szenario ermittelt ein Angreifer zunächst den einem Unternehmen zugewiesenen IP-Adressbereich mit dem Domain Name System (DNS) oder des WHOIS-Protokolls. Adressen innerhalb dieses Bereichs werden gescannt, um nach Servern, Betriebssystemen, Systemarchitektur und den Diensten zu suchen. Der Angreifer versucht dann, auf offene und nicht ordnungsgemäß gesicherte Ports zuzugreifen, um die Zielsysteme und -anwendungen zu kompromittieren.

Warum ist das Scannen von Netzwerken wichtig?

Angesichts der Menge an Cyberbedrohungen, die täglich auftreten, und der Vielzahl potenzieller Schwachstellen in Netzwerken ist das Scannen ein wichtiger Bestandteil, um die Gesundheit eines Netzwerks zu erhalten und es vor Cyberangriffen zu schützen. Es ist ein wesentliches Instrument für die Netzwerksicherheit und sollte regelmäßig durchgeführt werden. Bedrohungen können sich im Handumdrehen materialisieren, und das Scannen von Netzwerken spielt eine wichtige Rolle bei der Identifizierung und Behebung potenzieller Sicherheitslücken und Bedrohungen.

Der Schlüssel zu einem effektiven Netzwerk-Scanning liegt darin, es häufig durchzuführen, auch wenn die Netzwerkleistung während des Scannens leicht beeinträchtigt sein kann. Solche Tools liefern eine detaillierte Netzwerkübersicht mit den folgenden Informationen:

- Eine Bestandsaufnahme aller mit dem Netzwerk verbundenen Geräte.

- Daten zu wichtigen Zugangspunkten, zum Beispiel Ports.

- Identifizierung verdächtiger Pakete, die das Netzwerk durchlaufen.

- Leistungsdaten, die auf Dashboards angezeigt werden.

- Berichte über den Netzwerkstatus.

Kurz gesagt hilft das Scannen den Administratoren für Cybersicherheit und Netzwerksicherheit, Hackern und anderen Bedrohungsakteuren immer einen Schritt voraus zu sein.

Schritte beim Netzwerkscan

Die meisten Netzwerkscanprozesse umfassen die folgenden fünf Schritte:

- Bestandsaufnahme: Zunächst untersuchen die Scan-Tools das Netzwerk, um eine Bestandsaufnahme aller verbundenen Geräte zu erstellen.

- Netzwerkkarte: Wenn die Funktion verfügbar ist, kann das Tool eine Karte der Netzwerktopologie erstellen. Nmap (kurz für Network Mapper) ist ein Port-Scanning-Tool auf Befehlszeilenebene, mit dem zunächst die Komponenten des Netzwerks identifiziert und eine Karte der Geräte erstellt wird. Dieses Open-Source-Tool kann große Netzwerke mit unterschiedlichen Funktionen scannen, aktive und inaktive tschüss Malte, schönes WE oder Ports identifizieren und Netzwerkperimeter (zum Beispiel Firewalls und Intrusion-Detection- und Intrusion-Prevention-Systeme) sowie andere Parameter bewerten.

- Überprüfung des Zustands und der Schwachstellen: Als Nächstes untersucht ein Protokoll namens Address Resolution Protocol (ARP) Netzwerkadressen auf primärer und Subnetzebene auf verdächtige Aktivitäten. Das Internet Control Message Protocol (ICMP) wird für einen umfassenderen Scan verwendet, zum Beispiel für Systeme an anderen geografischen Standorten. Es stehen weitere, fortschrittlichere Protokolle zur Verfügung, um detaillierte Daten über den Zustand des Netzwerks zu sammeln und potenzielle Schwachstellen zu identifizieren.

- Reporting: Die Daten aus dem Scan werden oft in Echtzeit auf einem Dashboard dargestellt, wobei bestimmte Parameter hervorgehoben und Vorschläge zur Abwehr von Angriffen gemacht werden. Scansysteme können auch dokumentierte Berichte für Audits erstellen.

Welche Arten von Netzwerkscans gibt es?

Scans können in zwei grundlegende Kategorien eingeteilt werden: aktiv und passiv. Sie lassen sich auch nach spezifischen Funktionen unterscheiden:

- Host-Scans: Host-Systeme gehören zu den Hauptzielen von Angreifern. Daher ist es wichtig, alle Host-Systeme zu scannen und ihren Status zu ermitteln. Dies kann erreicht werden, indem ein Ping an alle IP-Adressen gesendet wird, der den Host auffordert, eine Antwort und damit seinen Status zu senden. Hosts, die nicht antworten, werden auf eine Liste gefährdeter Ziele gesetzt. Angreifer verwenden regelmäßig Host-Scans, um Kandidaten für einen Missbrauch zu identifizieren.

- Port-Scans: Ein Port-Scanner identifiziert Ports, die möglicherweise fehlerhaft oder kompromittiert sind. Der Scanner sendet Pakete an verschiedene Ports und untersucht die Antworten, wenn versucht wird, eine Verbindung zu einem Dienst herzustellen, der auf einem Port läuft. Port-Scans werden auch von Hackern eingesetzt, um potenzielle Opfer zu identifizieren.

- Netzwerkscan: Dieser Scan untersucht IP-Adressen und identifiziert Betriebssysteme und Geräte, die mit dem Netzwerk verbunden sind. Er kann auch eine Netzwerkkarte erstellen.

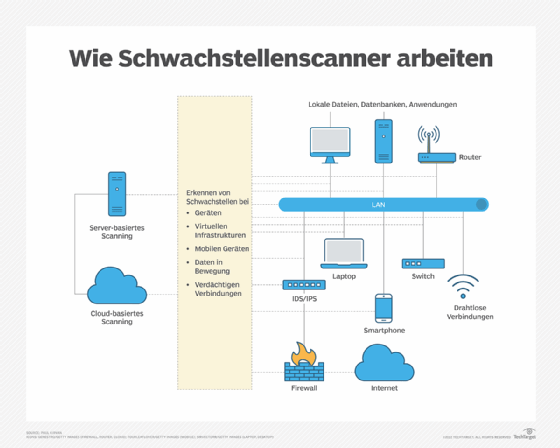

- Externe Schwachstellenscans: Diese Scans suchen nach Fehlern und Schwachstellen im Netzwerk, zum Beispiel falsch konfigurierte oder veraltete Firewalls und Sicherheitssysteme, offene Ports, nicht ordnungsgemäß gepatchte Geräte und unsichere Endpunkte im Internet der Dinge (IoT). Schwachstellenscanner bewerten das Netzwerk und die Netzwerkgeräte aus der Sicht eines Angreifers.

- Vollständiger Bewertungsscan: Bei einem Assessment Scan werden Geräte auf allen IP-Adressen auf eine Vielzahl von Bedingungen hin untersucht. Das sind zum Beispiel Sicherheitsstatus, Patch-Status, Zeitpunkt der letzten Nutzung, Vorhandensein von Antiviren-Software und EDR-Systemen (Endpoint Detection and Response).

- Penetrationstests: Manchmal auch als ethisches Hacking, Penetration oder Pentests bezeichnet, versuchen Penetrationstests einen Angriff zu simulieren, indem sie bestehende Sicherheitsmaßnahmen am Netzwerkperimeter umgehen, das Netzwerk nach potenziellen Schwachstellen durchsuchen, ausnutzbare Systeme und Daten identifizieren und eine detaillierte Risikobewertung des Netzwerks durchführen. Es ist wichtig, vor der Durchführung eines Pentests das Einverständnis der Benutzer und Kunden einzuholen.

Bewährte Verfahren für Netzwerkscans

Bewährte Verfahren für Netzwerkscans

Es gibt mehrere empfohlene Vorgehensweisen, um die besten Ergebnisse bei Netzwerkscans zu erzielen:

- Regelmäßige Überprüfung interner und externer Geräte in der Netzwerkinfrastruktur.

- Richten Sie einen Dokumentationsprozess ein, der für die Fehlerbehebung, die Sicherheitsbewertung und -planung, das Erstellen von Status- und Audit-Berichten verwendet werden kann.

- Priorisieren Sie Scans auf der Grundlage der kritischen Bedeutung jedes Geräts für die Organisation.

- Erstellen Sie einen Zeitplan für regelmäßige Scans.

- Automatisieren Sie Scans zu vordefinierten Zeiten oder Bedingungen, wenn das verwendete Tool dies zulässt.

- Überprüfen und aktualisieren Sie die Scaneinstellungen regelmäßig, um falsch positive und falsch negative Ergebnisse zu minimieren.

Erfahren Sie mehr darüber, wie Sie die Herausforderungen beim Überwachen und Warten eines Unternehmensnetzwerks bewältigen können.