Multifaktor-Authentifizierung (MFA)

Was ist Multifaktor-Authentifizierung (MFA)?

Bei der Multifaktor-Authentifizierung (MFA) werden zwei oder mehr unabhängige Berechtigungsnachweise kombiniert: etwas, was der Benutzer weiß, zum Beispiel ein Kennwort; etwas, was der Benutzer hat, zum Beispiel ein Sicherheits-Token; und etwas, was der Benutzer ist, zum Beispiel durch die Verwendung biometrischer Verifizierungsmethoden.

Das Ziel von MFA ist es, eine mehrschichtige Verteidigung zu schaffen, die es einer unbefugten Person erschwert, auf ein Ziel zuzugreifen, zum Beispiel auf einen physischen Standort, ein Computergerät, ein Netzwerk oder eine Datenbank. Wenn ein Faktor kompromittiert oder gebrochen wird, muss der Angreifer immer noch mindestens eine oder mehrere Barrieren überwinden, bevor er erfolgreich in das Ziel eindringen kann.

In der Vergangenheit beruhten MFA-Systeme in der Regel auf einer Zwei-Faktor-Authentifizierung (2FA). Zunehmend verwenden die Anbieter den Begriff Multifaktor-Authentifizierung, um jedes Authentifizierungsschema zu beschreiben, das zwei oder mehr Identitätsnachweise erfordert, um die Möglichkeit eines Cyberangriffs zu verringern. Die Multifaktor-Authentifizierung ist eine Kernkomponente eines Identitäts- und Zugriffsverwaltungssystems (IAM, Identity and Access Management).

Die Bedeutung der Multifaktor-Authentifizierung

Einer der größten Schwachpunkte herkömmlicher Anmeldungen mit Benutzer-ID und Passwort besteht darin, dass Passwörter leicht kompromittiert werden können. Dies kann für Unternehmen verheerende Folgen haben. Brute-Force-Angriffe sind ebenfalls eine reale Bedrohung, da böswillige Akteure automatisierte Tools verwenden können, um verschiedene Kombinationen von Benutzernamen und Passwörtern zu erraten, bis sie die richtige Reihenfolge gefunden haben. Obwohl die Sperrung eines Kontos nach einer bestimmten Anzahl falscher Anmeldeversuche zum Schutz eines Unternehmens beitragen kann, stehen Angreifern zahlreiche andere Methoden für den Systemzugang zur Verfügung. Aus diesem Grund ist die Multifaktor-Authentifizierung so wichtig, da sie dazu beitragen kann, Sicherheitsrisiken zu verringern.

MFA-Authentifizierungsmethoden

Ein Authentifizierungsfaktor ist eine Kategorie von Berechtigungsnachweisen, die zur Identitätsüberprüfung verwendet werden. Bei MFA soll jeder zusätzliche Faktor die Gewissheit erhöhen, dass eine Einheit, die an einer Art von Kommunikation beteiligt ist oder Zugang zu einem System beantragt, diejenige oder derjenige ist, für den sie sich ausgibt. Die Verwendung mehrerer Formen der Authentifizierung kann dazu beitragen, die Arbeit eines Angreifers zu erschweren.

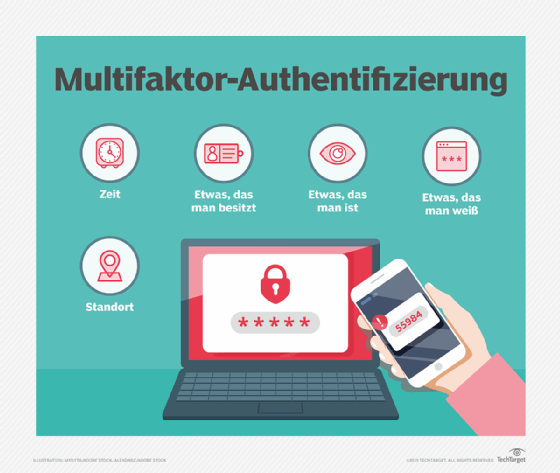

Die drei gebräuchlichsten Kategorien oder Authentifizierungsfaktoren werden oft als „etwas, das Sie wissen“ oder der Wissensfaktor, „etwas, das Sie haben“ oder der Besitzfaktor und „etwas, das Sie sind“ oder der Inhärenzfaktor beschrieben. MFA funktioniert durch die Kombination von zwei oder mehr Faktoren aus diesen Kategorien.

Wissensfaktor. Bei der wissensbasierten Authentifizierung muss der Benutzer in der Regel eine persönliche Sicherheitsfrage beantworten. Zu den Wissensfaktor-Technologien gehören im Allgemeinen Passwörter, vierstellige persönliche Identifikationsnummern (PINs) und Einmalpasswörter (OTPs). Zu den typischen Benutzerszenarien gehören die folgenden:

- das Durchziehen einer Debitkarte wie beispielsweise einer girocard und die Eingabe einer PIN an der Supermarktkasse;

- das Anmelden mit einem Kennwort und einer Kennung;

- Herunterladen eines Clients für ein virtuelles privates Netzwerk mit einem gültigen digitalen Zertifikat und Einloggen in das VPN, bevor man Zugang zu einem Netzwerk erhält; und

- das Beantworten einer typischen Sicherheitsfrage, die man in einem System hinterlegt hat.

Besitzfaktor. Benutzer müssen etwas Bestimmtes in ihrem Besitz haben, um sich anzumelden, zum Beispiel einen Ausweis, einen Token, einen Schlüsselanhänger oder eine SIM-Karte. Bei der mobilen Authentifizierung bietet ein Smartphone in Verbindung mit einer OTP-App häufig den Besitzfaktor.

Zu den Technologien mit dem Faktor Besitz gehören die folgenden:

- Sicherheits-Token sind kleine Hardware-Geräte, die die persönlichen Daten eines Benutzers speichern und zur elektronischen Authentifizierung der Identität dieser Person verwendet werden. Bei dem Gerät kann es sich um eine Smartcard, einen in einen Gegenstand eingebetteten Chip (zum Beispiel ein USB-Speichermedium) oder ein Wireless Tag handeln.

- Eine softwarebasierte Sicherheits-Token-Anwendung generiert eine einmalige Anmelde-PIN. Soft-Tokens werden häufig für die mobile Multifaktor-Authentifizierung verwendet, bei der das Gerät selbst – zum Beispiel ein Smartphone - den Besitzfaktor Authentifizierung bereitstellt.

Typische Benutzerszenarien für den Faktor Besitz sind die folgenden:

- mobile Authentifizierung, bei der die Nutzer über ihr Smartphone einen Code erhalten, um Zugang zu erhalten oder zu gewähren - zu den Varianten gehören Textnachrichten und Telefonanrufe, die als Out-of-Band-Methode an einen Nutzer gesendet werden, Smartphone-OTP-Apps, SIM-Karten und Smartcards mit gespeicherten Authentifizierungsdaten; und

- Anschließen eines USB-Hardware-Tokens an einen Desktop, der ein Einmalpasswort (OTP) generiert, und Verwendung dieses Tokens zur Anmeldung bei einem VPN-Client.

Inhärenzfaktor. Alle biometrischen Merkmale des Benutzers, die für die Anmeldung bestätigt werden. Zu den Inhärenzfaktorverfahren gehören die folgenden biometrischen Überprüfungsmethoden:

- Netzhaut- oder Irisscan

- Fingerabdruckscan

- Stimmauthentifizierung

- Handgeometrie

- Gesichtserkennung

- Ohrgeometrie

Zu den Komponenten des biometrischen Verfahrens gehören ein Lesegerät, eine Datenbank und Software zur Umwandlung der gescannten biometrischen Daten in ein standardisiertes digitales Format und zum Vergleich von Übereinstimmungen zwischen den festgestellten Daten und den gespeicherten Daten.

Zu den typischen Szenarien für den Inhärenzfaktor gehören die folgenden:

- die Verwendung eines Fingerabdrucks oder einer Gesichtserkennung für den Zugriff auf ein Smartphone;

- Bereitstellung einer digitalen Unterschrift an einer Einzelhandelskasse.

Der Standort des Nutzers wird häufig als vierter Faktor für die Authentifizierung vorgeschlagen. Auch hier kann die Allgegenwärtigkeit von Smartphones dazu beitragen, die Authentifizierung zu erleichtern: Die Benutzer tragen ihre Telefone in der Regel bei sich, und Smartphones unterstützen in der Regel GPS, was eine glaubwürdige Bestätigung des Anmeldeortes erlaubt.

Die zeitbasierte Authentifizierung wird ebenfalls verwendet, um die Identität einer Person nachzuweisen, indem die Anwesenheit zu einer bestimmten Tageszeit festgestellt und der Zugang zu einem bestimmten System oder Ort gewährt wird. Beispielsweise können Bankkunden ihre Geldautomatenkarte nicht physisch in Deutschland und 15 Minuten später in Kanada benutzen. Diese Art von logischen Sperren kann dazu beitragen, viele Fälle von Online-Bankbetrug zu verhindern.

Die Vor- und Nachteile der Multifaktor-Authentifizierung

Die Multifaktor-Authentifizierung wurde eingeführt, um den Sicherheitszugang zu Systemen und Anwendungen durch Hardware und Software zu verstärken. Ziel war es, die Identität der Benutzer zu authentifizieren und die Integrität ihrer digitalen Transaktionen zu gewährleisten. Der Nachteil von MFA ist, dass Benutzer oft die Antworten auf die persönlichen Fragen zur Überprüfung ihrer Identität vergessen und dass einige Benutzer persönliche ID-Tokens und Passwörter gemeinsam nutzen. MFA hat weitere Vor- und Nachteile.

Vorteile der Multifaktor-Authentifizierung

- bietet zusätzliche Sicherheitsschichten auf der Ebene der Hardware, der Software und der persönlichen ID;

- kann an Telefone gesendete Einmalpasswörter verwenden, die nach dem Zufallsprinzip in Echtzeit generiert werden und für Angreifer schwer zu knacken sind;

- reduziert Sicherheitsverletzungen im Vergleich zur alleinigen Verwendung von Passwörtern erheblich;

- kann von den Nutzern leicht eingerichtet werden;

- hilft Unternehmen bei der Erfüllung gesetzlicher und regulatorischer Vorschriften;

- ermöglicht es Unternehmen, den Zugang nach Tageszeit oder Standort zu beschränken; und

- hat skalierbare Kosten, da es teure und hochentwickelte MFA-Tools gibt, aber auch günstigere für kleine Unternehmen.

- Verbessert die Sicherheitsmaßnahmen und Reaktionsfähigkeit von Unternehmen, da sie ein Multifaktor-Authentifizierungssystem einrichten können, das aktiv eine Warnung generiert, sobald fragwürdige Anmeldeversuche erkannt werden.

- Bietet eine adaptive Authentifizierung, die bei Arbeitsplatzwechseln hilft, da immer mehr Mitarbeiter von zu Hause aus arbeiten.

Nachteile der Multifaktor-Authentifizierung

- unter Umständen wird ein Gerät wie ein Smartphone benötigt, um einen Code zu erhalten;

- Hardware-Token können verloren gehen oder gestohlen werden;

- Die biometrischen Daten, die von MFA-Algorithmen für persönliche IDs berechnet werden, wie zum Beispiel Daumenabdrücke, sind nicht immer genau und können zu falsch positiven oder negativen Ergebnissen führen;

- Die MFA-Überprüfung kann bei einem Netzwerk- oder Internetausfall fehlschlagen; und

- Die MFA-Techniken müssen ständig verbessert werden, um vor Kriminellen zu schützen, die unablässig daran arbeiten, sie zu knacken.

Multifaktor-Authentifizierung vs. Zwei-Faktor-Authentifizierung

Als die ersten Authentifizierungsstrategien eingeführt wurden, bestand die Absicht darin, die Sicherheit zu erhöhen, sie aber auch so einfach wie möglich zu halten. Die Benutzer wurden aufgefordert, nur zwei Formen von Sicherheitsschlüsseln anzugeben, die dem System mitteilen sollten, dass sie authentische und autorisierte Benutzer sind. Eine gängige Form der 2FA (Zwei-Faktor-Authentifizierung) ist Bankkarte und PIN für den Geldautomaten. In der IT dominierte lange die Ein-Faktor-Authentifizierung (SFA), bei der Anwender sich mit ihrer Benutzerkennung und einem Passwort an einem System anmelden können.

Leider entdeckten Kriminelle schnell Möglichkeiten, Passwörter zu kaufen oder zu knacken oder Debitkarten an Geldautomaten abzufischen. Dies veranlasste Unternehmen und Sicherheitsanbieter dazu, nach robusteren Formen der Benutzerauthentifizierung zu suchen, die zusätzliche Sicherheitsfaktoren für die Überprüfung verwenden.

Während MFA mindestens zwei Authentifizierungsfaktoren erfordert, wenn nicht sogar mehr, erfordert 2FA nur zwei. Daher ist jede 2FA auch eine MFA, aber nicht umgekehrt.

Was ist adaptive Multifaktor-Authentifizierung?

Die adaptive Multifaktor-Authentifizierung ist ein Sicherheitsansatz, bei dem anhand von unternehmensinternen Regeln und Kontextinformationen ausgewählt wird, welche Authentifizierungsfaktoren auf den Anmeldeversuch eines Benutzers angewendet werden. Sie wird auch als adaptive MFA oder risikobasierte Authentifizierung bezeichnet.

Bei der herkömmlichen MFA werden festgelegte Anmeldedaten und ein zweiter Faktor verwendet, aber die adaptive MFA ist etwas komplexer, da sie die Authentifizierung automatisch anpasst, indem sie mehrere Variablen wie den Standort des Benutzers, das verwendete Gerät, die Anzahl der fehlgeschlagenen Anmeldeversuche, das Benutzerverhalten und die Umgebung berücksichtigt. Diese Strategie erschwert es Angreifern, sich unbefugten Zugang zu verschaffen, da die Authentifizierung auf den Risikograd abgestimmt ist.

Den Herausforderungen der Multifaktor-Authentifizierung begegnen

die Hinzufügung von Sicherheitsfaktoren bei MFA wird die Benutzerfreundlichkeit für Benutzer, die sich mehrere Passwörter merken müssen, weiter erschwert. Daher besteht das Ziel von Multifaktor-Authentifizierung darin, die MFA-Techniken für die Benutzer zu vereinfachen.

Die folgenden vier Ansätze werden zur Vereinfachung der MFA angewandt:

Adaptive MFA. Wie oben beschrieben, werden dabei Wissen, Unternehmensregeln oder Richtlinien auf benutzerbasierte Faktoren wie Gerät oder Standort angewendet. Ein Unternehmens-VPN weiß beispielsweise, dass es für einen Benutzer in Ordnung ist, sich von zu Hause aus anzumelden, da es den Standort des Benutzers erkennt und das Risiko eines Missbrauchs oder einer Gefährdung bestimmen kann. Aber ein Mitarbeiter, der von einem Café aus auf das VPN zugreift, löst das System aus und muss MFA-Anmeldedaten eingeben.

Single Sign-On (SSO). Diese zentrale Authentifizierungsmethode ermöglicht es Benutzern, ein einziges Konto zu pflegen, mit dem sie sich automatisch bei mehreren Anwendungen oder Websites mit einer einzigen ID und einem einzigen Passwort anmelden können. Single Sign-On funktioniert, indem es die Identität des Benutzers feststellt und diese Informationen dann an jede Anwendung oder jedes System weitergibt, das sie benötigt.

Push-Authentifizierung. Hierbei handelt es sich um eine automatisierte Authentifizierungstechnik für mobile Geräte, bei der das Sicherheitssystem automatisch einen dritten, einmalig verwendbaren Identifizierungscode an das mobile Gerät des Benutzers ausgibt. Beispielsweise geben Benutzer, die auf ein gesichertes System zugreifen wollen, ihre Benutzer-ID und ihr Kennwort ein, und ein Sicherheitssystem gibt automatisch einen dritten Einmal-Identifikationscode an ihr mobiles Gerät aus. Die Benutzer geben diesen Code in das System ein, um Zugang zu erhalten. Die Push-Authentifizierung vereinfacht die MFA, indem sie den Benutzern einen dritten Code zur Verfügung stellt, den sie sich nicht mehr merken müssen.

Passwortlose Authentifizierung. Bei der passwortlosen Authentifizierung wird auf die Verwendung herkömmlicher Passwörter verzichtet und stattdessen auf zusätzliche Authentifizierungsfaktoren wie Hardware-Token oder biometrische Verfahren, einschließlich Fingerabdruck- und Gesichtserkennung, zurückgegriffen. Da es schwierig ist, sich Passwörter zu merken, erleichtert dies den Benutzern die Authentifizierung und verbessert die Sicherheitslage eines Unternehmens, da die meisten Phishing-Angriffe auf Passwortschwachstellen abzielen, um unbefugten Zugriff zu erlangen.