Microsoft Windows Credential Guard

Was ist Microsoft Windows Credential Guard?

Microsoft Windows Credential Guard ist eine Sicherheitsfunktion im Microsoft-Windows-Betriebssystem (OS), die Anmeldeinformationen, wie beispielsweise Login-Daten, vom Rest des Betriebssystems isoliert. Damit sollen gängige Angriffe zum Diebstahl von Anmeldeinformationen, wie zum Beispiel Pass the Hash und Pass the Ticket, verhindert werden.

Microsoft hat Credential Guard in Windows 10 Enterprise und Windows Server 2016 eingeführt. Er ist standardmäßig auf allen Systemen aktiviert, die unter Windows 11, Version 22H2 und höher, in den unterstützten Editionen, laufen. Die Standardaktivierung erfolgt ohne eine UEFI-Sperre (Unified Extensible Firmware Interface), sodass Credential Guard von Administratoren auch aus der Ferne deaktiviert werden kann.

Derzeit ist Credential Guard in allen diesen Windows-Systemen (in speziellen Editionen) verfügbar:

- Windows 11

- Windows 10

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

Die Hauptaufgabe von Credential Guard ist der Schutz von NT-LAN-Manager-Kennwort-Hashes (NTLM), Kerberos Ticket Granting Tickets (TGTs) und Domänenanmeldeinformationen – von Anwendungen gespeicherte Anmeldeinformationen – um Angriffe und Diebstahl von Anmeldeinformationen zu verhindern.

Wenn Credential Guard aktiv ist, kann nur privilegierte Systemsoftware auf Domänenanmeldeinformationen, NTLM-Passwort-Hashes – die Umwandlung einer Zeichenfolge oder eines Schlüssels in einen neuen Wert – und TGTs zugreifen. Es ist besonders effektiv gegen Pass-the-Hash-Angriffe. Darüber hinaus speichert er randomisierte Hashes in voller Länge, um sich gegen Trial-and-Error-Bedrohungen wie Brute-Force-Angriffe zu wehren.

Wie Microsoft Credential Guard funktioniert

Credential Guard verwendet hardwaregestützte, virtualisierungsbasierte Sicherheit (VBS) und eine Local Security Authority (LSA), um Geheimnisse, das heißt Anmeldedaten, in geschützten Containern zu speichern. Bei Containern handelt es sich um isolierte, vom Betriebssystem getrennte Umgebungen. Getrennt bedeutet hier, dass die Container und die darin gespeicherten Anmeldeinformationen für den Rest des Betriebssystems nicht zugänglich sind.

Außerdem kommuniziert die LSA über Remote Procedure Calls (RPC) mit dem isolierten LSA-Prozess (einer Komponente, die Geheimnisse speichert und schützt) und validiert jedes Binärprogramm, bevor es eine Datei innerhalb des geschützten Bereichs startet. Diese Binärdateien, die für die Sicherheit erforderlich sind, werden im isolierten LSA-Prozess gehostet und mit einem Zertifikat signiert, dem VBS vertraut. Dieses gesamte System stellt sicher, dass die Signaturen validiert werden, bevor die Datei in der geschützten Umgebung gestartet wird, und trägt dazu bei, Anmeldedaten vor Diebstahl zu schützen. Selbst wenn Malware oder ein anderer bösartiger Angriff in das Netzwerk eines Unternehmens eindringt, können die durch Credential Guard geschützten Informationen vor Diebstahl geschützt werden.

Vorteile und Nachteile von Credential Guard

Einer der Hauptvorteile von Credential Guard ist die robuste Hardwaresicherheit über Secure Boot und Virtualisierung zum Schutz von Anmeldedaten und zur Verhinderung von Angriffen zum Diebstahl von Anmeldedaten. Alle Geheimnisse, einschließlich NTLM-Hashes und von Kerberos abgeleitete Anmeldedaten, werden in einer geschützten Umgebung ausgeführt, die vom laufenden Betriebssystem isoliert ist, so dass nur privilegierte Systemsoftware auf sie zugreifen kann.

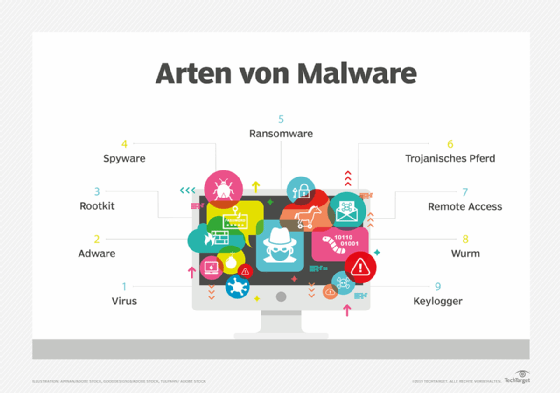

Ein weiterer Vorteil von Credential Guard ist, dass es viele Arten von gezielten Angriffen abwehren kann und Unternehmen vor ausgeklügelten Techniken und Tools schützt.

Trotz dieser Vorteile sollten Unternehmen und Sicherheitsadministratoren nicht davon ausgehen, dass Credential Guard ausreicht, um gespeicherte Anmeldedaten zu schützen. Credential Guard kann beispielsweise keine Anmeldedaten schützen, die von Software außerhalb des Windows-Funktionsschutzes gespeichert und verwaltet werden, oder Anmeldedaten, die von lokalen Konten, Microsoft-Konten, Keyloggern und Sicherheitspaketen von Drittanbietern gespeichert werden. Credential Guard kann auch den Diebstahl von Anmeldeinformationen durch physische Angriffe nicht verhindern und die Active-Directory-Datenbank (AD) auf Windows-Server-Domänencontrollern nicht schützen. In virtuellen Maschinen (VMs) kann Credential Guard keinen Schutz vor Angriffen auf privilegierte Systeme bieten, die vom Host ausgehen.

Aus all diesen Gründen sollten Unternehmen eine mehrschichtige Sicherheitsarchitektur implementieren, von der Credential Guard nur ein Teil sein kann. Diese Architektur muss mehrere Strategien sowie starke Authentifizierungsmethoden wie Windows Hello for Business, FIDO-2-Sicherheitsschlüssel und/oder Smartcards umfassen. Eine solche Architektur ist unerlässlich, um anhaltende Bedrohungen und neue Angriffstechniken abzuwehren.

Systemanforderungen für Credential Guard

Um Credential Guard verwenden zu können, muss auf dem System eine der folgenden Windows-Editionen laufen:

- Windows Enterprise

- Windows Education

Credential Guard funktioniert nicht auf diesen Windows-Editionen:

- Windows Pro

- Windows Pro Education/SE

Damit Credential Guard funktioniert, muss das Gerät VBS unterstützen und über sichere Bootfunktionen verfügen. VBS verwendet Hardwarevirtualisierung und den Windows-Hypervisor, um eine isolierte virtuelle Umgebung für Anmeldeinformationen zu schaffen. Die sichere Bootfunktion stellt sicher, dass die Systemfirmware den Bootloader des Betriebssystems findet und dessen digitale Signatur prüft, um sicherzustellen, dass er nicht verändert wurde und daher vertrauenswürdig ist.

Um einen zuverlässigen Schutz für Anmeldeinformationen zu gewährleisten, muss Credential Guard aktiviert werden, bevor ein Gerät einer Domäne beitritt (sofern das noch nicht der Fall ist). Wird er aktiviert, nachdem das Gerät einer Domäne beigetreten ist, sind seine Geheimnisse möglicherweise bereits kompromittiert und anfällig für Diebstahl.

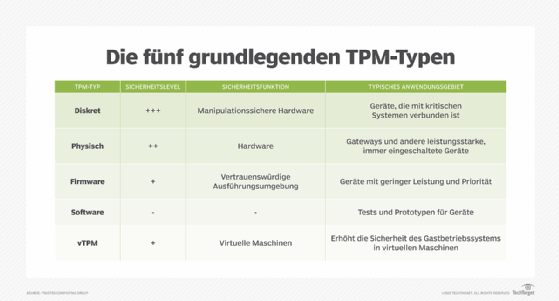

Zusätzlich zu VBS und Secure Boot empfiehlt Microsoft, dass Unternehmen das Trusted Platform Module (TPM) Version 1.0 oder 2.0 und die UEFI-Sperre verwenden. Das TPM sorgt für die Bindung an die Hardware und die UEFI-Sperre verhindert, dass unbefugte Benutzer, einschließlich Angreifer, Änderungen an den Registrierungsschlüsseln vornehmen, um Credential Guard zu deaktivieren.

Wenn Credential Guard in Hyper-V-VMs laufen soll, müssen zwei Voraussetzungen erfüllt sein. Erstens muss der Hyper-V-Host über eine Input-Output Memory Management Unit (IOMMU) verfügen, die einen I/O-Bus mit direktem Speicherzugriff auf den Systemspeicher verbindet und außerdem virtuelle Adressen physischen Adressen zuordnet. Die virtuellen Adressen müssen für das Gerät sichtbar sein. Die zweite Voraussetzung ist, dass die Hyper-V-VMs der Generation 2 sein müssen, da Credential Guard für Hyper-V-VMs der Generation 1 nicht verfügbar ist.

Administratoren sollten außerdem die Authentifizierungsanforderungen ihrer Anwendungen überprüfen, bevor sie Credential Guard ausführen. Dieser Schritt ist wichtig, da die Aktivierung von Credential Guard einige Authentifizierungsfunktionen blockiert, einschließlich der Unterstützung von Kerberos-Data-Encryption-Standard-Verschlüsselung und NTLMv1, was dazu führen kann, dass die Anwendungen, die diese Funktionen benötigen, nicht mehr funktionieren.