Malware

Zu den Arten von Malware gehören beispielsweise Computerviren, Würmer, Trojaner, Ransomware und Spyware. Diese bösartigen Programme stehlen, verschlüsseln und löschen sensible Daten, verändern oder kapern zentrale Computerfunktionen und überwachen die Computeraktivitäten der Anwender. Malware kann Netzwerke und Geräte infizieren und ist darauf ausgelegt, diese Geräte, Netzwerke und/oder deren Benutzer in irgendeiner Weise zu schädigen.

Je nach Art der Malware und ihrem Ziel kann sich dieser Schaden für den Benutzer oder Endpunkt unterschiedlich darstellen. In einigen Fällen sind die Auswirkungen von Schadsoftware relativ gering und harmlos, in anderen Fällen können sie verheerend sein.

Unabhängig von der Methode sind alle Arten von Malware so konzipiert, dass sie Geräte zum Nachteil des Benutzers und zum Vorteil des Angreifers ausnutzen - der Person, die die Malware entwickelt und/oder installiert hat.

So laufen Infektionen mit Malware ab

Malware-Autoren nutzen eine Vielzahl von physischen und virtuellen Mitteln, um Schadsoftware zu verbreiten, die Geräte und Netzwerke infiziert. So können Schadprogramme beispielsweise über ein USB-Laufwerk, über gängige Tools für die Zusammenarbeit oder über Drive-by-Downloads auf ein System gelangen, bei denen Schadprogramme automatisch und ohne Zustimmung oder Wissen des Benutzers auf das System geladen werden.

Phishing-Angriffe sind eine weitere häufige Art, um Schadsoftware zu verbreiten. Dabei werden als legitime Nachrichten getarnte E-Mails versandt, die bösartige Links oder Anhänge enthalten. Hierüber wird die Schadsoftware an die Anwender ausgeliefert. Bei ausgefeilten Malware-Angriffen wird häufig ein Command-and-Control-Server eingesetzt, der es den Bedrohungsakteuren ermöglicht, mit den infizierten Systemen zu kommunizieren, vertrauliche Daten zu exfiltrieren und sogar das infizierte Gerät oder den Server fernzusteuern.

Neu aufkommende Malware-Stämme enthalten neue Umgehungs- und Verschleierungstechniken, mit denen nicht nur Benutzer, sondern auch Security-Admins und Antimalware-Produkte getäuscht werden sollen. Einige dieser Umgehungstechniken beruhen auf einfachen Taktiken, wie zum Beispiel der Verwendung von Web-Proxys, um bösartigen Datenverkehr oder Quell-IP-Adressen zu verbergen. Zu den ausgefeilteren Bedrohungen gehören polymorphe Malware, die ihren zugrunde liegenden Code wiederholt ändern kann, um eine Erkennung durch signaturbasierte Erkennungstools zu vermeiden, Anti-Sandbox-Techniken, die es der Malware ermöglichen, zu erkennen, wann sie analysiert wird, und die Ausführung zu verzögern, bis sie die Sandbox verlassen hat, sowie dateilose Malware, die sich nur im Arbeitsspeicher des Systems befindet, um nicht entdeckt zu werden.

Die verschiedenen Arten von Schadsoftware

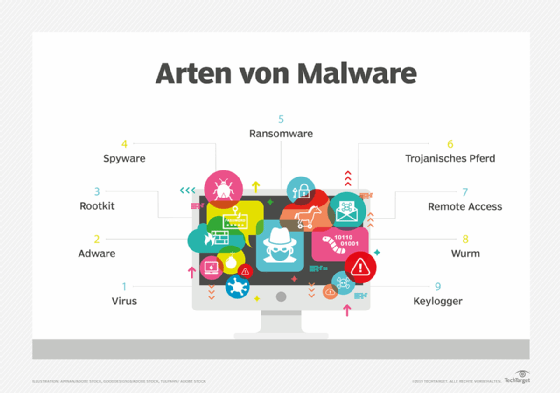

Unterschiedliche Arten von Malware werden häufig durch einzigartige Eigenschaften und Merkmale gekennzeichnet. Zu den Arten von Malware gehören die folgenden:

- Ein Virus ist eine gängige Art von Malware, die sich selbst ausführen und durch Infizierung anderer Programme oder Dateien verbreiten kann.

- Ein Wurm kann sich ohne ein Wirtsprogramm selbst reproduzieren und verbreitet sich in der Regel ohne Zutun der Malware-Autoren.

- Ein Trojaner ist so konzipiert, dass er als legitimes Softwareprogramm erscheint, um Zugang zu einem System zu erhalten. Sobald es nach der Installation aktiviert wird, können Trojaner ihre bösartigen Funktionen ausführen.

- Spyware sammelt Informationen und Daten über das Gerät und den Benutzer und beobachtet die Aktivitäten des Benutzers ohne dessen Wissen.

- Ransomware infiziert das System eines Benutzers und verschlüsselt dessen Daten. Die Cyberkriminellen verlangen dann vom Opfer eine Lösegeldzahlung im Austausch für die Entschlüsselung der Systemdaten. Bei fortgeschrittenen Ransomware-Angriffen werden zudem Daten exfiltriert und mit deren Veröffentlichung gedroht.

- Ein Rootkit verschafft sich Zugang auf Administratorebene zum System des Opfers. Nach der Installation gibt das Programm den Bedrohungsakteuren Root- oder privilegierten Zugriff auf das System.

- Ein Fernzugriffstrojaner (RAT, Remote Access Trojaner) schafft heimlich eine Hintertür in ein infiziertes Computersystem, die es Bedrohungsakteuren ermöglicht, aus der Ferne auf das System zuzugreifen, ohne den Benutzer oder die Sicherheitsprogramme des Systems zu alarmieren.

- Adware überwacht den Browser und den Download-Verlauf eines Benutzers mit dem Ziel, Popup- oder Banner-Werbung anzuzeigen, die den Benutzer zu einem Kauf verleitet. So kann ein Werbetreibender beispielsweise Cookies verwenden, um die von einem Benutzer besuchten Webseiten zu verfolgen und die Werbung gezielter einzusetzen.

- Keylogger, auch Systemüberwachung genannt, verfolgen fast alles, was ein Benutzer auf seinem Computer tut. Dazu gehören E-Mails, geöffnete Webseiten, Programme und Tastenanschläge.

Schadsoftware erkennen und aufspüren

Benutzer können Malware erkennen, wenn sie ungewöhnliche Aktivitäten beobachten, zum Beispiel einen plötzlichen Verlust von Speicherkapazität, ungewöhnlich langsame Verarbeitungsgeschwindigkeiten, wiederholte Abstürze oder Einfrieren oder eine Zunahme unerwünschter Internetaktivitäten und Popup-Werbung.

Antiviren- und Antimalware-Lösungen können auf einem Gerät installiert werden, um Malware zu erkennen und zu entfernen. Diese Tools können Echtzeitschutz bieten und Malware durch routinemäßige Systemscans erkennen und entfernen.

Schutz vor Infektionen mit Malware

Es gibt verschiedene Möglichkeiten, sich vor Malware zu schützen. Zum Schutz des eigenen Computers kann der Benutzer eine Antimalware-Software installieren.

Benutzer sollten ihre Antimalware-Software regelmäßig aktualisieren, da Hacker ständig neue Techniken entwickeln, um Sicherheitssoftware zu umgehen. Die Hersteller von Sicherheitssoftware reagieren darauf mit der Veröffentlichung von Updates, die diese Schwachstellen beheben. Wenn Benutzer es versäumen, ihre Software zu aktualisieren, verpassen sie möglicherweise einen Patch, der vermeidbare Schwachstelle schließt.

In Unternehmen sind die Netzwerke komplexer als in privaten Umgebungen, und es steht finanziell mehr auf dem Spiel. Es gibt proaktive Schritte, die Unternehmen durchführen sollten, um den Schutz vor Malware zu verstärken. Zu den nach außen gerichteten Vorsichtsmaßnahmen gehören die folgenden:

- Einführung einer doppelten Genehmigung für B2B-Transaktionen (Business-to-Business) und

- Implementierung der Überprüfung über den zweiten Kanal für Transaktionen zwischen Unternehmen und Verbrauchern (B2C).

Zu den unternehmensinternen Vorkehrungen gehören die folgenden:

- Implementierung von Offline-Malware- und Bedrohungserkennung, um bösartige Software abzufangen, bevor sie sich verbreitet;

- Umsetzung von Sicherheitsrichtlinien auf der Grundlage von Erlaubnislisten (Allowlist), wann immer dies möglich ist; und

- Implementierung einer starken Sicherheit auf Browserebene.

Mobile Geräte und Malware

Schadsoftware ist auch auf Smartphones zu finden und kann Zugriff auf Gerätekomponenten wie Kamera, Mikrofon, GPS oder Beschleunigungsmesser gewähren. Malware kann auf ein mobiles Gerät gelangen, wenn ein Benutzer eine inoffizielle Anwendung herunterlädt oder auf einen bösartigen Link in einer E-Mail oder Textnachricht klickt. Ein mobiles Gerät kann auch über eine Bluetooth- oder Wi-Fi-Verbindung infiziert werden.

Mobile Malware findet sich häufiger auf Geräten mit dem Betriebssystem Android als auf iOS. Malware auf Android-Geräten wird in der Regel über Anwendungen heruntergeladen. Zu den Anzeichen dafür, dass ein Android-Gerät mit Malware infiziert ist, gehören eine ungewöhnlich hohe Datennutzung, eine schnell sinkende Akkuladung oder Anrufe, SMS und E-Mails, die ohne das Wissen des Benutzers an die Kontakte des Geräts gesendet werden. Auch wenn ein Benutzer eine Nachricht von einem erkannten Kontakt erhält, die ihm verdächtig vorkommt, kann es sich um eine Art von mobiler Malware handeln, die sich zwischen Geräten verbreitet.

Apple iOS-Geräte werden nur selten mit Malware infiziert, da Apple die im App Store verkauften Anwendungen überprüft. Dennoch ist es möglich, dass ein iOS-Gerät durch das Öffnen eines unbekannten Links in einer E-Mail oder Textnachricht mit bösartigem Code infiziert wird. iOS-Geräte werden auch anfälliger, wenn sie mit einem Jailbreak versehen werden.

Die Geschichte der Malware

Der Begriff Malware wurde erstmals 1990 von dem Informatiker und Sicherheitsforscher Yisrael Radai verwendet. Malware gab es jedoch schon lange vorher.

Eines der ersten bekannten Beispiele für Schadsoftware war der Creeper-Virus aus dem Jahr 1971, der als Experiment von BBN Technologies-Ingenieur Robert Thomas entwickelt wurde. Creeper wurde entwickelt, um Mainframes im ARPANET zu infizieren. Das Programm veränderte zwar weder Funktionen noch stahl oder löschte es Daten, aber es bewegte sich unerlaubt von einem Großrechner zum anderen und zeigte dabei eine Fernschreibernachricht an, die lautete: „I'm the creeper: Fangen Sie mich, wenn Sie können.“ Creeper wurde später von dem Informatiker Ray Tomlinson abgeändert, der dem Virus die Fähigkeit zur Selbstreplikation hinzufügte und so den ersten bekannten Computerwurm schuf.

Das Konzept der Malware hat seine Ursprünge in der Technologiebranche, und in den frühen 1980er Jahren tauchten erste Viren und Würmer auf Apple- und IBM-PCs auf, bevor sie mit der Einführung des World Wide Web und des kommerziellen Internets in den 1990er Jahren populär wurden. Seitdem sind Malware - und die Sicherheitsstrategien zu ihrer Abwehr - immer komplexer geworden.

Software mit Ähnlichkeiten zu Malware

Es gibt noch andere Arten von Programmen, die gemeinsame Merkmale mit Malware haben, sich aber deutlich unterscheiden. Ein Beispiel ist ein PUP, ein potenziell unerwünschtes Programm. Dabei handelt es sich um Anwendungen, die den Benutzer dazu verleiten, sie auf seinem System zu installieren (zum Beispiel Browsersymbolleisten), die aber nach der Installation keine bösartigen Funktionen ausführen. Es gibt jedoch Fälle, in denen ein PUP Spyware-ähnliche Funktionen oder andere versteckte bösartige Funktionen enthält. In diesem Fall würde das PUP als Malware eingestuft werden.