IT-Monitoring (IT-Überwachung)

Was ist IT-Monitoring (IT-Überwachung)?

IT-Überwachung ist ein Prozess, der Kennzahlen über den Betrieb einer IT-Umgebung sammelt. Unternehmen nutzen die IT-Überwachung, um Messdaten über ihre Hardware und Software zu sammeln, um sicherzustellen, dass alles wie erwartet funktioniert, und um IT-bezogene Probleme zu erkennen und zu lösen

Die grundlegende Überwachung erfolgt durch die Überprüfung des Gerätebetriebs, während die erweiterte Überwachung detaillierte Einblicke in den Betriebsstatus bietet, beispielsweise durchschnittliche Antwortzeiten, Anzahl der Anwendungsinstanzen, Fehler- und Anforderungsraten, CPU-Nutzung und Verfügbarkeit von Softwareanwendungen. Die Überwachung erfolgt kontinuierlich oder in regelmäßigen täglichen, wöchentlichen oder monatlichen Abständen.

Die von IT-Überwachungssystemen gesammelten Daten verschaffen einem Unternehmen einen detaillierten Einblick in seine IT-Umgebung. Dies trägt dazu bei, mögliche Ausfallzeiten zu verhindern, und wird mit zunehmender Komplexität der IT-Umgebung immer wichtiger. Der Einsatz von IT-Überwachungssystemen nimmt ebenfalls zu, und es wird erwartet, dass der Markt für die Überwachung der Netzwerkleistung bis 2028 auf 3,2 Milliarden US-Dollar anwachsen wird.

Wie funktioniert IT-Monitoring?

Die IT-Überwachung wird je nach Art unterschiedlich umgesetzt. Als allgemeiner Prozess umfasst die IT-Überwachung jedoch drei Bereiche: Grundlage (Foundation), Software und Auswertung (Interpretation).

Grundlage. Die Infrastruktur ist die unterste Schicht eines Software-Stacks und konzentriert sich auf die Überwachung physischer und virtueller Geräte, wie Server, CPUs oder virtuelle Maschinen (VMs).

Software. Dieser Bereich, der manchmal auch als Überwachungsschicht (Monitoring Layer) bezeichnet wird, analysiert die Daten von Geräten aus dem Foundation-Bereich. Zu den hier erfassten Daten gehören CPU-Nutzung, Last, Memory oder die Anzahl der laufenden VMs.

Auswertung. Die gesammelten Daten und Metriken werden interpretiert und in Form von Diagrammen oder Datentabellen dargestellt, häufig auf einem GUI-Dashboard. Dies wird oft durch die Integration von Tools erreicht, die sich speziell auf die Datenvisualisierung konzentrieren.

Die IT-Überwachung kann auch auf Agenten basieren oder agentenlos sein. Agenten sind unabhängige Programme, die auf dem überwachten Gerät installiert werden, um Daten über die Hardware- oder Softwareleistung zu sammeln und an einen Management-Server zu melden. Bei der agentenlosen Überwachung werden vorhandene Kommunikationsprotokolle verwendet, um einen Agenten mit vielen der gleichen Funktionen zu emulieren.

Um zum Beispiel die Serverauslastung zu überwachen, installiert ein IT-Administrator einen Agenten auf dem Server. Ein Verwaltungsserver empfängt diese Daten vom Agenten und zeigt sie dem Benutzer über die Schnittstelle des IT-Überwachungssystems an, häufig als Grafik der Leistung im Zeitverlauf. Wenn der Server nicht mehr wie vorgesehen funktioniert, benachrichtigt das Tool den Administrator, der das Element reparieren, aktualisieren oder ersetzen kann, bis es einen Standard für den Betrieb erfüllt.

Zu den anderen Instrumenten, die bei der IT-Überwachung zum Einsatz kommen, gehören Beobachtungswerkzeuge, Analyse-Tools und Hilfsmittel für das Management.

Observations-Tools sind ein grundlegender Typ von Werkzeugen zur Überwachung der Effizienz von Software.

Analysetools nehmen Beobachtungsdaten auf und analysieren sie weiter, um festzustellen, wo und warum IT-Probleme auftreten.

Werkzeuge für das Engagement konzentrieren sich auf die Verarbeitung von Daten aus Beobachtungs- und Analysewerkzeugen, um Maßnahmen zu ergreifen, wie zum Beispiel die Erzeugung von Warnmeldungen oder das Starten eines anderen Hardware- oder Softwareprogramms.

Arten des IT-Monitoring

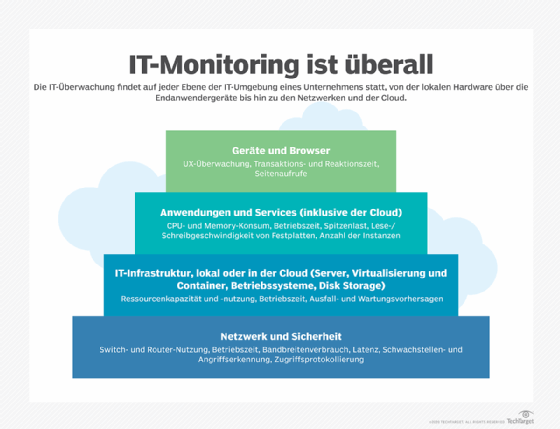

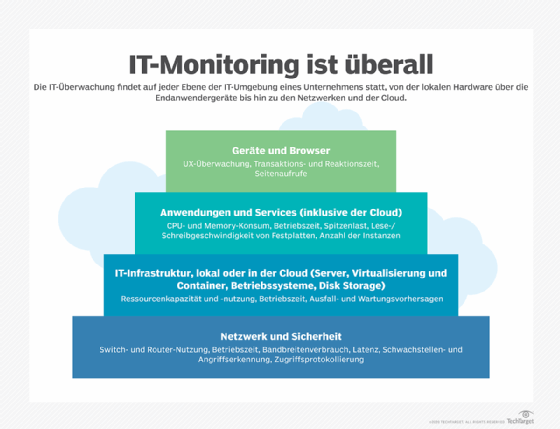

Es gibt eine große Anzahl von IT-Überwachungstypen, die ein Unternehmen auf jeder Ebene seiner IT-Landschaft einsetzen kann.

Einige Arten der IT-Überwachung sind die folgenden:

- Überwachung der IT-Infrastruktur. Beim Monitoring der IT-Infrastruktur handelt es sich um einen grundlegenden Prozess, bei dem Metriken zur Hardware und Low-Level-Software der IT-Umgebung gesammelt und überprüft werden. Tools zur Überwachung der Infrastruktur liefern einen Maßstab für den idealen Betrieb der physischen Systeme und erleichtern so die Feinabstimmung und die Reduzierung von Ausfallzeiten und ermöglichen es den IT-Teams, Ausfälle zu erkennen.

- Server- und Systemüberwachung. Diese Überwachungs-Tools bewerten die Leistung von Servern und Infrastrukturkomponenten. Die Server werden einzeln überwacht und die kollektiven Daten werden für die Netzwerkleistung analysiert. Zu den gesammelten Metriken gehören Serverbetriebszeit und -leistung.

- Cloud-Überwachung. Auch die Überwachungsfunktionen und -optionen für die Cloud haben sich erweitert. Cloud-Kunden können bestimmte Metriken wie CPU-, Arbeitsspeicher- und Speichernutzung einsehen, um die Leistung ihrer Anwendungen zu beurteilen, aber die Art der Cloud-Infrastruktur schränkt den Einblick in die physischen Anlagen ein, auf denen Cloud-Workloads laufen.

- Netzwerk-Überwachung. Die Netzwerküberwachung sucht nach Problemen, die durch langsame oder ausfallende Netzwerkkomponenten oder Sicherheitsverletzungen verursacht werden. Zu den Metriken gehören Antwortzeit, Betriebszeit, Fehler bei Statusanfragen und HTTP/HTTPS/SMTP-Prüfungen.

- Überwachung der Sicherheit. Diese Art der Überwachung konzentriert sich auf die Erkennung und Verhinderung von Eindringlingen, in der Regel auf Netzwerkebene. Dazu gehören die Überwachung von Netzwerken, Systemen und Endpunkten auf Schwachstellen, die Protokollierung des Netzwerkzugriffs und die Identifizierung von Verkehrsmustern, um nach potenziellen Verstößen zu suchen.

- Application Performance Monitorng, APM, (Überwachung der Anwendungsleistung). APM sammelt Software-Leistungsmetriken, die sowohl auf der Erfahrung der Endbenutzer als auch auf dem Verbrauch von Rechenressourcen basieren. Beispiele für APM-Metriken sind die durchschnittliche Antwortzeit bei Spitzenlast, Daten zu Leistungsengpässen sowie Last- und Antwortzeiten. Die Überwachung von Anwendungen gehört zum Application Performance Management, einem Konzept, das eine umfassendere Kontrolle des Leistungsniveaus einer Anwendung beinhaltet.

- Überwachung der Geschäftsaktivitäten. Die Überwachung von Geschäftsaktivitäten konzentriert sich auf die Messung und Verfolgung von Geschäftskennzahlen. Diese Art der Überwachung hilft bei der Bewertung von Leistungskennzahlen über längere Zeiträume. Diese Tools überwachen Metriken wie App-Downloads, Webverkäufe und andere Metriken wie das Volumen des Webverkehrs.

Überwachung in Echtzeit vs. Trends

Die Echtzeitüberwachung ist eine Technik, bei der IT-Teams Systeme einsetzen, die kontinuierlich Daten sammeln und abrufen, um den aktiven und laufenden Status einer IT-Umgebung zu ermitteln. Die Messungen von Echtzeit-Überwachungssoftware zeigen Daten aus der aktuellen IT-Umgebung sowie aus der jüngsten Vergangenheit an, wodurch IT-Manager schnell auf aktuelle Ereignisse im IT-Ökosystem reagieren können.

Zwei Erweiterungen der Echtzeitüberwachung sind die reaktive Überwachung und die proaktive Überwachung. Der Hauptunterschied besteht darin, dass die reaktive Überwachung durch ein Ereignis oder Problem ausgelöst wird, während die proaktive Überwachung versucht, Anomalien aufzudecken, ohne auf ein auslösendes Ereignis angewiesen zu sein. Mit dem proaktiven Ansatz kann das IT-Personal Maßnahmen ergreifen, um ein Problem zu beheben, zum Beispiel ein Speicherleck, das eine Anwendung oder einen Server zum Absturz bringen könnte, bevor es zu einem Problem wird.

Die historische Überwachung von Daten ermöglicht es dem IT-Manager, die Umgebung zu verbessern oder potenzielle Komplikationen zu erkennen, bevor sie auftreten, da sie ein Muster oder einen Trend in den Daten eines bestimmten Betriebszeitraums erkennen. Bei der Trendanalyse wird ein IT-Ökosystem langfristig betrachtet, um Systembetriebszeiten, die Einhaltung von Service-Level Agreements und die Kapazitätsplanung zu ermitteln.

Point-in-Time-Überwachung vs. Zeitreihen-Überwachung. Bei der Point-in-Time-Analyse wird ein bestimmtes Ereignis zu einem bestimmten Zeitpunkt untersucht. Sie kann dazu verwendet werden, ein Problem zu identifizieren, das sofort behoben werden muss, zum Beispiel ein zu 100 Prozent volles Festplattenlaufwerk. Bei der Zeitreihenanalyse (Time-Series Analysis) werden die Metriken über einen bestimmten Zeitraum hinweg aufgezeichnet, um saisonale oder zyklische Ereignisse zu berücksichtigen und abnormales Verhalten genauer zu erkennen. Die Point-in-Time-Analyse stützt sich auf feste Schwellenwerte, während die Zeitreihenanalyse variable Schwellenwerte verwendet, um ein umfassenderes Bild zu zeichnen und Anomalien besser zu erkennen und sogar vorherzusagen.

Anomalien besser zu erkennen und sogar vorherzusagen.

Worauf Sie bei IT-Überwachungssoftware achten sollten

IT-Überwachungssoftware sollte sich in eine Beobachtungs-, eine Analyse- oder eine Einsatzfunktion (Observation, Analysis, Engagement) einteilen lassen. Beobachtungs-Tools sollten die Leistungsüberwachung von Hardware, Software und Diensten ermöglichen. Analysewerkzeuge nutzen die Daten von Beobachtungswerkzeugen, um Erkenntnisse zu gewinnen. Und Tools für das Engagement werden verwendet, um Maßnahmen zu ergreifen, zum Beispiel Backups durchzuführen oder die Hardware neu zu starten.

IT-Überwachungs-Tools sollten den Benutzern auch Warnmeldungen, Produktintegrationen, Echtzeitanalysen und eine tiefergehende Visualisierung der IT-Infrastruktur bieten.

Optionen für IT-Überwachungs-Tools

Während einige IT-Überwachungs-Tools für die Überwachung eines bestimmten IT-Bereichs oder Geräts entwickelt wurden, beispielsweise für die Überwachung des Netzwerks oder der CPU-Leistung, bieten einige von Anbietern bereitgestellte Tools moderate Überschneidungen, zum Beispiel wenn ein APM-Anbieter auch Funktionen zur Überwachung der IT-Infrastruktur anbietet.

Die folgenden Listen zeigen einige Beispiele für verschiedene Arten von Überwachungs-Tools. Diese Listen sind jedoch nicht vollständig, und viele Tools enthalten Funktionen, die typischerweise in anderen Segmenten zu finden sind.

APM Tools

- AppDynamics

- BMC TrueSight

- Cisco AppDynamics

- Datadog

- Dynatrace

- ManageEngine Applications Manager

- Microsoft Azure Application Insights

- New Relic

- SolarWinds Server & Application Monitor

IT-Infrastruktur-Tools

- ManageEngine OpManager

- Microsoft System Center Operations Manager

- Nagios XI

- Sematext Monitoring

- SolarWinds Server & Application Monitor

- Zabbix

Cloud-Überwachungs-Tools

- Amazon CloudWatch

- Microsoft Azure Monitor

- Cisco CloudCenter

- OracleApplication Performance Monitoring Cloud Service

- Veeam

Tools zur Überwachung von Containern/Microservices/verteilten Anwendungen

- Confluent Kafka

- Grafana

- Lightstep

- Prometheus

- Red Hat OpenShift Container Plattform

AIOps Tools

- BigPanda

- Datadog

- New Relic

- PagerDuty

- Splunk IT Service Intelligence

Tools zur Protokollüberwachung (Log Monitoring)

- Elastic Stack

- Fluentd

- Logstash

- Splunk

- Sumo Logic

Tools zur Überwachung der Netzwerksicherheit

- Cisco DNA Analytics und Assurance

- LiveAction LiveNX

- LogRhythm

- PRTG Network Monitor

- SolarWinds Network Performance Monitor