Hardwaresicherheit

Hardwaresicherheit beschreibt Sicherheitsmaßnahme, bei denen ein physisches Gerät dazu dient, eine IT-Infrastruktur zu schützen – im Gegensatz zur Sicherheitssoftware.

Gängige Beispiel sind Hardware-Firewalls und Proxy-Server. Weniger gebräuchliche sind hingegen Hardware-Sicherheitsmodule, die kryptografische Schlüssel für wichtige Funktionen wie Verschlüsselung, Entschlüsselung und Authentifizierung für verschiedene Systeme bereitstellen. Hardwaresysteme bieten unter Umständen eine höhere Sicherheit als Software und eine zusätzliche Sicherheitsebene für unternehmenskritische Systeme.

Der Begriff Hardwaresicherheit kann aber ein Begriff für Maßnahmen sein, die physische Geräte schützen sollen. Das gewinnt im Zusammenhang mit dem Edge, in Machine-to-Machine- oder Internet-of-Things-Umgebungen (IoT) zusätzlich an Bedeutung. Die Umgebungen bieten Konnektivität und Kommunikation für eine große Anzahl von Hardware-Geräten, die entweder durch hardware- oder softwarebasierte Sicherheit geschützt werden müssen.

Wie man die Sicherheit eines Hardware-Geräts bewertet

Die Sicherheit von Hardware ist genauso wichtig wie die Sicherheit von Software. Um die Sicherheit eines Hardware-Geräts zu bewerten, müssen Sie sowohl die Schwachstellen bei der Herstellung als auch andere Gefahrenquellen berücksichtigt, wie zum Beispiel laufender Code und die Dateneingabe/-ausgabe des Geräts in einem Netzwerk (E/A). Auch, wenn Sie jedes Gerät schützen sollten, das auch nur indirekt mit dem Internet verbunden ist, sollte die Strenge dieses Schutzes dem Bedarf entsprechen. Ein System, das die Farbe und Intensität von Lichtern in einem Wohnhaus steuert, benötigt beispielsweise nicht viel Sicherheit.

Bei umfangreichen IT-Landschaften mit kritischeren Funktionen könnte Hardwaresicherheit, die zusätzliche Zuverlässigkeit und die geringere Anzahl von Schwachstellen bietet, gerechtfertigt sein. Zu den kritischen Infrastrukturen gehören Systeme, Netze und Anlagen, deren kontinuierliche Funktion für die Sicherheit einer Nation, ihrer Wirtschaft und der Gesundheit und Sicherheit der Bevölkerung als notwendig erachtet wird. Die Sicherheit kritischer Infrastrukturen ist ein Bereich, der weltweit zunehmend an Bedeutung gewinnt.

Arten von Hardware-Angriffen

Sich Zugang zu physischen Geräten zu verschaffen, ist nicht so einfach wie softwarebasierte Angriffe – wie Malware-, Phishing- oder Hacking-Angriffe – aber im Laufe der Zeit haben Cyberkriminelle Wege gefunden, Hardware ins Visier zu nehmen. Ein Mangel an Sorgfalt – wie beispielsweise der Einsatz von Standardpassworten für mehrere Geräte, veraltete Firmware und fehlende Verschlüsselung – sind typische Einfallstore, welche die Sicherheit von Hardware kompromittieren. Es gibt aber auch gezielte Angriffe, die ebenso gefährlich sind:

- Seitenkanalattacke. Dieser Angriff ist dafür berüchtigt, dass Informationen indirekt oder über Seitenkanäle gestohlen werden. Diese Angriffe machen sich Informationsmuster zunutze und analysieren die elektrischen Emissionen des Bildschirms oder der Festplatte eines Computers, um nach Diskrepanzen zu den normalen Emissionen zu suchen. Diese Diskrepanzen können die Art der auf dem Monitor angezeigten Informationen oder die unterschiedlichen Energiemengen umfassen, die verschiedene Hardwarekomponenten für die Ausführung von Prozessen verwenden. In der Regel versuchen Angreifer dadurch, sensible Informationen, wie zum Beispiel kryptografische Schlüssel, zu finden. Ein Seitenkanalangriff wird auch als Sidebar- oder Implementierungsangriff bezeichnet.

- Rowhammer-Angriff. Bei diesem Cyberangriff nutzen Hacker einen Fehler in dynamischen RAM-Modulen (DRAM) aus, die 2010 und später hergestellt wurden. Durch wiederholten Zugriff oder Hämmern auf die Speicherzellen im DRAM wird eine elektrische Ladung freigesetzt, welche die benachbarten Bits von Nullen auf Einsen und umgekehrt ändert. Auf diese Weise können nicht vertrauenswürdige Anwendungen volle Systemsicherheitsprivilegien erlangen und sogar Sicherheits-Sandboxen umgehen, die das Eindringen von bösartigem Code in die Betriebssystemressourcen und deren Infektion verhindern sollen.

- Zeitgesteuerter Angriff. Diese besondere Form des Seitenkanalangriffs zielt auf Kryptographiesysteme. Cyberkriminelle versuchen, diese zu kompromittieren, indem sie die Zeit analysieren, die es braucht, um auf verschiedene Eingaben zu reagieren und kryptografische Funktionen und Algorithmen auszuführen.

- Evil-Made-Angriff. Der Begriff böses Zimmermädchen wurde 2009 von der Computerforscherin Joanna Rutkowska geprägt, um eine hypothetische Situation zu beschreiben, in der eine Reinigungskraft im Hotelzimmer zurückgelassene elektronische Geräte kompromittiert. Dieser Angriff setzt den physischen Zugang zu unbeaufsichtigten Hardware-Geräten voraus. So könnte ein Krimineller beispielsweise ein USB-Gerät mit einer Software zur Geräteveränderung in einen ausgeschalteten Computer einstecken oder einen Keylogger installieren, um jeden Tastenanschlag des Opfers aufzuzeichnen.

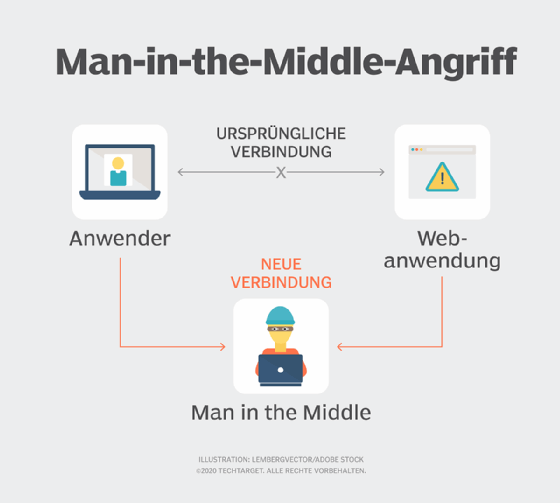

- Modifizierungsangriff. Cyberkriminelle dringen in den normalen Betrieb eines Hardware-Geräts ein, indem sie die Beschränkungen dieses Geräts außer Kraft setzen, um einen Man-in-the-Middle-Angriff auszuführen. Durch Einschleusen von Schadsoftware in die Hardwarekomponente oder Ausnutzen vorhandener Schwachstellen können Kriminelle die Datenpakete abfangen, bevor sie beim vorgesehenen Empfänger ankommen.

- Lauschangriff. Dieser subtile Angriff zum Abfangen von Daten erfolgt, wenn sensible Informationen wie Kreditkartendaten und Kennwörter von einem Gerät zum anderen übertragen werden. Lauschangriffe können erfolgreich sein, da bei Transaktionen über ungesicherte Netze keine Warnungen ausgegeben werden. Es gibt viele Arten von Lauschangriffen; eine gängige Art ist ein Kartenabtaster, der in einen Geldautomaten oder ein Kassenterminal eingesetzt wird, wobei der Angreifer gelegentlich auf das Gerät zugreift, um eine Kopie der Daten zu erhalten.

- Gefälschte Hardware. Hierbei handelt es sich um eine Art Angriff über die Lieferkette, bei dem nicht autorisierte oder gefälschte Geräte an Unternehmen verkauft werden, was Cyberkriminellen die Möglichkeit bietet, das gesamte Netzwerk zu infiltrieren.

Bewährte Hardware-Sicherheitspraktiken

Jede Art von Hardware – von veralteten Computern bis hin zu modernen IoT-Geräten – kann ein ernsthaftes Problem darstellen, wenn Sie nicht die notwendigen Maßnahmen ergreifen.

Im Folgenden finden Sie einige Abwehrtechniken und Gegenmaßnahmen, die Sie beim Einrichten und Installieren von Hardware beachten sollten:

- Prüfen Sie Anbieter und Lieferanten. Das Risiko für die Sicherheit von Hardware beginnt bereits bei ihrer Herstellung. Die Produktion fehlerhafter Hardware-Komponenten kann diese verwundbar machen. Um das Risiko von gefälschten Geräten zu minimieren, ist es wichtig, Hardware-Lieferanten vor der Auswahl gründlich zu prüfen. Informieren Sie sich über den Zulieferer Ihres Anbieters und die Parteien, die für die Herstellung und Integration der einzelnen Teile verantwortlich sind. Entscheidend ist auch eine detaillierte Prüfung der Sicherheitsmaßnahmen, die von den Anbietern in allen Phasen der Hardware-Entwicklung durchgeführt werden.

- Verschlüsseln Sie alle Geräte. Es ist wichtig, alle Hardware-Geräte zu verschlüsseln, einschließlich externer Flash-Speicher und DRAM-Schnittstellen. Hardware-Verschlüsselung ist besonders wichtig für tragbare Geräte – Laptops oder USB-Flash-Laufwerke – wenn es darum geht, darauf gespeicherte sensible Daten zu schützen. Die meisten modernen Prozessoren verfügen über eingebaute Komponenten, die die Hardware-Verschlüsselung und -Entschlüsselung mit geringem Aufwand ermöglichen, aber es ist immer besser, sich selbst zu vergewissern.

Da die Verschlüsselung mehrere Sicherheitsebenen bietet, können Angreifer selbst dann, wenn sie verschlüsselte Hardware, zum Beispiel eine Festplatte, in die Hände bekommen, nicht darauf zugreifen, wenn sie nicht die Zugangsdaten haben.

- Minimieren Sie die Angriffsfläche. Die sichere und ordnungsgemäße Außerbetriebnahme nicht mehr verwendeter Hardware trägt dazu bei, unerwünschte Hardware-Angriffe zu verhindern. Alle außer Betrieb genommenen Hardwarekomponenten, wie zum Beispiel Debug-Ports, sollten deaktiviert und ordnungsgemäß entsorgt werden. Dazu gehört oft das Deaktivieren von universellen asynchronen Empfängern/Sendern, die nicht im endgültigen Hardware-Designprozess verwendet werden, sowie von nicht verwendeten Ethernet-Anschlüssen, Programmier- und Debugging-Schnittstellen wie JTAG-Anschlüssen und nicht verwendeten drahtlosen Schnittstellen; JTAG ist ein Industriestandard, der von Ingenieuren der Joint Test Action Group entwickelt wurde, um Designs zu überprüfen und Leiterplatten nach ihrer Herstellung zu testen. Für die Komponenten, die nicht entfernt werden können, sollten Unternehmen Beschränkungen auf der Grundlage von MAC-Adressen (Media Access Control) in Betracht ziehen.

- Durchsetzen einer starken physischen Sicherheit. Sie sollten in Bereichen, in denen Hardware und physische Geräte untergebracht sind, strenge Zugangskontrollrichtlinien durchsetzen. Hardwaregeräte und Peripheriegeräte sollten nicht unbeaufsichtigt in offenen Bereichen gelassen werden, und die Mitarbeiter sollten Maßnahmen ergreifen, um ihre Geräte zu sichern. Zur physischen Sicherung beweglicher Hardwarekomponenten, wie zum Beispiel Laptops, sind spezielle Schlösser verfügbar.

Manipulationssichere Gehäusekonstruktionen, die es erschweren, das Gerät ohne Beschädigung zu öffnen, sollten ebenfalls in Betracht gezogen werden.

- Elektronische Sicherheitsfunktionen. Ein Hardware-Sicherheitsplan ist unvollständig, wenn keine angemessene elektronische Sicherheit vorhanden ist. Dazu gehört das Schaffen eines sicheren Bereichs für die Aufbewahrung des Hauptschlüssels, um Manipulationen und die Entnahme von Schlüsseln zu verhindern. Angeschlossene Geräte sollten Sie durch Authentifizierungsgeräte schützen, die nur eine gegenseitige Authentifizierung auf der Grundlage starker Kryptografie zulassen, um das Risiko gefälschter Hardware zu verringern. Sie sollten außerdem den Einsatz von Manipulations- und Auslöseschaltern sowie Umgebungsüberwachung für manipulationsanfällige Hardware in Betracht ziehen.

So wird beispielsweise ein Hauptschlüssel, der auf eine batteriebetriebene statische RAM-Einheit hochgeladen wurde, gelöscht, wenn ein Manipulationsschalter ausgelöst wird. Solche Schalter erkennen beispielsweise Licht in ansonsten dunklen Geräten.

- Echtzeit-Überwachung. Sicherheitsteams sollten eine Echtzeitüberwachung für Hardware und Betriebssysteme in Betracht ziehen. Dazu kommen beispielsweise Cloud-basierte Tools in Frage, die Ihnen unverzüglich Probleme melden und so die Reaktionszeit auf einen Vorfall minimieren.

Integrierte Plattformen und IoT-Automatisierung können ebenfalls dazu beitragen, einen umfassenden Überblick über den Stand der Hardwaresicherheit zu erhalten.

- Firmware aktualisieren und alte Hardware aufrüsten. Sie sollten Hardwaregeräte auf die neueste Firmware aufrüsten, damit Sie die neuesten Sicherheits-Patches erhalten. Sie sollten auch in neue Hardware investieren, da ältere Hardware nicht immer in der Lage ist, moderne Software optimal auszuführen, und Kompatibilitätsprobleme auftreten, die Sicherheitseinbrüchen Tür und Tor öffnen.

- Regelmäßig prüfen. Durch regelmäßige Hardware-Inspektionen finden Sie Änderungen im Netzwerk und erkennen betriebliche Risiken. Sie sollten regelmäßig Schwachstellenbewertungen und Systemüberwachungen durchführen.

Wenn ein Sie beispielsweise ein verdächtiges Modul entdecken, sollte es nach Rücksprache mit dem Hersteller und internen Sicherheitsexperten eine elektrische Analyse der Ein- und Ausgänge durchführen.