Endgerät

Was ist ein Endgerät?

Ein Endgerät ist ein internetfähiges Computer-Hardwaregerät in einem TCP/IP-Netz. Der Begriff bezieht sich auf Desktop-Computer, Notebooks, Smartphones, Tablets, Thin Clients, Drucker und andere spezialisierte Hardware, wie zum Beispiel Steuergeräte, POS-Terminals (Point of Sale) und intelligente Zähler.

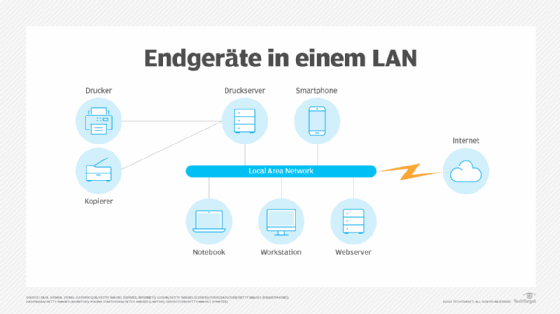

In einer Büroumgebung sind verschiedene Geräte als Endpunkte mit dem internen lokalen Netzwerk (LAN) verbunden. Das LAN wiederum ist mit dem Internet verbunden.

Die Bedeutung von Endgeräten

Endgeräte sind häufig Endbenutzergeräte, die die Benutzerschnittstelle zu Computernetzwerken, dem Internet und seinen zahlreichen Ressourcen sowie zu jeder Art von Informationssystem bilden. Keine der Aktivitäten, die Nutzer weltweit täglich durchführen, wäre ohne Endgeräte möglich.

Je nach ihrer Funktion bieten die Endpunkte auch andere Dienste an. So erfassen Sensoren beispielsweise Leistungsdaten von Spezialsystemen, die beispielsweise Leistungsdaten in einem Kraftwerk oder bei Photovoltaikanlagen.

Beispiele für Endgeräte

Zu den gängigen Endgeräten gehören die folgenden:

Desktop-Computer. Diese Endgeräte werden häufig von Büroangestellten verwendet. Desktops sind die wichtigste Schnittstelle für Benutzer, um Aufgaben wie die Bearbeitung von Dokumenten, das Surfen im Internet und den Zugriff auf Netzwerkressourcen auszuführen.

Notebooks. Mit diesen tragbaren Endgeräten können Benutzer von überall aus arbeiten. Sie bieten ähnliche Funktionen wie Desktop-Computer, haben aber den zusätzlichen Vorteil der Portabilität. Sie ermöglichen den Benutzern den Zugang zum Netzwerk und die Ausführung von Aufgaben von unterwegs und von entfernten Standorten aus.

Smartphones. Diese mobilen Geräte werden über ein Mobilfunknetz oder über WLAN mit einem Computernetz verbunden. Sie bieten eine Reihe von Funktionen, darunter Kommunikationsmöglichkeiten für Anrufe, SMS und E-Mails, das Surfen im Internet und den Zugriff auf Anwendungen. Sie können auch als mobiler Hotspot verwendet werden, um anderen Geräten eine Internetverbindung zu ermöglichen.

Tablets. Diese leichten, tragbaren Geräte bieten einen größeren Bildschirm als Smartphones, sind aber kleiner als Notebooks. Sie werden in der Regel zum Surfen im Internet, für E-Mails, zum Konsumieren von Multimedia und für den Zugriff auf Cloud-basierte Anwendungen verwendet.

Drucker und Multifunktionsgeräte. Diese Peripheriegeräte werden an ein Computernetz angeschlossen und können von mehreren Benutzern genutzt werden, um Dokumente, Fotos oder andere visuelle Medien zu drucken.

POS-Systeme. Diese Systeme werden im Einzelhandel und in anderen gewerblichen Umgebungen für Verkaufstransaktionen eingesetzt. Sie bestehen in der Regel aus einer Kombination von Hardware, wie beispielsweise einem Touchscreen-Display, einem Barcode-Scanner, einer Kassenschublade und einem Belegdrucker, sowie Software für die Verkaufsabwicklung, die Bestandsverwaltung und andere Geschäftsvorgänge.

Internet der Dinge (IoT). Bei IoT-Geräten handelt es sich um eine Vielzahl von netzverbundenen Geräten, die über herkömmliche Computer hinausgehen. Beispiele hierfür sind intelligente Haushaltsgeräte, industrielle Sensoren, tragbare Geräte und vernetzte Geräte. In der Regel sammeln sie Daten, übertragen sie an das Netzwerk und führen auf der Grundlage dieser Daten bestimmte Aufgaben aus, wie zum Beispiel die Anpassung von Temperatureinstellungen oder die Überwachung von Geräten.

Wer verwendet Endgeräte?

Praktisch jeder ist ein Endgerätebenutzer. Jedes Mal, wenn jemand ein Gerät verwendet, das eine Verbindung zu einem LAN oder dem Internet herstellt, handelt es sich um ein Endgerät. Netzwerkelemente wie Router, Switches und Gateways können ebenfalls als Endpunkte betrachtet werden, da sie sowohl mit Netzwerkressourcen als auch mit Endpunkten verbunden sind.

Trotz der Fortschritte bei der Entwicklung von Endgeräten stellen diese immer noch eine wichtige Angriffsfläche für Cyberkriminelle und andere Bedrohungsakteure dar. Endgeräte sollten nicht ohne ausreichende Cybersicherheitsmaßnahmen eingesetzt werden.

Verwaltung der Endgeräte

Die Verwaltung von Endgeräten ist ein wichtiger Bestandteil einer umfassenden Geräteverwaltungsstrategie. Das Management von Endgeräten kann unter anderem auf folgende Weise erfolgen:

BYOD-Richtlinien (Bring your own device). Unternehmen, die ihren Mitarbeitern im Rahmen einer BYOD-Richtlinie erlauben, ihre eigenen Computergeräte zu verwenden, müssen in der Lage sein, diese Geräte zu überwachen und sicherzustellen, dass sie keinen Zugangspunkt für Malware und andere Cyberbedrohungen darstellen.

Vom Unternehmen zur Verfügung gestellte Geräte. Mitarbeiter müssen oft vom Unternehmen bereitgestellte Computer verwenden, die mit Sicherheitsrichtlinien und -programmen konfiguriert wurden, um die Angriffsfläche zu minimieren. Bei der Fernarbeit verwenden die Mitarbeiter virtuelle private Netzwerke (VPNs) und andere Systeme, um auf Unternehmensressourcen zuzugreifen. Diese werden ebenfalls durch Programme verwaltet, die auf den Geräten des Unternehmens installiert sind.

Standort und Status. Die Verfolgung des Standorts und des Status von Benutzergeräten ist ein wichtiger Bestandteil der Geräteverwaltung.

Inventarisierung. Das Gerätemanagement verwaltet auch das Inventar der im Einsatz befindlichen Geräte, der Geräte, die repariert und überholt werden, sowie der Geräte, die entsorgt oder ersetzt werden sollen.

Festlegen von Endpunktrichtlinien

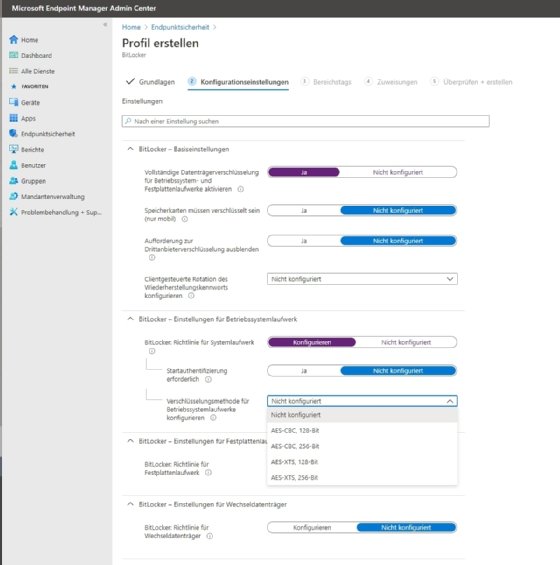

Endpunktschutzplattformen und Richtlinien für die Verwaltung von Endgeräten sind wesentliche Bestandteile der Sicherheits- und Geschäftsstrategie. Sie legen fest, wie Endgeräte verwendet und konfiguriert werden, Zugriffskontrollen, installierte Sicherheitskomponenten und andere Metriken.

Experten empfehlen einen richtlinienbasierten Ansatz für die Netzwerksicherheit, bei dem die Endgeräte bestimmte Kriterien erfüllen müssen, bevor ihnen der Zugriff auf Netzwerkressourcen gewährt wird. Die Sicherheitsparameter werden in der Endpunktrichtlinie definiert, beispielsweise ein Zero-Trust-Ansatz für den Netzwerkzugang.

In einer BYOD-Richtlinie sollte auch festgelegt werden, unter welchen Umständen ein unternehmensfremdes Gerät im Unternehmensnetz verwendet werden kann. Die Richtlinie sollte Hinweise zum Fernzugriff und zur Konfiguration und Deaktivierung von Endgeräten enthalten.

Um den Prozess zu automatisieren, ist Software für die Verwaltung von Endgeräten sowohl bei Cloud-Anbietern als auch bei Systemen vor Ort erhältlich. Neben der Bestandsverwaltung können Systeme wie Microsoft Intune neue Geräte für die Verwendung in Unternehmensnetzwerken konfigurieren, BYOD-Geräte überwachen, um sicherzustellen, dass die Sicherheitsrichtlinien des Unternehmens eingehalten werden, und Updates für jedes Gerät bereitstellen.

Die Bedeutung der Endpunktsicherheit

Endgeräte sind Einfallstore für potenzielle Sicherheitslücken und Datenverletzungen. Es müssen Sicherheitsmaßnahmen ergriffen werden, um Systeme vor Datenverlusten und anderen Arten von Angriffen zu schützen. Zu diesen Maßnahmen gehören Zugangskontrollen, um den unbefugten Zugriff auf Informationsressourcen zu verhindern, wie zum Beispiel die Zwei-Faktor-Authentifizierung (2FA) und die Multifaktor-Authentifizierung (MFA) zur Validierung eines anfragenden Benutzers.

Sicherheitstools wie Antivirus- und Anti-Ransomware-Software können in ein Endgerät integriert werden. Endgeräte ohne lokale Zugriffssicherheit, wie beispielsweise ein Thin Client, müssen eine Zugriffsauthentifizierung bei dem System durchführen, mit dem das Endgerät verbunden ist, um Sicherheitsrisiken zu verringern. Diese Kontrollen kommen zu den Netzwerkschutzkomponenten wie Firewalls und Intrusion-Prevention-Systemen (IPS) hinzu.