Dumpster Diving

Was ist Dumpster Diving?

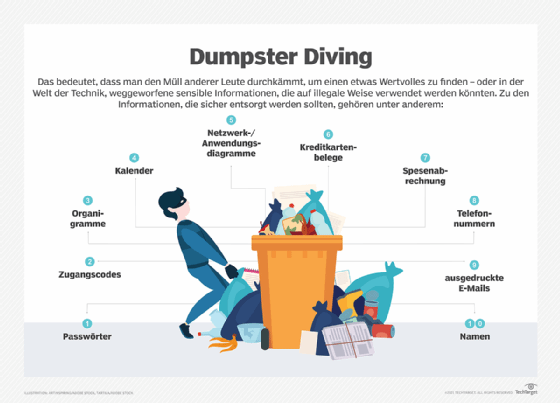

Dumpster Diving ist die Suche nach Verwertbarem im Müll eines anderen. In der Welt der Informationstechnologie (IT) ist Dumpster Diving eine Technik, die verwendet wird, um aus weggeworfenen Gegenständen oder Unterlagen Informationen zu gewinnen, die zur Durchführung eines Angriffs oder zum Zugriff auf ein Computernetzwerk beziehungsweise eine IT-Umgebung verwendet werden könnten.

Dumpster Diving beschränkt sich nicht auf das Durchsuchen des Mülls nach offensichtlichen Schätzen wie Zugangsdaten oder Passwörtern, die auf Haftnotizen notiert sind. Scheinbar harmlose Informationen wie Telefonlisten, Kalender oder Organigramme können einem Angreifer dabei helfen, sich mit Social-Engineering-Techniken Zugang zum Netzwerk zu verschaffen.

Um zu verhindern, dass Kriminelle etwas Wertvolles aus dem Abfall herausfinden, empfehlen Experten, dass Unternehmen eine Entsorgungspolitik einführen, bei der sämtliches Papier - einschließlich Ausdrucke - vor dem Recycling in einem Aktenvernichter geschreddert wird, alle Speichermedien gelöscht werden und alle Mitarbeiter über die Gefahr von nicht ordentlich entsorgten Abfällen geschult werden. Hier empfiehlt sich auch die stete Erinnerung, dass Vorschriften wie die Datenschutz-Grundverordnung (DSGVO) auch für Informationen auf Papier gelten. Sprich, personenbezogene Daten auf Dokumente müssen ebenso sorgfältig gehandhabt oder auch vernichtet werden.

Ausrangierte Computerhardware kann eine Goldgrube für Angreifer sein. Informationen können von Speichermedien wiederhergestellt werden, auch von Laufwerken, die unsachgemäß formatiert oder gelöscht wurden. Dazu gehören auch gespeicherte Kennwörter und vertrauenswürdige Zertifikate. Selbst ohne die Speichermedien können die Geräte TPM-Daten (Trusted Platform Module) oder andere Hardware-IDs enthalten, denen ein Unternehmen vertraut. Ein Angreifer kann die Hardware auch dazu nutzen, den Gerätehersteller zu identifizieren, um potenzielle Angriffe zu planen. Medizinische und Personalunterlagen können rechtliche Konsequenzen haben, wenn sie nicht ordnungsgemäß entsorgt werden. Dokumente, die personenbezogene Daten enthalten, müssen vernichtet werden, andernfalls drohen der Organisation Datenschutzverletzungen und mögliche Geldbußen.

Dumpster Diving und Social-Engineering-Angriffe

Social Engineering ist die Nutzung menschlicher Interaktion, um eine andere Person dazu zu bringen, dem Angreifer Zugang zu gewähren oder eine Aktion auszuführen. Ein Hauptziel des Social Engineering ist es, Vertrauen zwischen dem Angreifer und dem Ziel herzustellen. Dumpster Diving ist eine Möglichkeit für Angreifer, an Informationen zu gelangen, die sie zum Aufbau von Vertrauen nutzen. Angreifer nehmen zwar auch alle Computergeräte mit, die sie finden, aber in der Regel besteht das Hauptziel eines Dumpster-Diving-Angriffs darin, Informationen über ein Unternehmen zu erhalten. Selbst unverfängliche Dokumente können von Angreifern genutzt werden.

Eine Namensliste – zum Beispiel ein Verzeichnis oder eine Telefonliste - kann von einem Angreifer auf vielerlei Weise genutzt werden. Die Namen von Mitarbeitern können verwendet werden, um ihren Computernamen zu erraten, um ihre persönlichen Webkonten anzugreifen oder für Identitätsdiebstahl. Eine Namensliste kann auch als Teil einer allgemeinen Phishing-Kampagne gegen ein Unternehmen oder eines Spear-Phishing-Angriffs gegen eine Führungskraft verwendet werden.

Telefonnummern können in Verbindung mit einer gefälschten Anrufer-ID verwendet werden, um einen Mitarbeiter zu zwingen, andere Informationen in einem Voice-Phishing-Angriff (Vishing) preiszugeben. Ein Angreifer könnte dies nutzen, um einen Mitarbeiter mit einer Geschichte wie „Hallo, hier ist Schmidt aus der Buchhaltung. Der Leiter der Finanzabteilung, Müller, braucht bis heute Abend einige Zahlen. Ich habe Frau Hansen gefragt, und sie sagte, ich solle mit Ihnen sprechen. Können Sie mir helfen?“ zu manipulieren.

Social-Engineering-Angriffe nutzen Informationen, die beim Müllsammeln gesammelt wurden. Wenn Angreifer eine Quittung für einen Automatenauffüllservice finden, können sie sich am selben Tag und zur selben Uhrzeit wie eine erwartete Lieferung als Mitarbeiter des Dienstes mit einem Namensschild ausgeben, um sich Zugang zu Bereichen zu verschaffen, die für die Öffentlichkeit nicht zugänglich sind. Angreifer könnten diesen Zugang nutzen, um einen Schulter-Surfing-Angriff durchzuführen oder einen Keylogger zu installieren, um Zugang zum Netzwerk zu erhalten.

Wie sich Unternehmen vor Dumpster Diving schützen können

Auch wenn die ordnungsgemäße Entsorgung von Papierkorbabfällen eine Menge Arbeit zu sein scheint, können Verfahren eingeführt werden, die helfen, Angriffe auf Müllcontainer zu verhindern. Diese sollten dokumentiert und den Mitarbeitern klar erklärt werden. Und auch der Schritt vor dem Müll ist wichtig, sprich die Etablierung einer Clean Desk Policy (CDP).

Ein dokumentiertes Verfahren zur Stilllegung von Geräten. Stellen Sie sicher, dass alle identifizierbaren Informationen von Computergeräten entfernt werden, bevor diese entsorgt oder verkauft werden. Dazu gehört das sichere Löschen von Daten auf den Festplatten und die Löschung von TPM-Daten. Entfernen Sie alle Vertrauensfaktoren in Unternehmensdatenbanken, wie zum Beispiel Domänen-Vertrauensbeziehungen, Authentifizierung von MAC-Adressen (Media Access Control) oder ablaufende Vertrauenszertifikate.

Verwenden Sie ein geeignetes Verfahren zur sicheren Löschung von Speichermedien. Dazu kann das sichere Löschen von Festplatten, das Schreddern von CDs und das Entmagnetisieren von Magnetspeichern gehören.

Führen Sie eine Richtlinie zur Datenaufbewahrung ein und verwenden Sie Vernichtungsnachweise für sensible Daten. In den Richtlinien zur Datenaufbewahrung sollte festgelegt werden, wie lange Dokumente und Daten aufbewahrt und wie sie vernichtet werden sollten. Für die rechtliche Nachverfolgung sollte ein Vernichtungsnachweis erstellt und abgelegt werden.

Machen Sie das Schreddern einfach zugänglich. Bieten Sie einen leicht zugänglichen Aktenvernichter neben den Recycling-Behältern an, oder verwenden Sie sichere Aktenvernichter neben jedem Mülleimer. Stellen Sie Mitarbeitern, die von zu Hause aus arbeiten, Aktenvernichter für zu Hause zur Verfügung.

Aufklärung der Mitarbeiter. Stellen Sie Informationen über die ordnungsgemäße Entsorgung und typische Social-Engineering-Methoden bereit. Erlauben Sie Mitarbeitern nicht, Ausdrucke mit nach Hause zu nehmen, und geben Sie keine alten Computergeräte an Mitarbeiter weiter.

Sichern Sie den Müll ab. Verwenden Sie verschlossene Müll- und Recyclingbehälter oder bewahren Sie den Müll in einem sicheren Bereich auf, bis er abgeholt werden kann. Arbeiten Sie mit vertrauenswürdigen Geräteverwertern zusammen.