DevSecOps

Was ist DevSecOps?

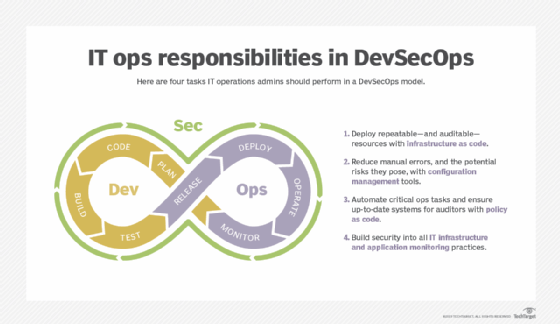

DevSecOps (Entwicklung plus Sicherheit plus Betrieb) ist ein Ansatz, der Anwendungsentwicklung, Sicherheit, Betrieb und Infrastructure as Code (IaC) in einer automatisierten CI/CD-Pipeline (Continuous Integration/Continuous Delivery) kombiniert.

Das Hauptziel von DevSecOps besteht darin, die Sicherheit in allen Phasen des Softwarelebenszyklus zu automatisieren, zu überwachen und anzuwenden: Planen, Entwickeln, Erstellen, Testen, Freigeben, Liefern, Bereitstellen, Betreiben und Überwachen. Die Anwendung von Sicherheit in jeder Phase des Softwareentwicklungsprozesses unterstützt CI/CD, reduziert die Kosten für die Einhaltung von Vorschriften und ermöglicht eine schnellere Softwarebereitstellung.

DevSecOps bedeutet, dass jeder Mitarbeiter und jedes Team von Anfang an für die Sicherheit verantwortlich ist und Entscheidungen effizient treffen und umsetzen muss, ohne die Sicherheit zu vernachlässigen.

Wie DevSecOps funktioniert

Ein typischer DevSecOps-Arbeitsablauf sieht wie folgt aus:

- Software wird mit Hilfe eines Versionskontrollsystems entwickelt.

- Ein anderes Teammitglied analysiert die an der Anwendung vorgenommenen Änderungen auf Sicherheitslücken, die allgemeine Codequalität und mögliche Fehler.

- Die Anwendung wird im Rahmen der Sicherheitseinstellungen implementiert.

- Automatisierung wird verwendet, um das Backend der Anwendung, die Benutzeroberfläche, Integrationen und die Sicherheit zu testen.

- Wenn die Anwendung die Tests besteht, wird sie in die Produktionsumgebung übertragen.

- In der Produktionsumgebung überwachen verschiedene Überwachungs-Tools und Sicherheitssoftware die Anwendung.

Wie sich DevOps und DevSecOps unterscheiden

DevOps ist eine Methode, bei der Entwickler und Betriebsteams zusammenarbeiten, um einen agileren, rationalisierten Rahmen für die Softwareentwicklung und -bereitstellung zu schaffen. DevSecOps zielt darauf ab, wichtige Sicherheitsaufgaben zu automatisieren, indem Sicherheitskontrollen und -prozesse in den DevOps-Workflow eingebettet werden. DevSecOps erweitert die DevOps-Kultur der geteilten Verantwortung um die Sicherheitspraktiken.

Die Ansätze von DevOps und DevSecOps ähneln sich in mancher Hinsicht, einschließlich der Verwendung von Automatisierung und kontinuierlichen Prozessen, um kollaborative Entwicklungszyklen zu schaffen. Bei DevOps steht jedoch die Geschwindigkeit der Bereitstellung im Vordergrund, während bei DevSecOps die Sicherheit nach links verschoben oder zum frühestmöglichen Zeitpunkt in den Entwicklungsprozess integriert wird.

Die Vorteile von DevSecOps

Die Vorteile der Einführung von DevSecOps sind folgende:

- verbesserte Qualität und Sicherheit der Software;

- schnellere Bereitstellung von Software;

- verbesserte Kommunikation und Zusammenarbeit zwischen Teams;

- schnellere Wiederherstellung nach Sicherheitsvorfällen;

- bessere Bereitstellung von Cloud-Diensten mit starken Sicherheitsprotokollen;

- schnellere Reaktion auf die sich ständig ändernden Kundenbedürfnisse;

- frühere Identifizierung und Korrektur von Schwachstellen im Code;

- verstärkter Einsatz von Automatisierung, insbesondere bei der Qualitätskontrolle, und

- mehr Möglichkeiten für automatisierte Builds und Qualitätssicherung.

Die Herausforderungen von DevSecOps

Einige der größten Herausforderungen bei der Implementierung von DevSecOps sind die folgenden:

- Die Teams sind zurückhaltend bei der Zusammenarbeit. Der Kern von DevSecOps ist die Integration von Teams, damit sie zusammen statt unabhängig voneinander arbeiten können. Allerdings ist nicht jeder bereit, den Wechsel zu vollziehen, weil er bereits an die aktuellen Entwicklungsprozesse gewöhnt ist.

- Wettbewerb der Werkzeuge. Wenn Entwicklungs-, Betriebs- und Sicherheitsteams getrennt gearbeitet haben, haben sie wahrscheinlich unterschiedliche Metriken und Tools verwendet. Folglich sind sie sich möglicherweise nicht einig, wo die Tools integriert werden sollen, da es nicht einfach ist, Tools aus verschiedenen Abteilungen zusammenzubringen und auf einer Plattform zu integrieren. Die Herausforderung besteht darin, die richtigen Tools auszuwählen und sie richtig zu integrieren, um Software kontinuierlich zu erstellen, bereitzustellen und zu testen.

- Implementierung von Sicherheit in CI/CD-Pipelines. Im Allgemeinen wurde Sicherheit als etwas betrachtet, das am Ende des Entwicklungszyklus steht. Bei DevSecOps ist die Sicherheit jedoch Teil von CI/CD. Damit DevSecOps erfolgreich ist, können Teams nicht erwarten, dass sich DevOps-Prozesse und -Tools an alte Sicherheitsmethoden anpassen. Durch die Integration von Sicherheitskontrollen in DevOps-Workflows können Unternehmen das volle Potenzial von CI/CD ausschöpfen. Wenn Unternehmen von Anfang an Sicherheits- oder Zugriffskontrolltechnologien einsetzen, stellen sie sicher, dass diese Kontrollen mit einem CI/CD-Workflow in Einklang stehen.

Beispiele für DevSecOps-Tools

- ThreatModeler ist ein automatisiertes Tool zur Modellierung von Bedrohungen, das vor Ort oder in einer Cloud-Instanz eingesetzt werden kann. ThreatModeler überwacht kontinuierlich die Bedrohungsmodelle für Cloud-Computing-Umgebungen und benachrichtigt die Benutzer über Aktualisierungen und Änderungen. ThreatModeler bietet eine bidirektionale API für die Integration mit CI/CD-Tools und ermöglicht es Teams, sichere Cloud-Infrastrukturen aufzubauen. ThreatModeler bietet wiederverwendbare Vorlagen sowie integrierte Bedrohungsinformationen und Frameworks.

- Acunetix ist ein Websicherheitsscanner, der Entwicklern helfen soll, Schwachstellen so früh wie möglich im Entwicklungszyklus zu finden. Acunetix ermöglicht es Unternehmen, ihre Web-Assets vor Angreifern zu schützen, indem es spezielle Technologien bereitstellt, mit denen Entwickler Probleme erkennen und beheben können.

- Checkmarx bietet ein Tool zum statischen Testen der Anwendungssicherheit (SAST), das nach Sicherheitslücken im Code sucht. Dieses Tool hilft Entwicklern, sichere und zuverlässige Anwendungen zu erstellen, indem es die Analyse und das Testen der Codesicherheit in den Entwicklungsprozess integriert. Checkmarx lässt sich mit einer Vielzahl von CI/CD-Tools und -Umgebungen integrieren.

- Aqua Platform von Aqua Security ist ein Tool für die Anwendungssicherheit von Containern und deren Infrastrukturen, das Eindringlinge und Schwachstellen in der gesamten DevSecOps-Pipeline verhindern soll. Aqua implementiert Sicherheitsprozesse und -kontrollen zur Laufzeit und konzentriert sich auf Schwachstellen im Zusammenhang mit dem Netzwerkzugang und Anwendungs-Images. Aqua lässt sich in eine Vielzahl von Infrastrukturen, einschließlich Kubernetes, integrieren, um Cluster auf der untersten Netzwerkebene zu sichern und Container-Aktivitäten in Echtzeit mithilfe von Verhaltensprofilen zu kontrollieren, die auf maschinellem Lernen basieren.

DevSecOps-Fähigkeiten

DevSecOps-Ingenieure benötigen die technischen Fähigkeiten von Entwicklungs- und IT-Experten sowie Kenntnisse der DevOps-Methodik. Außerdem benötigen sie umfassende Kenntnisse der Cybersicherheit, einschließlich der neuesten Bedrohungen und Trends.

Zu den wichtigsten Fähigkeiten, die DevSecOps-Ingenieure benötigen, gehören die folgenden:

- Verständnis der DevOps-Grundsätze und -Kultur;

- Kenntnisse in Programmiersprachen und Umgebungen wie Bash, Go, Python und C;

- gute Kommunikations- und Teamfähigkeit;

- Verständnis von Risikobewertungstechniken und Bedrohungsmodellierung;

- aktuelles Wissen über Sicherheitsbedrohungen, Software und bewährte Praktiken im Bereich der Cybersicherheit; und

- Verständnis von DevOps- und DevSecOps-Tools wie Kubernetes, Ansible, Chef, Puppet und Aqua.

Bewährte Methoden zur Unterstützung eines DevSecOps-Teams

Im Folgenden finden Sie drei Best Practices zur Unterstützung eines DevSecOps-Teams:

- Implementierung von Automatisierung zur Sicherung der CI/CD-Umgebung. Einer der wichtigsten Aspekte der CI/CD-Umgebung ist die Geschwindigkeit. Automatisierung ist notwendig, um Sicherheit in diese Umgebung zu integrieren, ebenso wie die Einbettung der wesentlichen Sicherheitskontrollen und -tests in den gesamten Entwicklungslebenszyklus. Außerdem ist es wichtig, die CI/CD-Pipelines um automatisierte Sicherheitstests zu ergänzen, um Schwachstellenscans in Echtzeit zu ermöglichen.

- Berücksichtigung von Open-Source-Sicherheitsbedenken. Die Verwendung von Open-Source-Tools für die Anwendungsentwicklung nimmt zu. Daher müssen sich Unternehmen mit den Sicherheitsbedenken im Zusammenhang mit der Verwendung solcher Technologien auseinandersetzen. Da Entwickler oft zu beschäftigt sind, um Open-Source-Code zu überprüfen, ist es wichtig, automatisierte Prozesse zur Verwaltung von Open-Source-Code sowie anderer Tools und Technologien von Drittanbietern zu implementieren. Beispielsweise können Dienstprogramme wie der Zed Attack Proxy des Open Web Application Security Project (OWASP) auf Schwachstellen in Code prüfen, der von Open-Source-Komponenten abhängt.

- Integration von Systemen zur Anwendungssicherheit mit Systemen zur Aufgabenverwaltung. Dadurch wird automatisch eine Liste von Fehlermaßnahmen erstellt, die das Sicherheitsteam ausführen kann. Darüber hinaus liefert es umsetzbare Details, einschließlich der Art des Fehlers, seines Schweregrads und der erforderlichen Abhilfemaßnahmen. So kann das Sicherheitsteam Probleme beheben, bevor sie in den Entwicklungs- und Produktionsumgebungen auftauchen.