DNS over HTTPS (DoH)

DNS over HTTPS (DoH) ist ein noch relativ junges Protokoll, das den Datenverkehr im DNS-System (Domain Name System) verschlüsseln soll. Dabei werden die DNS-Anfragen über eine HTTPS-Session (Hypertext Transfer Protocol Secure) geleitet. Mit DoH soll der Schutz der Privatsphäre im Internet verbessert werden, da über dieses Protokoll durchgeführte DNS-Abfragen nicht mehr frei einsehbar sind.

DoH arbeitet ähnlich wie DNS. Die dabei übertragenen Daten werden aber zusätzlich mit HTTPS gesichert. Außerdem sorgt das Protokoll dafür, dass die bei einer Anfrage gesendeten und empfangenen Daten möglichst stark minimiert werden. Moderne Browser wie Mozilla Firefox, der neue Microsoft Edge und Google Chrome unterstützen die Technik bereits und können verschlüsselte DoH-Anfragen versenden und empfangen, um ihre Nutzer vor Ausspähungen zu schützen.

Wie funktioniert DNS over HTTPS (DoH)?

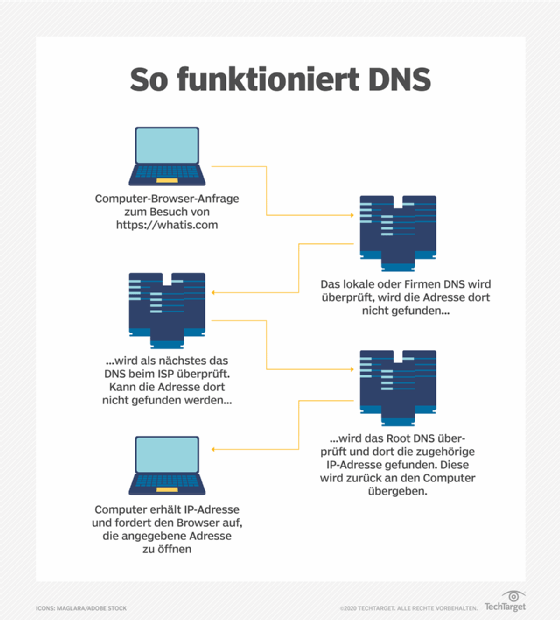

Um zu verstehen, wie DoH funktioniert, muss zunächst die Vorgehensweise regulärer DNS-Abfragen verstanden werden. Webseiten werden auf Webservern gehostet. Jeder dieser Webserver hat eine IP-Adresse. Wenn ein Nutzer mit seinem Browser eine Webseite besuchen will, tippt er eine URL ein oder ruft einen Bookmark auf. Der Browser kann die Domain der Webseite aber nicht direkt aufrufen, er benötigt zuerst die zugehörige IP-Adresse des Web-Servers. Hier kommt das DNS-System ins Spiel. Die Aufgabe eines DNS-Servers ist, zu einem eingegebenen Hostnamen wie https://computerweekly.de die zugehörige IP-Adresse zu liefern.

Wenn ein Anwender einen Hostnamen in seinen Browser eintippt, schickt das Programm zunächst eine Anfrage an einen Recursive Resolver. Wenn dieser die zugehörige IP-Adresse nicht kennt, leitet er die Anfrage an einen Root-Name-Server weiter. Diese Rechner verwalten die Adressen der Server, die für Top-Level-Domains (TLDs) wie .com, .org oder .de zuständig sind. Der Server antwortet dem Resolver mit der Adresse des passenden DNS-Servers für die gewünschte TLD. Wenn der Anwender zum Beispiel die oben genannte .de-Webseite erreichen will, dann antwortet der Root-Name-Server mit der Adresse des für die TLD .de zuständigen DNS-Servers.

Nun schickt der Resolver seine Anfrage direkt an diesen Computer, der wiederum mit der Adresse des für die gewünschte Domain zuständigen DNS-Servers antwortet. Zuletzt sendet der Resolver seine Anfrage an diesen DNS-Server, der nun endlich mit der IP-Adresse der Webseite reagiert, die der Nutzer erreichen will. Das System funktioniert also gestaffelt. Im Anschluss kann der Browser eine HTTP- oder HTTPS-Anfrage an die IP-Adresse der gewünschten Webseite schicken. Bei beliebten Seiten kann der Prozess durch Caching beschleunigt werden. Die beschriebene Prozedur ist jedoch der übliche Vorgang bei DNS-Abfragen.

DoH arbeitet im Prinzip genauso, es gibt aber zwei entscheidende Unterschiede. Der erste und offensichtlichere Unterschied ist, dass die DNS-Abfrage in einer HTTPS-Session eingekapselt wird. Der Browser stellt also nicht mehr wie bisher üblich seine Anfragen über das unverschlüsselte HTTP. Wie auch andere HTTPS-Daten laufen die DoH-Anfragen in der Regel über den Port 443. Damit die Technik aber wirklich funktioniert, müssen sowohl der Browser als auch der DNS-Server verschlüsselte Anfragen verarbeiten können.

Der andere bedeutende Unterschied zu klassischen DNS-Anfragen ist, dass DoH versucht, die bei der Übertragung anfallenden Metadaten soweit zu reduzieren wie möglich. Dazu wird zum Beispiel nur der Teil einer Domain übertragen, der für die Abfrage zu diesem Zeitpunkt des Vorgangs wirklich benötigt wird. Es wird also nicht jedes Mal die komplette Adresse übertragen, die der Nutzer aufrufen will. So muss der Root-Name-Server zum Beispiel nicht erfahren, dass der Anwender die Seite https://computerweekly.de erreichen will. Es genügt, dass er weiß, dass es sich um eine .de-Domain handelt.

Die Vorteile von DoH im Überblick

Es gibt eine Reihe von Vorteilen, die für eine Nutzung von DoH statt DNS sprechen. Der wichtigste Grund für einen Einsatz ist, dass sich die Verschlüsselung des bei DNS-Abfragen auftretenden Traffics positiv auf den Schutz der Privatsphäre der Nutzer im Internet auswirkt. Wenn ein Anwender eine Adresse in seinen Browser eintippt, wird in der Regel eine DNS-Anfrage gesendet, um den Teil in eine IP-Adresse aufzulösen, der die gewünschte Domäne enthält. Viele Anwender gehen davon aus, dass diese Anfragen einfach an einen nahen DNS-Server geschickt werden. Die Realität sieht jedoch anders aus.

Sofern kein eigener DNS-Server im lokalen Netz existiert, muss die Anfrage durch das Netzwerk des Internet Service Providers (ISP) und über sämtliche Router geleitet werden, die zwischen dem ISP und dem Ziel-DNS-Server liegen. Die dabei im Klartext übersandten Daten können an jedem der Knotenpunkte eingesehen werden. Das bedeutet, dass zum Beispiel der Provider genau sehen kann, welche Seiten jemand besucht, indem er einfach die DNS-Anfragen mitschneidet. DoH verbirgt dagegen die DNS-Abfragen vor dem ISP und jedem anderen Knoten, der zwischen dem Nutzer und dem DNS-Server liegt.

Darüber hinaus kann DoH auch vor DNS-Spoofing, also dem Fälschen von DNS-Abfragen, sowie MitM-Angriffen (Man-in-the-Middle) schützen. Oder anders gesagt, da die Verbindung zwischen dem Browser und dem DNS-Server verschlüsselt ist, kann auch niemand unbemerkt die Inhalte verändern, um etwa den Browser des Anwenders auf eine andere Seite umzuleiten.

Kritische Stimmen zu DoH (DNS over HTTPS)

Trotz der offensichtlichen Vorteile hat DNS over HTTPS jedoch auch für scharfe Kritik gesorgt. Insbesondere der amerikanische TK-Riese Comcast hat Bedenken geäußert, da die Nutzung von DoH zusammen mit der hohen Verbreitung des Chrome-Browsers dafür sorgen könne, dass ein großer Teil der DNS-Daten bei Google zusammenlaufen. Dadurch würde, so der Vorwurf, das Unternehmen die Kontrolle über das Routing im Internet erlangen und in den Besitz gigantischer Mengen an Informationen über Konsumenten und Konkurrenten kommen.

Aber auch direkt in einem Unternehmen kann DoH für unerwartete Folgen sorgen. Manche Firmen überwachen die DNS-Anfragen ihrer Nutzer, um den Zugriff auf gefährliche oder aus anderen Gründen nicht erwünschte Webseiten zu blockieren. DNS-Monitoring kann zudem genutzt werden, um bereits ins lokale Netz eingedrungene Malware aufzuspüren, die Kontakt mit ihrem C&C-Server (Command and Control) aufnehmen will. Da DoH alle DNS-Anfragen verschlüsselt, entsteht dadurch aus Sicherheitssicht ein „dunkler Fleck“ in den Schutzmaßnahmen eines Unternehmens.

DoH im Browser

Trotz dieser Kontroverse um das DoH-Protokoll wird es mittlerweile schon von den meisten Browsern unterstützt. So hat etwa die Mozilla Foundation am 25. Februar 2020 bekannt gegeben, dass Firefox nun DoH-fähig ist. Dabei muss beachtet werden, dass der Browser seinen gesamten DoH-Traffic über Server des amerikanischen CDN-Spezialisten (Content Delivery Network) Cloudflare leitet. Es ist aber auch möglich, sich für einen anderen Anbieter zu entscheiden.

Vor kurzem hat Microsoft den früheren Edge-Browser mit einer neuen Version ersetzt, die von dem auf Google Chrome basierenden Chromium abgeleitet ist. Nach Angaben des Unternehmens werden sowohl der neue Edge als auch der Netzwerk-Stack von Windows in naher Zukunft DoH offiziell unterstützen. Das ist zwar bisher bereits möglich, aber nur über einen versteckten Konfigurationsschalter.

Google Chrome unterstützt (Stand Mai 2020) ebenfalls bereits DoH. Aber auch hier ist die Technik nicht standardmäßig aktiviert. Nachdem DoH eingeschaltet wurde, versucht der Browser weiterhin dieselben DNS-Server zu nutzen wie vorher. Nur wenn diese Server DoH unterstützen, werden die Anfragen nun verschlüsselt. Ist das nicht der Fall, dann versendet Chrome weiterhin unverschlüsselte DNS-Abfragen.