DMZ (Demilitarisierte Zone)

Was ist eine DMZ (Demilitarisierte Zone)?

In Computernetzwerken ist eine DMZ oder demilitarisierte Zone ein physisches oder logisches Subnetz, das ein lokales Netzwerk (LAN) von anderen nicht vertrauenswürdigen Netzwerken trennt - normalerweise dem öffentlichen Internet. DMZs werden auch als Perimeternetzwerke oder abgeschirmte Teilnetze bezeichnet.

Jeder Dienst, der Benutzern im öffentlichen Internet zur Verfügung gestellt wird, sollte im DMZ-Netz untergebracht werden. Nach außen gerichtete Server, Ressourcen und Dienste befinden sich normalerweise dort. Zu den gebräuchlichsten dieser Dienste gehören Web-, E-Mail-, Domänennamensystem, File Transfer Protocol (FTP) und Proxy-Server.

Auf die Server und Ressourcen in der DMZ kann vom Internet aus zugegriffen werden, der Rest des internen LAN bleibt jedoch unerreichbar. Dieser Ansatz bietet eine zusätzliche Sicherheitsebene für das LAN, da er die Möglichkeiten eines Angreifers einschränkt, direkt auf interne Server und Daten aus dem Internet zuzugreifen.

Hacker und Cyberkriminelle können die Systeme erreichen, die auf DMZ-Servern laufen. Diese Server müssen gehärtet sein, um ständigen Angriffen standhalten zu können. Der Begriff DMZ stammt von der geografischen Pufferzone, die am Ende des Koreakriegs zwischen Nord- und Südkorea eingerichtet wurde.

Die Bedeutung von demilitarisierten Zonen (DMZ)

DMZs bieten eine Ebene der Netzwerksegmentierung, die zum Schutz interner Unternehmensnetzwerke beiträgt. Diese Subnetze schränken den Fernzugriff auf interne Server und Ressourcen ein und erschweren Angreifern den Zugriff auf das interne Netzwerk. Diese Strategie ist sowohl für Einzelanwender als auch für große Unternehmen nützlich.

Unternehmen platzieren Anwendungen und Server, die dem Internet ausgesetzt sind, in einer DMZ, die sie vom internen Netzwerk trennt. Die DMZ isoliert diese Ressourcen, so dass es unwahrscheinlich ist, dass ein Angriff auf diese Ressourcen zu einer Gefährdung, einem Schaden oder einem Verlust führt, wenn sie angegriffen werden.

Wie funktionieren DMZ?

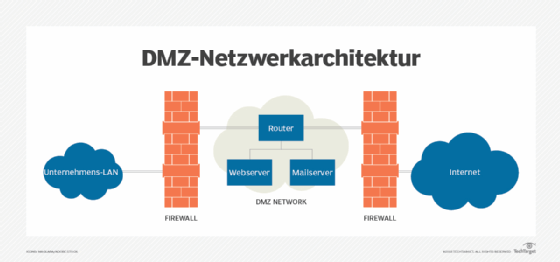

DMZs fungieren als Pufferzone zwischen dem öffentlichen Internet und dem privaten Netz. Das DMZ-Subnetz wird zwischen zwei Firewalls eingerichtet. Alle eingehenden Netzwerkpakete werden dann von einer Firewall oder einem anderen Sicherheitssystem überprüft, bevor sie bei den in der DMZ gehosteten Servern ankommen.

Wenn gut vorbereitete Bedrohungsakteure die erste Firewall passieren, müssen sie sich anschließend unbefugten Zugang zu den Diensten in der DMZ verschaffen, bevor sie Schaden anrichten können. Diese Systeme sind wahrscheinlich gegen solche Angriffe gehärtet.

Angenommen, gut organisierte Angreifer übernehmen ein in der DMZ gehostetes System, so müssen sie dennoch die interne Firewall überwinden, bevor sie auf sensible Unternehmensressourcen zugreifen können. Entschlossene Angreifer können selbst die sicherste DMZ-Architektur durchbrechen. Eine angegriffene DMZ löst jedoch Alarm aus, so dass Sicherheitsexperten ausreichend gewarnt sind, um einen vollständigen Einbruch in ihr Unternehmen zu verhindern.

Was sind die Vorteile einer DMZ?

Der Hauptvorteil einer DMZ besteht darin, dass sie Benutzern aus dem öffentlichen Internet Zugang zu bestimmten sicheren Diensten bietet und gleichzeitig einen Puffer zwischen diesen Benutzern und dem privaten internen Netz aufrechterhält. Dieser Puffer bringt mehrere Sicherheitsvorteile mit sich, darunter die folgenden:

- Zugriffskontrolle. Ein DMZ-Netzwerk bietet Zugriffskontrolle auf Dienste außerhalb der Netzwerkgrenzen einer Organisation, auf die vom Internet aus zugegriffen wird. Gleichzeitig wird eine Netzwerksegmentierung eingeführt, die die Anzahl der Hindernisse erhöht, die ein Benutzer überwinden muss, bevor er Zugang zum privaten Netzwerk eines Unternehmens erhält. In einigen Fällen umfasst eine DMZ einen Proxy-Server, der den internen Internetverkehr - in der Regel den der Mitarbeiter - zentralisiert und die Aufzeichnung und Überwachung dieses Verkehrs vereinfacht.

- Verhinderung von Netzwerkausspähung. Eine DMZ verhindert auch, dass ein Angreifer potenzielle Ziele innerhalb des Netzwerks auskundschaften kann. Selbst wenn ein System innerhalb der DMZ kompromittiert wird, schützt die interne Firewall immer noch das private Netzwerk und trennt es von der DMZ. Dieser Aufbau erschwert die aktive Aufklärung von außen. Obwohl die Server in der DMZ öffentlich zugänglich sind, werden sie durch eine weitere Schutzschicht gesichert. Das öffentliche Erscheinungsbild der DMZ verhindert, dass Angreifer die Inhalte des internen privaten Netzwerks einsehen können. Sollte es Angreifern dennoch gelingen, die Server in der DMZ zu kompromittieren, sind sie durch die interne Barriere der DMZ immer noch vom privaten Netzwerk isoliert.

- Schutz vor IP-Spoofing. In einigen Fällen versuchen Angreifer, die Zugriffsbeschränkungen zu umgehen, indem sie eine autorisierte IP-Adresse fälschen und sich als ein anderes Gerät im Netzwerk ausgeben. Eine DMZ kann potenzielle IP-Spoofer abwehren, während ein anderer Dienst im Netzwerk die Legitimität der IP-Adresse überprüft, indem er testet, ob sie erreichbar ist.

Wofür werden DMZs verwendet?

DMZ-Netzwerke sind schon fast so lange ein wichtiger Bestandteil der Sicherheit von Unternehmensnetzwerken wie Firewalls. Sie werden aus ähnlichen Gründen eingesetzt: zum Schutz sensibler Unternehmenssysteme und -ressourcen. DMZ-Netzwerke werden häufig für folgende Zwecke eingesetzt:

- potenzielle Zielsysteme von internen Netzen isolieren und getrennt halten;

- den Zugang zu diesen Systemen für externe Nutzer zu beschränken und zu kontrollieren; und

- Unternehmensressourcen hosten, um einige von ihnen autorisierten externen Benutzern zur Verfügung zu stellen.

In jüngerer Vergangenheit haben sich Unternehmen für die Verwendung von virtuellen Maschinen oder Containern entschieden, um Teile des Netzes oder bestimmte Anwendungen vom Rest der Unternehmensumgebung zu isolieren. Cloud-Technologien haben viele Unternehmen von der Notwendigkeit befreit, eigene Webserver zu betreiben. Viele der nach außen gerichteten Infrastrukturen, die sich früher in der DMZ des Unternehmens befanden, sind in die Cloud verlagert worden, beispielsweise SaaS-Anwendungen.

Architektur und Aufbau von DMZ-Netzen

Es gibt verschiedene Möglichkeiten, ein Netzwerk mit einer DMZ zu gestalten. Die beiden grundlegenden Methoden bestehen darin, entweder eine oder zwei Firewalls zu verwenden, wobei die meisten modernen DMZs mit zwei Firewalls konzipiert sind. Dieser Ansatz kann erweitert werden, um komplexere Architekturen zu schaffen.

Eine einzelne Firewall mit mindestens drei Netzwerkschnittstellen kann verwendet werden, um eine Netzwerkarchitektur zu schaffen, die eine DMZ enthält. Das externe Netzwerk wird gebildet, indem das öffentliche Internet - über eine Verbindung zu einem Internet Service Provider - mit der Firewall an der ersten Netzwerkschnittstelle verbunden wird. Das interne Netzwerk wird über die zweite Netzwerkschnittstelle gebildet, und das DMZ-Netzwerk selbst ist mit der dritten Netzwerkschnittstelle verbunden.

Verschiedene Firewall-Regelsätze zur Überwachung des Datenverkehrs zwischen dem Internet und der DMZ, dem LAN und der DMZ sowie dem LAN und dem Internet kontrollieren genau, welche Ports und Arten von Datenverkehr aus dem Internet in die DMZ gelangen dürfen. Sie schränken die Konnektivität zu bestimmten Hosts im internen Netzwerk ein und verhindern unerwünschte Verbindungen zum Internet oder zum internen LAN aus der DMZ.

Der sicherere Ansatz für die Einrichtung eines DMZ-Netzwerks ist eine Dual-Firewall-Konfiguration, bei der zwei Firewalls eingesetzt werden, zwischen denen sich das DMZ-Netzwerk befindet. Die erste Firewall - auch Perimeter-Firewall genannt - ist so konfiguriert, dass sie nur externen Datenverkehr zulässt, der für die DMZ bestimmt ist. Die zweite oder interne Firewall lässt nur den Verkehr von der DMZ zum internen Netzwerk zu.

Der Dual-Firewall-Ansatz gilt als sicherer, da zwei Geräte kompromittiert werden müssen, bevor ein Angreifer auf das interne LAN zugreifen kann. Die Sicherheitskontrollen können speziell auf jedes Netzwerksegment abgestimmt werden. So könnte beispielsweise ein System zur Erkennung und Verhinderung von Eindringlingen in ein Netzwerk, das sich in einer DMZ befindet, so konfiguriert werden, dass es den gesamten Datenverkehr mit Ausnahme von sicheren HTTP-Anfragen an den TCP-Port 443 blockiert.

Beispiele für DMZs

DMZs werden unter anderem auf folgende Weise eingesetzt:

Cloud-Dienste. Einige Cloud-Dienste, wie zum Beispiel Microsoft Azure, verwenden einen hybriden Sicherheitsansatz, bei dem eine DMZ zwischen dem lokalen Netzwerk eines Unternehmens und dem virtuellen Netzwerk eingerichtet wird. Diese Methode wird in der Regel in Situationen verwendet, in denen die Anwendungen des Unternehmens teilweise vor Ort und teilweise im virtuellen Netzwerk ausgeführt werden. Sie wird auch eingesetzt, wenn der ausgehende Datenverkehr geprüft werden muss oder wenn eine granulare Datenverkehrskontrolle zwischen dem virtuellen Netzwerk und dem lokalen Rechenzentrum erforderlich ist.

Heimnetzwerke. Eine DMZ kann auch in einem Heimnetzwerk nützlich sein, in dem Computer und andere Geräte über einen Breitband-Router mit dem Internet verbunden und zu einem LAN konfiguriert sind. Einige Heimrouter verfügen über eine DMZ-Host-Funktion. Dies steht im Gegensatz zum DMZ-Subnetz, das in Unternehmen mit viel mehr Geräten als in einem Heimnetzwerk verwendet wird. Die DMZ-Host-Funktion bestimmt ein Gerät im Heimnetzwerk, das außerhalb der Firewall arbeitet und als DMZ fungiert, während der Rest des Heimnetzwerks innerhalb der Firewall liegt.

Industrielle Steuerungssysteme (ICS). DMZs bieten eine potenzielle Lösung für die Sicherheitsrisiken von ICS. Industrielle Anlagen oder ICS werden mit der Informationstechnologie (IT) verbunden, was Produktionsumgebungen intelligenter und effizienter macht, aber auch eine größere Angriffsfläche bietet. Ein Großteil der Industrie- oder Betriebstechnologie (Operational Technology, OT), die mit dem Internet verbunden ist, ist nicht für Angriffe ausgelegt, wie es bei IT-Geräten der Fall ist. Eine DMZ kann eine stärkere Netzwerksegmentierung bieten, die es Ransomware oder anderen Netzwerkbedrohungen erschwert, die Lücke zwischen IT-Systemen und ihren anfälligeren OT-Gegenstücken zu überbrücken.