Command-and-Control-Server (C&C-Server)

Was ist ein Command-and-Control-Server (C&C-Server)?

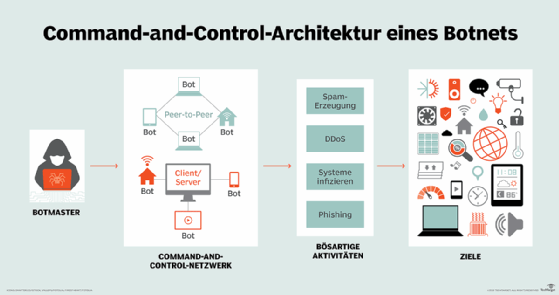

Mit Hilfe von C&C-Servern können leistungsfähige Netzwerke infizierter Geräte geschaffen werden, die in der Lage sind, verteilte Denial-of-Service-Angriffe (DDoS) durchzuführen, Daten zu stehlen, zu löschen oder zu verschlüsseln, um ein Erpressungsvorhaben durchzuführen.

In der Vergangenheit befand sich ein Command-and-Control-Server oft unter der physischen Kontrolle eines Angreifers und konnte mehrere Jahre lang aktiv bleiben. Heutzutage haben C&C-Server in der Regel eine kurze Lebensdauer. Sie residieren sich beispielsweise in legitimen Cloud-Diensten und verwenden automatische Algorithmen zur Domain-Generierung, die es Strafverfolgungsbehörden und ethischen Malware-Jägern erschweren, sie zu lokalisieren.

Wie funktioniert ein C&C-Server?

Damit ein C&C-Angriff durchgeführt werden kann, muss ein bösartiger Remote-Server, der als C&C-Server bekannt ist, auf einem bereits infizierten Gerät Fuß fassen. Die meisten Geräte wie Notebooks, Desktops, Tablets, Smartphones und IoT-Geräte sind für diese Art von Angriff anfällig.

Angriffe mit Command-and-Control-Servern werden in der Regel über die folgenden Kanäle durchgeführt:

Phishing-E-Mails, die Benutzer dazu verleiten, auf bösartige Links oder Anhänge zu klicken.

Malvertising, bei dem Schadsoftware durch das Einfügen von bösartigem Code in digitale Werbung verbreitet wird.

Anfällige Browser-Erweiterungen und Plugins, die bösartige Skripte in interaktive Webseiten einschleusen können, um in Online-Formulare eingegebene Informationen umzuleiten, zu blockieren und zu stehlen.

Malware, die direkt auf einem Gerät installiert wird, um bösartige Befehle auszulösen.

Nach dem erfolgreichen Eindringen in ein Gerät stellt ein Bedrohungsakteur eine Kommunikation mit dem bösartigen C&C-Server her, um Anweisungen an den infizierten Host zu senden und ein Schadnetzwerk zu bilden. Ein bösartiges Netzwerk unter der Kontrolle eines C&C-Servers wird als Botnet bezeichnet, und die Netzwerkknoten, die zum Botnet gehören, werden manchmal als Zombies bezeichnet. Zwischen dem infizierten Gerät und dem C&C-Server kann auch Beaconing eingesetzt werden, um Anweisungen oder zusätzliche Nutzdaten zu übermitteln. Im Kontext von Schadsoftware bedeutet Beaconing, dass der C&C-Server regelmäßig kontaktiert wird, um weitere Befehle zu erhalten

Sobald der infizierte Host beginnt, die vom C&C-Server gesendeten Befehle auszuführen, wird weitere Malware installiert, die dem Bedrohungsakteur die volle Kontrolle über den kompromittierten Rechner gibt. Um eine Erkennung durch Firewalls zu vermeiden, versuchen Bedrohungsakteure möglicherweise, den C&C-Datenverkehr mit anderen Arten von legitimem Datenverkehr zu vermischen, zum Beispiel HTTP, HTTPS oder DNS (Domain Name System).

Anwendungsfälle für C&C-Server

Selbst wenn Unternehmen über Cybersicherheits- und Bedrohungserkennungsmechanismen verfügen, können sie die ausgehende Kommunikation nicht immer wirksam überwachen. Dies kann dazu führen, dass bestimmte ausgehende Kommunikationskanäle - einschließlich Phishing-E-Mails, Seitwärtsbewegungen oder infizierte Websites - ihren Weg in ein Netzwerk finden und Schaden anrichten.

C&C-Server fungieren als Zentrale, an die alle Aktivitäten im Zusammenhang mit dem gezielten Angriff zurückgemeldet werden. Neben der Installation von Malware kann ein Angreifer einen C&C-Server auch für die folgenden bösartigen Aktivitäten nutzen:

Datendiebstahl. Ein Bedrohungsakteur kann die sensiblen Daten eines Unternehmens, zum Beispiel Finanzdaten, auf den C&C-Server verschieben.

Geräte neu starten. Cyberkriminelle können einen C&C-Angriff nutzen, um laufende Aufgaben zu unterbrechen, indem sie die kompromittierten Geräte neu starten.

Abschaltung des Netzwerks. Bedrohungsakteure können diese Angriffe nutzen, um entweder einige wenige Rechner oder ein ganzes Netzwerk lahmzulegen.

DDoS-Angriffe. Hacker können versuchen, Webdienste zu stören oder eine Website zum Absturz zu bringen, indem sie eine massive Anzahl von DDoS-Anfragen an die IP-Adresse des Servers senden. Dies kann zu einem Traffic-Stau führen, der verhindert, dass legitimer Datenverkehr auf das Netzwerk zugreifen kann.

Missbrauch von zukünftigen Ressourcen. Ein C&C-Angriff kann durchgeführt werden, um legitime Anwendungen zu stören und künftige Ressourcen negativ zu beeinflussen. Ein Beispiel hierfür ist der SolarWinds-Angriff aus dem Jahr 2020, bei dem Bedrohungsakteure heimlich bösartigen Code in das Softwaresystem des Unternehmens einschleusten, der dann versehentlich von SolarWinds als Teil seiner Software-Updates an Kunden verschickt wurde. Der Code blieb monatelang inaktiv und schuf eine Hintertür zu den Rechnern der Opfer, die von den Bedrohungsakteuren zum Ausspähen und Installieren weiterer Malware genutzt wurde.

Advanced Persistent Threat (APT). Ein APT startet möglicherweise nicht sofort oder bleibt inaktiv, nachdem es einen bestimmten Host infiziert hat, um auf eine bessere Angriffsmöglichkeit zu warten. So kann ein Bedrohungsakteur beispielsweise versuchen, den C&C-Server oder ein Hosting-Paket zu verkaufen, um mehr Gewinn zu erzielen.

Typische Botnet-Topologien

Ein Botnet ist eine Gruppe von mit Malware infizierten und mit dem Internet verbundenen Bots, die von einem Bedrohungsakteur kontrolliert werden. Die meisten Botnets haben eine zentralisierte Befehls- und Kontrollarchitektur, obwohl Peer-to-Peer-Botnets (P2P) aufgrund ihrer dezentralen Natur, die den Bedrohungsakteuren mehr Kontrolle bietet, auf dem Vormarsch sind.

Zu den gängigen Botnet-Topologien gehören die folgenden:

Sterntopologie. Die Bots sind um einen zentralen Server herum organisiert.

Topologie mit mehreren Servern. Es gibt mehrere C&C-Server aus Redundanzgründen.

Hierarchische Topologie. Mehrere C&C-Server sind in abgestuften Gruppen organisiert.

Zufällige Topologie. Übernommene Computer kommunizieren als P2P-Botnetz.

P2P. Jeder Bot arbeitet unabhängig sowohl als Client als auch als Server. Da es keine zentrale Kontrolle gibt, ist eine P2P-Botnet-Architektur aggressiver und schwerer zu entdecken.

In einem herkömmlichen Botnet sind die Bots mit einem Trojaner infiziert und kommunizieren über Internet Relay Chat (IRC) mit einem zentralen C&C-Server. Diese Botnets werden häufig zum Verteilen von Spam oder Malware und zum Sammeln missbräuchlich verwendeter Informationen, wie zum Beispiel Kreditkartennummern, verwendet. Da die IRC-Kommunikation in der Regel zur Steuerung von Botnets verwendet wird, wird sie häufig überwacht. Dies hat Cyberkriminelle dazu veranlasst, verdeckte Wege für C&C-Server zu finden, um Befehle zu erteilen. Zu den alternativen Kanälen, die für Botnet-Befehle genutzt werden, gehören JPEG-Bilder, Microsoft-Word-Dateien oder Posts von LinkedIn.