Cloud Infrastructure Entitlement Management (CIEM)

Was ist Cloud Infrastructure Entitlement Management (CIEM)?

Cloud Infrastructure Entitlement Management (CIEM) ist eine Disziplin zur Verwaltung von Identitäten und Berechtigungen in Cloud-Umgebungen. Mit der Umstellung von lokalen Rechen- und Speichersystemen auf eine Cloud-basierte Infrastruktur, auf die über das Internet zugegriffen wird, entwickelten IT- und Sicherheitsteams diese Disziplin - eine Reihe von Praktiken und Prozessen -, um festzulegen, welche Benutzer zu welchen Zwecken auf diese Cloud-Infrastruktur zugreifen dürfen.

CIEM ermöglicht es Unternehmen, die Zugriffsrechte der Benutzer auf die Cloud-Infrastruktur des Unternehmens zu aktivieren und zu verfolgen, unabhängig davon, ob die Cloud-Umgebung bei einem einzigen Cloud-Anbieter oder in einer Multi-Cloud-Umgebung angesiedelt ist.

Ziel der Berechtigungsverwaltung ist es, die in der Cloud-Umgebung vorhandenen Zugriffsberechtigungen zu verstehen und zu katalogisieren. Damit kann ein Unternehmen den Benutzern den nahtlosen und sicheren Zugriff auf die Cloud-Infrastruktur bieten, den sie zur Ausführung von Aufgaben benötigen, und gleichzeitig verhindern, dass Benutzer auf Infrastrukturen zugreifen, zu deren Nutzung sie nicht berechtigt sind. Dies wird als Prinzip der geringsten Privilegien (POLP) bezeichnet.

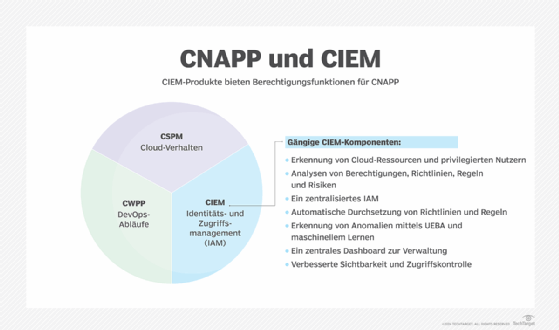

CIEM ist eine Komponente des IAM-Programms (Identity Access Management) eines Unternehmens und arbeitet mit CSPM-Tools (Cloud Security Posture Management) zusammen. CIEM fügt sich auch in das Zero-Trust-Sicherheitsmodell ein und ergänzt somit das Sicherheitsprogramm des Unternehmens.

CIEM-Tools, die in der Regel über die Cloud als Software as a Service (SaaS) bereitgestellt werden, ermöglichen es IT- und Sicherheitsteams, Benutzeridentitäten zu verwalten und Zugriffsberechtigungen durchzusetzen. Mehrere Anbieter verkaufen Software zur Unterstützung und Automatisierung des Berechtigungsverwaltungsprogramms einer Organisation.

CIEM-Software ist in der Regel in eine Cloud-native Plattform zum Schutz von Anwendungen (CNAPP) integriert, die IT- und Sicherheitsteams einen ganzheitlichen Überblick über ihre Sicherheitspraktiken ermöglicht.

Die Bedeutung von CIEM

Da die IT-Infrastruktur von Unternehmen immer komplexer und umfangreicher wird, verwenden viele Organisationen eine Mischung aus lokaler und Cloud-basierter Computersoftware und Datenspeichersystemen. Laut dem „2024 State of the Cloud Report“ von Flexera, einem Hersteller von IT-Management-Software, haben 89 Prozent der Unternehmen eine Multi-Cloud-Strategie eingeführt. In der Zwischenzeit, so der Bericht „Cloud Security 2024: Managing Complexity“ des Marktforschungsunternehmens IDC gaben 56 Prozent der Unternehmen an, eine komplexere Multi-Cloud-Umgebung zu haben als erwartet.

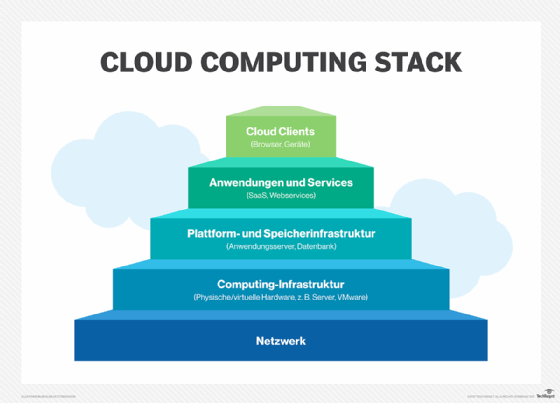

Ein typisches Unternehmen verfügt über eine wachsende Anzahl von Cloud-Bereitstellungen bei einer immer länger werdenden Liste von Cloud-Anbietern. Unternehmen haben heute möglicherweise Workloads, die in einem oder mehreren der Hyperscaler - AWS, Microsoft und Google - laufen, während sie wahrscheinlich mehrere SaaS-Produkte nutzen.

Die verstärkte Nutzung von Cloud-Ressourcen erfolgt in einer Zeit, in der der Umfang und die Geschwindigkeit der Bedrohungen für die Cybersicherheit zunehmen. Die Folgen und Kosten von Datenschutzverletzungen - ob durch einen erfolgreichen Angriff auf die Systeme eines Unternehmens oder durch menschliches Versagen - sind erheblich gestiegen. Laut dem „Cost of a Data Breach Report 2023“ des Ponemon Institute und IBM Security betrugen die durchschnittlichen Kosten für eine Datenschutzverletzung im Jahr 2023 weltweit 4,45 Millionen US-Dollar, was einem Anstieg von 15 Prozent innerhalb von drei Jahren entspricht.

Jeder dieser Faktoren spricht für sich genommen dafür, dass ein Unternehmen den Zugriff der Benutzer auf seine Technologieumgebung effektiv verwalten muss. In Kombination ergeben diese Faktoren eine Notwendigkeit für das Berechtigungsmanagement, um zu verhindern, dass nicht-autorisierte Benutzer auf sensible Daten zugreifen.

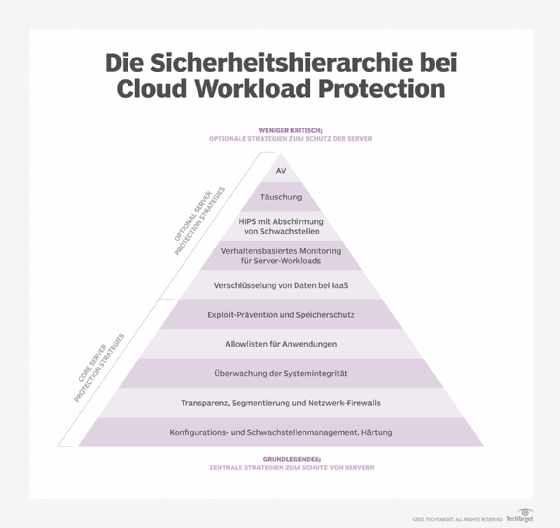

Natürlich ist CIEM nur ein Teil eines größeren Sicherheitsprogramms, wobei CIEM die anderen Komponenten ergänzt. CIEM befasst sich mit den spezifischen Herausforderungen der Berechtigungsverwaltung, die sich in dynamischen Cloud-Umgebungen mit mehreren Anbietern ergeben.

Ein typisches Unternehmen verfügt über Tausende - manchmal sogar Millionen - individueller Berechtigungen für Benutzer, wobei es sich bei den Benutzern nicht nur um Menschen, sondern auch um lokale und Cloud-basierte Systeme handelt. Und diese Benutzer verändern sich fast ununterbrochen. Einzelne Rollen in der Organisation ändern sich, Systeme werden aktualisiert und Aufgaben, die Benutzer ausführen müssen, um ihre Arbeit zu erledigen, werden überarbeitet oder ersetzt.

CIEM ermöglicht IT- und Sicherheitsteams die effektive Überwachung von Berechtigungen, selbst wenn sich Elemente ändern, und ist damit ein wichtiger Bestandteil der Sicherheitsstrategie eines Unternehmens.

Ohne CIEM erhöhen Unternehmen ihr Risiko, Opfer eines erfolgreichen Cyberangriffs oder einer Datenschutzverletzung zu werden und die daraus resultierenden finanziellen, rechtlichen und rufschädigenden Konsequenzen zu riskieren.

Bestandteile des CIEM

Ein CIEM-Tool ergänzt andere Sicherheitssoftware, indem es Funktionen hinzufügt, die in anderen Tools wie CSPM, Cloud-Workload-Protection-Plattformen (CWPPs) und CASB (Cloud Access Security Broker) enthalten oder so umfangreich wie nötig sind.

Zu den Komponenten, die üblicherweise in CIEM-Produkten enthalten sind, gehören die folgenden:

- Erkennung. CIEM-Produkte sind in der Regel in der Lage, alle Cloud-Ressourcen, alle Benutzer - sowohl Menschen als auch Maschinen - mit Berechtigungen und Kontoaktivitäten zu identifizieren. Mit anderen Worten: Ein CIEM-Tool kann feststellen, welcher Benutzer zu welcher Cloud-Ressource berechtigt ist.

- Analyse. Ein CIEM-Tool sollte IT- und Sicherheitsteams in die Lage versetzen, Berechtigungen, Richtlinien, Regeln und Risiken zu analysieren, so dass diese Teams zum Beispiel übermäßige Berechtigungen erkennen und die Berechtigungsrichtlinien optimieren können.

- IAM (Identity and Access Management). CIEM-Produkte bieten zentralisiertes IAM für alle Cloud-Ressourcen.

- Governance und Durchsetzung. CIEM-Produkte automatisieren auch die Durchsetzung von Richtlinien und Regeln und unterstützen Unternehmen bei der effektiven Einhaltung der minimalen Rechtevergabe.

- Erkennung von Anomalien. Diese Produkte umfassen in der Regel die Analyse des Nutzer- und Entitätsverhaltens (User and Entity Behavior Analysis, UEBA) sowie andere Analyse- und Machine-Learning-Funktionen (ML) zur Erkennung ungewöhnlicher Verhaltensweisen, die auf unbefugte Zugriffsversuche hinweisen könnten.

- Verwaltungsfunktionen. Ein gemeinsames Merkmal eines CIEM-Produkts ist ein Dashboard, das einen zentralen Überblick über die Benutzerberechtigungen in der gesamten Cloud-Umgebung des Unternehmens sowie Daten zur Erkennung von Anomalien, Governance und Compliance liefert.

- Verbesserte Transparenz und Zugriffskontrolle. CIEM-Systeme erhöhen die Transparenz der Cloud-Zugriffsberechtigungen und geben IT- und Sicherheitsteams mehr Kontrolle über die Berechtigungen der Nutzer. Dies hilft Unternehmen, ihre Sicherheitslage zu verbessern und Risiken zu verringern. Darüber hinaus können Unternehmen ihre Flexibilität erhöhen und die Transformation beschleunigen, da sie sich darauf verlassen können, dass sie Berechtigungen effektiv verwalten können, während sie neue Anwendungen so schnell einführen, wie das Unternehmen sie benötigt.

Anwendungsfälle für CIEM

CIEM-Produkte stützen sich auf fortschrittliche Analysen und maschinelles Lernen, um Benutzerberechtigungen zu identifizieren, sie im Hinblick auf die Regeln und Compliance-Anforderungen eines Unternehmens zu analysieren und sie dann mit den unternehmenseigenen Richtlinien abzugleichen.

Dadurch kann ein CIEM-Produkt nicht nur Berechtigungen ermitteln, sondern auch die Berechtigungen jedes Benutzers bewerten, um festzustellen, ob der Benutzer über die entsprechenden Zugriffsberechtigungen verfügt. Ist dies nicht der Fall, weist das CIEM-Tool die Administratoren auf jeden Benutzer mit übermäßigen Berechtigungen hin, damit sie handeln können, oder - wenn eine automatische Reaktion aktiviert ist - passt das Tool die Zugriffsstufe eines Benutzers automatisch an.

Darüber hinaus können CIEM-Produkte diese Analyse über mehrere Cloud-Plattformen hinweg und bei sich ändernden Cloud-Ressourcen durchführen, beispielsweise wenn ein Unternehmen seine Ressourcen auf- und abbaut oder je nach Bedarf in die Cloud verlagert oder zurückholt.

Zusammengenommen ermöglichen CIEM-Plattformen Administratoren die effiziente Überwachung, Verwaltung und Anpassung von Berechtigungen, selbst in großen Cloud-Umgebungen.

Vorteile von CIEM

Die Entwicklung eines effektiven CIEM-Programms und die Investition in ein CIEM-Produkt bringen einer Organisation erhebliche Vorteile. Zu diesen Vorteilen gehören die folgenden:

- Verbesserte Transparenz. Durch eine bessere Übersicht über die Cloud-Berechtigungen des Unternehmens können IT- und Sicherheitsverantwortliche in Zusammenarbeit mit ihren Partnern in den Geschäftsbereichen sicherstellen, dass sie den Benutzern die richtigen Berechtigungen erteilen. Dies bedeutet, dass die Benutzer die erforderlichen Geschäftsaufgaben erledigen können, ohne dass sie übermäßige Berechtigungen erhalten, die die Risiken erhöhen könnten, oder dass ihnen der erforderliche Zugriff verweigert wird, was die Arbeitsabläufe beeinträchtigen kann. CIEM-Tools verfügen in der Regel auch über eine Audit-Funktion, die die Transparenz und Verantwortlichkeit weiter erhöht.

- Bessere Effizienz. Mithilfe von Automatisierung, ML und Analytik können Administratoren in einem Umfang und mit einer Geschwindigkeit arbeiten, die exponentiell über der von manuellen Prozessen liegt.

- Ein höheres Maß an Konsistenz. Die Automatisierungs- und Intelligenzfunktionen eines CIEM-Tools ermöglichen die konsistente Durchsetzung von Zugriffskontrollrichtlinien in Cloud-Umgebungen jeder Größe.

- Größere Flexibilität. CIEM-Produkte sind so konzipiert, dass sie ihre Funktionen und Vorteile in dynamischen Cloud-Umgebungen zur Verfügung stellen, damit IT-, Sicherheits- und Geschäftsteams so schnell wie nötig implementieren, bereitstellen oder deprovisionieren können, ohne durch manuelle Prozesse zur Verwaltung der Zugriffskontrolle behindert zu werden. Automatisiertes IAM sowie die Erkennung und Reaktion auf Anomalien erhöhen die Flexibilität zusätzlich.

- Verbesserte Sicherheitslage und Einhaltung von Datenschutzanforderungen. Ein CIEM-Programm, das von einem CIEM-Tool unterstützt wird, reduziert letztlich das Risiko, indem es sicherstellt, dass die Berechtigungen richtig dimensioniert, mit den Regeln und Richtlinien des Unternehmens abgestimmt und angemessen sind.

CIEM und CNAPP im Vergleich

Wie die Cloud-Umgebung selbst haben sich auch die Praktiken, Richtlinien und Tools, die zur Verwaltung und Sicherung der Cloud entwickelt wurden, erheblich weiterentwickelt. Folglich verwendet ein typisches Unternehmen mehrere Ansätze, einschließlich CSPM (Cloud Security Posture Management), und verschiedene Technologien, wie CWPP (Cloud Workload Protection Platform), um Ordnung in seinen Cloud-Tech-Stack zu bringen und dessen Sicherheit zu verbessern.

Die verschiedenen Arten von Technologien haben bestimmte Fähigkeiten - oder Fähigkeiten, die sie besser bieten als andere. Dennoch überschneiden sie sich in der Regel auch in ihren Möglichkeiten und Vorteilen. Das ist bei CIEM und CNAPPs der Fall.

Ein CIEM ist speziell auf die Verwaltung von Berechtigungen ausgerichtet, während CNAPPs die CIEM-, CSPM- und CWPP-Funktionen zusammenführen, um ein ganzheitliches, integriertes Paket von Sicherheits- und Compliance-Funktionen für Cloud-native Anwendungen zu schaffen.

So bieten CNAPPs Funktionen, die CIEM-Systeme nicht bieten, wie beispielsweise die Möglichkeit, Container und Infrastruktur als Code (IaC) zu scannen.