Aktiver Angriff

Es gibt mehrere verschiedene Arten von aktiven Angriffen. In allen Fällen nimmt der Angreifer jedoch in irgendeiner Form Einfluss auf die Daten im System oder die Geräte, auf denen sich die Daten befinden. Angreifer können versuchen, Daten in das System einzufügen oder Daten, die sich bereits im System befinden, zu ändern oder zu kontrollieren.

Arten von aktiven Angriffen

Im Folgenden werden einige der häufigsten Arten von aktiven Angriffen beschrieben.

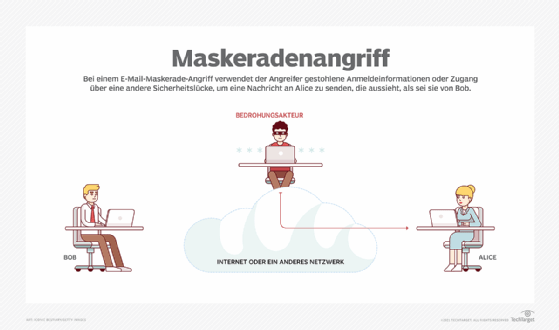

Maskerade (Masquerade Attack)

Bei einer Maskerade gibt sich der Eindringling als ein bestimmter Benutzer eines Systems aus, um sich Zugang zu verschaffen oder mehr Rechte zu erlangen, als ihm zustehen. Maskerade-Angriffe werden auf verschiedene Arten durchgeführt, darunter die folgenden:

- mit gestohlenen Anmeldekennungen (IDs) und Passwörtern;

- das Auffinden von Sicherheitslücken in Programmen; und

- Umgehung der Authentifizierung.

Der Versuch kann von einem Mitarbeiter innerhalb eines Unternehmens oder von einem externen Angreifer ausgehen, der eine Verbindung zum öffentlichen Netzwerk nutzt. Eine schwache Authentifizierung kann einen Einstiegspunkt für eine Maskerade darstellen und es einem Angreifer leicht machen, sich Zugang zu verschaffen. Wenn Angreifer erfolgreich eine Autorisierung erhalten und in das Netzwerk eindringen, können sie je nach Berechtigungsstufe die Daten des Unternehmens ändern oder löschen. Oder sie können Änderungen an der Netzwerkkonfiguration und den Routing-Informationen vornehmen.

Ein Angreifer von außen kann beispielsweise gefälschte IP-Adressen verwenden, um die Firewall des Opfers zu umgehen und von einer nicht autorisierten Quelle aus Zugriff zu erhalten. Zu diesem Zweck kann der Angreifer einen Netzwerk-Sniffer verwenden, um IP-Pakete vom Zielcomputer abzufangen. Mit einem anderen Gerät sendet er eine Nachricht mit der gefälschten IP-Adresse an die Firewall. Die Firewall erlaubt dann den Zugriff auf den Rechner des Opfers.

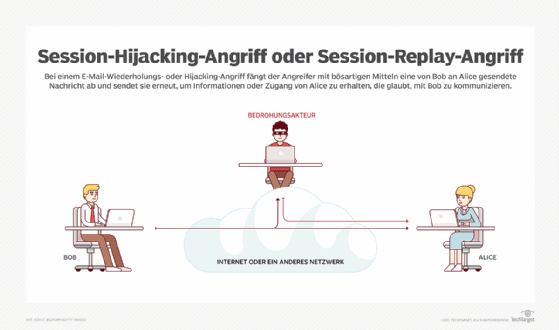

Session-Hijacking-Angriff

Ein Session-Hijacking-Angriff wird auch als Session-Replay-Angriff bezeichnet. Dabei nutzt der Angreifer eine Sicherheitslücke in einem Netzwerk oder Computersystem aus und liest die Sitzungsinformationen eines zuvor autorisierten Systems oder Benutzers nach. Der Angreifer stiehlt die Sitzungs-ID eines autorisierten Benutzers, um die Anmeldeinformationen dieses Benutzers zu erhalten. Der Angreifer kann diese Informationen dann verwenden, um sich als der autorisierte Benutzer auszugeben.

Ein Session-Hijacking-Angriff erfolgt in der Regel über Webanwendungen und Software, die Cookies zur Authentifizierung verwenden. Mit Hilfe der Sitzungs-ID kann der Angreifer auf jede Website und alle Daten zugreifen, die dem System oder dem Benutzer, für den er sich ausgibt, zur Verfügung stehen.

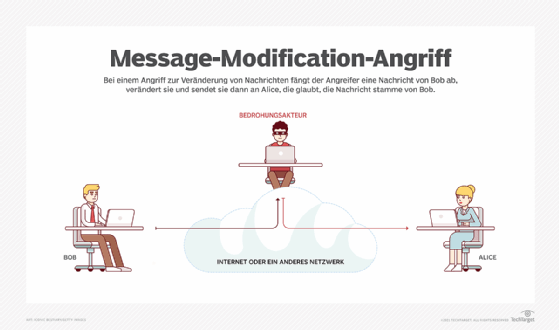

Angriff zur Veränderung von Nachrichten (Message Modification Attack)

Bei einem Message-Modification-Angriff verändert der Angreifer den Header von Datenpaketen, um eine Nachricht entweder umzuleiten oder um Daten auf dem Zielsystem zu manipulieren. Angriffe zur Veränderung von Nachrichten sind in der Regel E-Mail-basierte Angriffe. Der Angreifer nutzt Sicherheitslücken in E-Mail-Protokollen aus, um bösartige Inhalte in die E-Mail-Nachricht einzufügen. Der Angreifer kann bösartige Inhalte in den Nachrichtentext oder die Kopfzeilenfelder einfügen.

DoS-Angriff (Denial of Service)

Bei einem Denial-of-Service-Angriff (DoS) überlasten die Angreifer das System, das Netzwerk oder die Website des Opfers mit Netzwerk-Traffic, so dass es für legitime Benutzer schwierig wird, auf diese Ressourcen zuzugreifen. Ein DoS-Angriff kann auf zwei Arten erfolgen:

Flooding. Der Angreifer überflutet den Zielcomputer so stark mit Internet-Datenverkehr, dass dieser das Zielsystem überfordert. Das Zielsystem ist nicht in der Lage, auf Anfragen zu reagieren oder Daten zu verarbeiten, so dass es für legitime Benutzer nicht verfügbar ist.

Manipulierte Daten. Anstatt ein System mit Anfragen zu überlasten, kann ein Angreifer strategisch Daten senden, die das System des Opfers nicht verarbeiten kann. Ein DoS-Angriff könnte zum Beispiel den Systemspeicher beschädigen, Felder in den Netzwerkprotokollpaketen manipulieren oder Server missbrauchen.

Bei einem DDoS-Angriff (Distributed Denial of Service) greift eine große Anzahl kompromittierter Systeme - auch als Botnet oder Zombie-Armee bezeichnet - ein einzelnes Ziel mit einem DoS-Angriff an. Bei einem DDoS-Angriff werden mehrere Geräte und Standorte verwendet, um Anfragen zu starten und das System des Opfers auf dieselbe Weise zu überwältigen wie bei einem DoS-Angriff.

Was sind passive Angriffe?

Aktive Angriffe stehen im Gegensatz zu passiven Angriffen, bei denen ein Unbefugter Netzwerke überwacht und manchmal nach offenen Ports und Schwachstellen scannt. Passive Angreifer zielen darauf ab, Informationen über das Ziel zu sammeln; sie stehlen oder verändern keine Daten. Passive Angriffe sind jedoch oft Teil der Schritte, die ein Angreifer zur Vorbereitung eines aktiven Angriffs unternimmt.

Beispiele für passive Angriffe

War Driving. Dabei handelt es sich um eine Methode zur Erkundung drahtloser Netzwerke, bei der man mit einem Notebook herumfährt oder herumläuft, um ungesicherte drahtlose Netzwerke zu finden. Sobald sie diese gefunden haben, nutzen die Angreifer diese Netzwerke, um sich illegal Zugang zu Computern zu verschaffen und vertrauliche Informationen zu stehlen.

Dumpster Diving. Bei diesem passiven Angriff suchen Angreifer nach Informationen auf weggeworfenen Geräten oder nach Notizen mit sensiblen Daten in Mülleimern. Der Angreifer kann zum Beispiel Informationen von Festplatten oder anderen Speichermedien abrufen, die nicht ordnungsgemäß gelöscht wurden, beziehungsweise entsorgte Papierdokumente nach relevanten Informationen durchsuchen.

Wie man sich vor aktiven Angriffen schützt

Es gibt mehrere Möglichkeiten, einen aktiven Angriff abzuwehren, darunter die folgenden Methoden:

Firewalls und Intrusion-Prevention-Systeme (IPS). Firewalls und IPS sind Sicherheitssysteme, die den unbefugten Zugang zu einem Netz verhindern sollen. Eine Firewall ist Teil der Netzwerksicherheitsinfrastruktur. Sie überwacht den gesamten Netzwerkverkehr auf verdächtige Aktivitäten und blockiert alle festgestellten Aktivitäten. Außerdem verfügt sie über eine Liste vertrauenswürdiger Absender und Empfänger. In ähnlicher Weise überwacht ein IPS den Netzwerkverkehr auf böswillige Aktivitäten und wird aktiv, wenn ein Angriff festgestellt wird.

Zufällige Sitzungsschlüssel. Ein Sitzungsschlüssel ist ein temporärer Schlüssel, der während einer Kommunikationssitzung erstellt wird und zur Verschlüsselung der zwischen zwei Parteien übertragenen Daten dient. Sobald die Sitzung endet, wird der Schlüssel verworfen. Dies bietet Sicherheit, da die Schlüssel nur für einen bestimmten Zeitraum gültig sind, was bedeutet, dass niemand sonst sie verwenden kann, um auf die Daten zuzugreifen, nachdem die Sitzung beendet ist.

Einmalpasswörter (OTPs). Diese Passwörter sind automatisch generierte numerische oder alphanumerische Zeichenfolgen, die Benutzer authentifizieren. Sie sind nur für eine Verwendung gültig. OTPs werden oft in Kombination mit einem Benutzernamen und einem Passwort verwendet, um eine Zwei-Faktor-Authentifizierung zu ermöglichen.

Kerberos-Authentifizierungsprotokoll. Dieses Authentifizierungsprotokoll ist ein System zur Authentifizierung von Benutzern für Netzdienste, das auf vertrauenswürdigen Dritten basiert. Es wurde in den späten 1980er Jahren am Massachusetts Institute of Technology (MIT) entwickelt. Die Kerberos-Authentifizierung ist eine Möglichkeit, einem Netzdienst zu beweisen, dass ein Benutzer derjenige ist, der er vorgibt zu sein. Es bietet einen Single-Sign-On-Dienst, der es Benutzern ermöglicht, dieselben Anmeldedaten (Benutzername und Kennwort) für den Zugriff auf mehrere Anwendungen zu verwenden.