3-2-1-Backup-Strategie

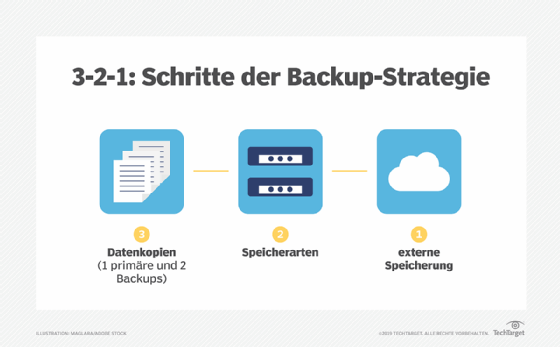

Das 3-2-1-Backup ist eine bewährte Data-Protection- und Recovery-Technologie, mit der sichergestellt wird, dass Daten optimal geschützt sind und bei Bedarf Backup-Kopien der Daten zur Verfügung stehen. Das zentrale Konzept der 3-2-1-Backup-Strategie besteht darin, dass von den zu schützenden Daten drei Kopien erstellt werden, die Kopien auf zwei verschiedenen Arten von Speichermedien gespeichert sind und eine Datenkopie an einem externen Standort vorgehalten werden.

Im klassischen 3-2-1-Backup-Szenario erstellt die Backup-Software eine Kopie der kritischen Daten des Unternehmens und speichert die Kopie auf einem anderen Speichergerät vor Ort. Während dieses Vorgangs oder unmittelbar danach werden zwei weitere Kopien der Daten auf zwei anderen Geräten gespeichert - traditionell war mindestens eines dieser Geräte eine Bandbibliothek. Das Band war ein Standardteil des Prozesses, da es die Erstellung einer tragbaren Kopie der Daten in Form einer Bandkassette erleichterte, die unkompliziert an einen anderen Standort geschickt werden konnte.

Obwohl es den 3-2-1-Backup-Ansatz schon seit den frühen Tagen der Datensicherung gibt, ist es ein Konzept, das immer noch von den meisten Anbietern von Backup-Software und -Hardware als Best Practice für die effektive Nutzung ihrer Produkte angenommen wird. Es gibt das Verständnis, dass das allgemeine Konzept unabhängig davon, wie oder wo ein Unternehmen seine Daten speichert, immer noch gültig ist, auch wenn neue Anforderungen und umfangreiche Daten die 3-2-1-Gleichung etwas komplizierter gemacht haben.

Die 3-2-1-Backup-Regeln

Die 3-2-1-Sicherungsstrategie setzt sich aus drei Regeln zusammen, die wie folgt lauten:

- Drei Datenkopien: Dazu gehören die Originaldaten und mindestens zwei Backups.

- Zwei verschiedene Speichertypen: Beide Kopien der gesicherten Daten sollten auf zwei getrennten Speichertypen aufbewahrt werden, um die Wahrscheinlichkeit eines Ausfalls zu minimieren. Zu den Speichertypen könnten eine interne Festplatte, eine externe Festplatte, ein Wechselspeicherlaufwerk oder eine Cloud-Backup-Umgebung gehören.

- Eine Offsite-Kopie: Mindestens eine Datenkopie sollte an einem externen oder entfernten Ort aufbewahrt werden, um sicherzustellen, dass Naturkatastrophen oder geografische Katastrophen nicht alle Datenkopien beeinträchtigen können.

Warum ist die 3-2-1-Regel wichtig?

Die 3-2-1-Sicherungsstrategie ist als Best Practice für Informationssicherheitsexperten und Regierungsbehörden anerkannt. Obwohl sie nicht garantiert, dass alle Daten niemals gefährdet werden, eliminiert diese Strategie das größte Risiko. Die 3-2-1-Methode ist wichtig, um sicherzustellen, dass es keinen Single Point of Failure für Daten gibt. Eine Organisation ist nicht nur abgedeckt, wenn eine Kopie beschädigt ist oder eine Technologie versagt, sondern auch, wenn eine Naturkatastrophe oder ein Diebstahl geschieht, die die physischen Speichertypen auslöschen.

Der Prozess der Datenwiederherstellung nach der 3-2-1-Methode sieht folgendermaßen aus:

- Die (aktiven) Originaldaten sind beschädigt oder verloren gegangen. Wenn die Produktionskopie der Daten nicht verfügbar ist, besteht die erste Alternative darin, die erforderlichen Daten aus der Sicherungskopie wiederherzustellen, die intern auf einem anderen Medium oder einem sekundären Speichersystem gespeichert ist.

- Die zweite Datenkopie ist nicht verfügbar oder unbrauchbar. Wenn das System (Band oder Festplatte), auf dem die zweite Datenkopie gespeichert ist, nicht verfügbar ist oder die Datenkopie beschädigt, veraltet oder anderweitig unbrauchbar ist, sollte die externe Kopie auf die internen Server zurückgespielt werden.

- Starten Sie den 3-2-1-Prozess so schnell wie möglich neu. Sobald eine geeignete Datenkopie aufgespielt und der Betrieb wiederhergestellt ist, sollte der Sicherungsprozess so schnell wie möglich wieder aufgenommen werden, um sicherzustellen, dass die Daten weiterhin angemessen geschützt sind.

Variationen der 3-2-1-Sicherungsmethodik

Es gibt eine Reihe von Möglichkeiten, ein praktikables 3-2-1-Backup-Modell einzurichten, und die Variationen des Grundkonzepts hängen weitgehend von folgenden Faktoren ab:

- der Menge der zu sichernden Daten.

- der aktuell installierten und verfügbaren Speicherausrüstung.

- von der Art der verfügbaren und leicht zugänglichen externen Speicherressourcen.

Der erste Schritt, die Erstellung der drei Kopien der Sicherungsdaten, kann auf verschiedene Weise erfolgen. Die einfachste Methode wäre, dass die Sicherungssoftware die primäre Sicherungskopie erstellt und dann dasselbe Backup-Tool oder ein Replikationsprogramm verwendet wird, um die beiden zusätzlichen Kopien zu erstellen, wobei die beiden Kopien auf unterschiedlichen Medientypen gespeichert werden. Beachten Sie, dass bei Verwendung der Replikations- oder Speicher-Snapshot-Funktion eines Speicherherstellers das Zielspeichersystem identisch – oder ähnlich – mit dem Ursprungssystem sein muss.

Alternativ kann die Spiegelung (Mirroring) verwendet werden, um die ersten beiden Kopien gleichzeitig zu erstellen und die dritte Kopie von einer dieser Kopien abzuspalten. Da sich eine Kopie auf einem anderen Medium befinden muss, ist die Erstellung dieser Kopie oft der letzte Schritt des Prozesses. Dies liegt daran, dass das Kopieren auf einen anderen Medientyp wahrscheinlich mit einer anderen Geschwindigkeit erfolgt als das Erstellen der ersten beiden Kopien auf Festplatten oder Solid-State-Laufwerken. Alternativ kann ein Split-Mirror-Ansatz verwendet werden, um zwei Kopien auf demselben Datenträger zu erstellen und anschließend eine dieser Kopien auf einen anderen Datenträger zu kopieren.

Für die zweite Kopie, die für schnelle oder operative Recoveries betriebsintern aufbewahrt wird, sollten Unternehmen diese Kopie auf einem anderen Server oder Speichersystem getrennt von den ursprünglichen Systemen speichern. Das Zielgerät für die zweite Kopie sollte einen einfachen Zugriff auf die Sicherungsdaten ermöglichen, falls diese benötigt werden, zum Beispiel wenn die Originaldaten verloren gehen oder beschädigt werden. Die Speicherung von Kopie Nummer zwei auf Geräten, die dem Originalsystem ähnlich sind, sollte Wiederherstellungen erleichtern.

Die interne Kopie muss jedoch nicht notwendigerweise auf demselben oder einem ähnlichen Medium gespeichert werden. In einigen Fällen kann eine Organisation die erste „Master“-Kopie anlegen und diese Daten dann gleichzeitig oder nacheinander auf zwei Bandlaufwerke kopieren. Eine Bandkassette würde vor Ort aufbewahrt und die andere an einen externen Standort geschickt. Der Nachteil dieses Ansatzes ist, dass die Wiederherstellung der Daten vom Band vor Ort einige Zeit in Anspruch nehmen kann, sicherlich länger als die Wiederherstellung von einer Festplatte oder einem Solid-State-Laufwerk. Dies gilt auch, wenn andere Arten von Wechseldatenträgern verwendet werden, wie beispielsweise optische Platten oder Wechsellaufwerke, obwohl die Wiederherstellungszeiten variieren.

Einige Backup-Software-Anwendungen handhaben den Aspekt der Mehrfachkopie automatisch und erstellen möglicherweise sogar die zweite oder dritte Kopie. Datenduplizierungs- oder Replikationsanwendungen können diese Aufgabe ebenfalls übernehmen. In sehr kleinen Umgebungen können die zweite und dritte Kopie manuell ausgelöst werden, aber diese Methode wird schnell unhaltbar, wenn die Datenspeicher wachsen.

Einen externen Standort für die dritte Datenkopie nutzen

Bei der traditionellen Version der 3-2-1-Sicherung wurde die Anforderung, dass die „1“-Kopie der Daten ausgelagert werden muss, in der Regel dadurch erfüllt, dass ein Band an einen anderen Standort geschickt wurde. Normalerweise schloss ein Unternehmen einen Vertrag mit einem Bandtresordienst ab, der die Bandkassette abholte und lagerte. Daten, die auf tragbare Nicht-Band-Medien kopiert werden, werden in ähnlicher Weise von einem externen Tresorraumservice bearbeitet.

Auch heute noch verlassen sich viele Unternehmen auf Band- und externe Vaulting-Dienste, wie von Iron Mountain. Einige Unternehmen, die über eigene Remote-Einrichtungen wie sekundäre Datenzentren oder Disaster-Recovery-Einrichtungen verfügen, können gewöhnliche Kurierdienste nutzen, um ihre Offsite-Kopien abzuholen und zuzustellen.

Bei Vaulting- oder anderen Offsite-Szenarien gibt es eigene Vorbehalte. Zu oft gehen Bänder zwischen der Laderampe, dem Lieferwagen oder dem Offsite-Service verloren. Und natürliche Elemente - Hitze, Kälte, Regen oder Schnee - können bei Bandkassetten verheerende Auswirkungen haben und zu Datenverlust führen. Aus diesen Gründen sollten Offsite-Kopien auf jedem beliebigen Medium getestet werden, um ihre Integrität kurz nach ihrer Ankunft in der entfernten Einrichtung sicherzustellen.

Zunehmend versuchen Unternehmen jedoch, die Fallstricke der manuellen Handhabung von Kopien ihrer Daten zu umgehen, indem sie ihre Offsite-Kopien elektronisch übermitteln. Anstatt also Bänder, Platten oder Laufwerke physisch zu versenden, können Offsite-Kopien über das Internet oder private Kommunikationsleitungen an einen Cloud-Storage-Service geschickt werden. Häufig übernimmt die Backup-Software oder -Hardware die Übertragung der Offsite-Kopie automatisch.

Wenn die Offsite-Kopie auch die Kopie des zweiten Medientyps (die „2“ in 3-2-1) darstellte, fügt das Senden an einen Cloud-Dienst der 3-2-1-Sicherungsmethode einen zusätzlichen Vorteil hinzu, da der Dienst die Kopie wahrscheinlich auf demselben Medientyp speichert, der auch im eigenen Haus verwendet wird. Obwohl dies eine gewisse Überlegung wert ist, ist es vielleicht kein Problem, da Cloud Storage oft eher als Speichermedium denn als alternativer Speicherort angesehen wird.

Die 3-2-1-Backup-Strategie bleibt aktuell

Die Technologien und Techniken der Datensicherung haben sich seit der ersten Konzeption der 3-2-1-Backup-Methodik erheblich weiterentwickelt, aber sie kann immer noch auf die verschiedenen Formen der modernen Datensicherung und -wiederherstellung angewandt werden.

Snapshots und Replikation sind zwei weit verbreitete Datensicherungstechnologien, da sie dazu beitragen, einige der Hindernisse zu überwinden, die einer angemessenen Sicherung sehr großer Datenbestände entgegenstehen. Aber die Verwendung von Snapshots und Replikation passt besser in das 3-2-1-Modell als die Methoden, die zur Erstellung der Originalkopie der Daten sowie der beiden Duplikate verwendet werden.

Backup-Appliances sind relativ neue Einrichtungen in einigen Datenzentren, die Backup-Software mit dedizierter Hardware kombinieren. Diese Geräte vereinfachen erste Backups und können in der Regel nahtlos mit einem Cloud-Backup-Service verbunden werden, um eine Offsite-Kopie der Daten zu speichern.

Andere Datensicherungsprozesse wie die kontinuierliche Datensicherung (Continious Data Protection, CDP) das 3-2-1-Modell ein wenig, aber mit der richtigen Verwaltung können diese neueren Ansätze 3-2-1 effektiv unterstützen.

Der Einsatz von Backup-Daten und die 3-2-1-Regel

Es gibt andere Entwicklungen in der modernen Datensicherung, die die Möglichkeit der Verwendung eines 3-2-1-Sicherungsschemas nicht ausschließen, aber sie können die Verwaltung etwas komplizierter machen. Zu den wichtigsten Entwicklungen im Zusammenhang mit 3-2-1-Backup-Prozessen gehören die folgenden:

- die Verwendung von Backup-Daten für andere Zwecke, zum Beispiel für die Nutzung in Data-Warehouses und für Big-Data-Analysen.

- die sich entwickelnden Vorschriften in Bezug auf personenbezogene Informationen und Datenintegrität.

- betriebliche Ausfallsicherheit.

Heutzutage sind Backups nicht nur Versicherungspolicen, die versteckt werden, bis etwas schief geht. Unternehmen ziehen mehr Wert aus ihren Backup-Datenspeichern, indem sie diese Daten für Dinge wie die Entwicklung und das Testen neuer Anwendungen nutzen. Heutige Programmieransätze, wie zum Beispiel DevOps, erfordern einen einfachen Zugriff auf Daten, die so nah wie möglich an der Realität sind, um sicherzustellen, dass Anwendungen ordnungsgemäß entwickelt werden. Sicherungsdaten lassen sich hierfür gut einsetzen.

Analytische Anwendungen benötigen unter Umständen auch Zugriff auf große Mengen aktueller Daten. Wenn neue Backup-Daten verwendet werden, sind die Ergebnisse des Analyseprozesses wahrscheinlich zuverlässiger und genauer. Eine strengere Kontrolle und Verwaltung von Datenunternehmen ist erforderlich, um sicherzustellen, dass diese Anwendungen die bestmöglichen Daten erhalten und gleichzeitig die primären Konzepte des 3-2-1-Backups beibehalten.

Die Datenintegrität war schon immer ein zentrales Anliegen der Datensicherungsaktivitäten. Es reicht nicht aus, Daten einfach zu sichern und die Kopien zugriffssicher abzulegen, es muss unbedingt sichergestellt werden, dass die Backups vollständig, unbeschädigt und wiederherstellbar sind. Wiederherstellungstests sind in dieser Hinsicht hilfreich, ebenso wie der Einsatz einiger der fortschrittlicheren Funktionen, die Backup-Anwendungen zur Erkennung von Ransomware und anderen Bedrohungen bieten. Auch hier gilt, dass diese Bedenken einen 3-2-1-Backup-Ansatz nicht unbedingt zum Scheitern bringen, aber sie können dem Prozess einige Schritte hinzufügen.

Die DSGVO ist ein weiteres aktuelles Problem, das sich auf die Datenschutzpraktiken auswirken könnte. Die DSGVO ist ein Erlass der Europäischen Union, der die Schritte definiert, die Organisationen zum Schutz der Daten ihrer Nutzer unternehmen müssen. Für 3-2-1-Backup-Praktiker bedeutet dies, dass überall dort, wo diese drei Datenkopien gespeichert werden, ausreichende Sicherheitsmaßnahmen getroffen werden müssen, um Datenverluste zu verhindern und potenzielle EU-Strafen zu vermeiden.

Eine weitere Richtlinie der DSGVO besagt, dass die Kunden oder Benutzer eines Unternehmens das Recht haben, dass ihre Namen und alle sie betreffenden Daten aus den Speichersystemen und -medien des Unternehmens gelöscht werden. In einer 3-2-1-Umgebung bedeutet dies, dass die Informationen aus allen drei Kopien der Daten entfernt werden müssen.

Herausforderungen bei der 3-2-1-Backup-Strategie

Als effektives Datensicherungsverfahren hat sich das 3-2-1-Backup bewährt, aber im Kontext moderner Speichersysteme und -dienste können einige der Schritte und Praktiken Anpassungen erfordern.

Den Überblick über 3-2-1-Sicherungskopien von Daten zu behalten, kann je nach der Art der Sicherung, die eine Organisation in ihrem 3-2-1-Setup verwendet, kompliziert werden. Für die meisten Unternehmen ist ein tägliches Voll-Backup nicht durchführbar, daher werden wahrscheinlich andere Ansätze verwendet, wie zum Beispiel inkrementelle oder differentielle Backups. Da diese Arten von Sicherungen einige Zwischenschritte erfordern, um eine vollständige Sicherungskopie zu erstellen, kann der Teil „3“ Datenkopien eine zusätzliche Verwaltung erfordern, um sicherzustellen, dass alle verfügbaren Kopien auf dem neuesten Stand und leicht zugänglich sind.

Eine dieser Überlegungen könnte sein, wie viele moderne Unternehmen die Datensicherung beschleunigen: durch Deduplizierung der Quelldaten. Dabei werden die Daten, die bereits gesichert wurden und sich nicht verändert haben, nicht noch einmal gesichert. Dieser Prozess ist in der Regel sehr granular, das heißt er arbeitet auf der Ebene von Unterdateien. Das bedeutet, dass bei der Wiederherstellung von deduplizierten Daten die Teile der Dateien, die über mehrere deduplizierte Sicherungsvorgänge hinweg kopiert wurden, wieder zusammengesetzt werden müssen. Der Wiederherstellungsprozess nimmt Zeit in Anspruch, so dass die Wiederherstellung von deduplizierten Daten länger dauert als die Wiederherstellung eines vollständigen Backups.

Wenn ein Cloud-Speicherdienst zur Absicherung der Offsite-Kopie verwendet wird, sollte der Serviceanbieter gebeten werden, Einzelheiten zu seinen Datenschutzprozessen anzugeben. Außerdem berechnen viele Anbieter von Cloud-Storage-Diensten den Kunden zusätzliche Gebühren für die Wiederherstellung von Daten, die der Kunde versehentlich gelöscht hat. Um überhöhte Gebühren zu vermeiden und ein gewisses Maß an Datensicherheit zu gewährleisten, ist es eine gute Idee, das Cloud-basierte Backup auf einen anderen Cloud-Storage-Service zu kopieren.

Wie bereits erwähnt, erfordert die Verwendung eines Cloud-Speicherdienstes oder die Übertragung einer Sicherungskopie an eine entfernte Einrichtung Telekommunikationsdienste mit einer ausreichenden Bandbreite, um die Menge der gesendeten oder abgerufenen Daten bewältigen zu können. Diese Kosten können auch eskalieren, wenn die Datenmenge eines Unternehmens wächst. Und selbst bei schnellen Kommunikationsleitungen dauert das Abrufen von Daten einige Zeit, was bei der Entwicklung von Wiederherstellungsplänen berücksichtigt werden sollte.

Wenn Bänder oder optische Bibliotheken Teil des 3-2-1-Backup-Szenarios sind, ist es zur Gewährleistung einer rechtzeitigen Wiederherstellung der Daten notwendig, diese Geräte zu warten. Im Allgemeinen sollte das kein Thema sein, aber wenn ein Unternehmen Band oder optische Geräte verwendet, die älter oder sogar ausrangiert sind, kann die angemessene Wartung dieser Geräte schwierig oder kostspielig sein. Alternativ können die auf der veralteten Hardware gespeicherten Daten wiederhergestellt und auf aktuelle Hardware und Medien zurückgeschrieben werden, aber das ist ein teurer und zeitaufwändiger Prozess. Und wenn Bänder oder andere Medien außerhalb des Unternehmens bei einem Vault-Dienst oder an einem anderen entfernten Standort aufbewahrt werden, muss die Zeit, die für den Rücktransport in das Unternehmen benötigt wird, wo sie in eine Bandbibliothek geladen werden können, bei der Bestimmung der voraussichtlichen Dauer des Wiederherstellungsprozesses berücksichtigt werden.

Traditionell wurde die 3-2-1-Methode zum Schutz von Daten verwendet, aber in einer Disaster-Recovery-Situation werden mehr als nur Daten benötigt, um Systeme wiederherzustellen und den Betrieb wieder aufzunehmen. Unternehmen sollten Disaster Recovery as a Service (DRaaS) als Ergänzung zu ihren 3-2-1-Verfahren zur Speicherung einer Sicherungskopie außerhalb des Standorts in Betracht ziehen. DRaaS wird durch die Servervirtualisierung ermöglicht, mit der ein Unternehmen seine Server-Betriebssysteme, -Umgebungen und -Anwendungen zusammen mit den Daten sichern kann, die normalerweise bei einem Backup geschützt werden. Bei einem Ausfall können die virtuellen Server hochgefahren, die Anwendungen neu gestartet und auf die Daten zugegriffen werden, damit der Geschäftsbetrieb wieder aufgenommen werden kann.

Das 3-2-1 Backup-Management

Es gibt einige wichtige Management-Grundlagen für eine erfolgreiche 3-2-1-Backup-Implementierung, darunter:

- Alle Datenkopien sind identisch und auf dem neuesten Stand.

- Das Medium, auf dem sich die Kopien befinden, ist ein lesbares Medium.

- Alle Kopien und Geräte werden getestet und ihre Funktionstüchtigkeit bestätigt.

- Fernkopien werden sicher aufbewahrt.

- Pläne zur Wiederherstellung einzelner/mehrerer Dateien oder eines vollständigen Backups wurden getestet.

- Interne Datenkopien befinden sich auf verschiedenen Speichersystemen und Netzwerken und sind von außerhalb des Unternehmens nicht zugänglich.

Die im 3-2-1-Prozess verwendete Backup-Software kann sehr hilfreich sein, da sie die Disposition der Backup-Kopien automatisch steuern kann, während alle Backup-Aktivitäten katalogisiert werden. Die meisten Backup-Anwendungen verfügen auch über zusätzliche Funktionen zur Überprüfung von Sicherungskopien auf Bedrohungen wie Malware, Ransomware und Viren.

Wenn Sie Ihre Backup-Anwendung verwenden, um die doppelten Kopien an einen Cloud-Backup- oder -Speicherdienst auszulagern, sollten Sie sicherstellen, dass es keine Kompatibilitätsprobleme mit der Backup-Anwendung und dem Cloud-Dienst gibt.

Angesichts der großen Datenmengen, die es zu schützen gilt, der neuen Anwendungen, die Sicherungsdaten verwenden, und der rechtlichen Folgen, die mit der Wahrung der Integrität gespeicherter Informationen verbunden sind, ist es nicht verwunderlich, dass viele Sicherungsanwendungen über die reine Erstellung von Datenkopien hinausgegangen sind. Heute bieten die meisten Backup-Anwendungen integrierte oder optionale Datenverwaltungs- und Sicherheitsfunktionen, wie zum Beispiel Schutz vor Ransomware, Indizierung und Suche von Daten sowie Extraktions-, Lade- und Transformationsdienste, damit die Daten in mehreren Anwendungen genutzt werden können.

Wenn Ihre Backup-Anwendung nicht alle Informationen liefert, die Sie für eine effektive Verwaltung Ihrer 3-2-1-Backups benötigen, kann eine Backup-Reporting-Anwendung wie Bocada oder Veritas NetBackup IT Analytics eine umfassende Backup-Verwaltung bieten, einschließlich der Überwachung und Verwaltung von Cloud-Backup-Aktivitäten. Diese Anwendungen gehen weit über die reine Verfolgung von Backups hinaus und können für die Verwaltung der gesamten Speicherumgebung verwendet werden, sogar mit einem mobilen Gerät wie einem iOS- oder Android-Smartphone oder -Tablet.