Anastasiia - stock.adobe.com

Was ist symmetrische und asymmetrische Verschlüsselung?

Wie unterscheiden sich symmetrische und asymmetrische Verschlüsselung? Etwa bei der Funktionsweise, den gängigen Algorithmen und in Bezug auf Vor- und Nachteile.

Kryptografie ist die Kunst der Verschlüsselung und Entschlüsselung von Daten. Bei der Verschlüsselung werden unverschlüsselte Daten (Klartext) in verschlüsselte Daten (Chiffretext) umgewandelt, um die Daten zu verschleiern und unlesbar zu machen. Entschlüsselung ist die Methode, mit der verschlüsselte Daten in lesbare Informationen umgewandelt werden.

Bei Verschlüsselungsalgorithmen oder Chiffren wird eine Variable, der so genannte Schlüssel, verwendet, der die Daten unlesbar macht. Nur die Person oder Entität, die über den richtigen Entschlüsselungsschlüssel verfügt, kann die Daten lesen.

Zwei weit verbreitete Arten von Verschlüsselungen sind symmetrische und asymmetrische Verschlüsselungen. Kurz gesagt verwendet die symmetrische Verschlüsselung einen einzigen geheimen Schlüssel, während die asymmetrische Verschlüsselung ein Paar Schlüssel verwendet.

Betrachten wir die beiden Verschlüsselungsarten, ihre Vor- und Nachteile, Anwendungsfälle und wann sie jeweils zum Einsatz kommen sollten.

Was ist symmetrische Verschlüsselung und wie funktioniert sie?

Bei der symmetrischen Verschlüsselung, die auch als Verschlüsselung mit geheimem Schlüssel oder Ein-Schlüssel-Verschlüsselung bezeichnet wird, wird der Klartext mit einem einzigen geheimen Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung in einen Geheimtext und zurück umgewandelt.

Strom- und Blockverschlüsselung sind die beiden Arten von symmetrischen Algorithmen. Stromchiffren verschlüsseln Daten ein Bit nach dem anderen, während Blockchiffren Daten verschlüsseln, die in bestimmte Längen oder Blöcke unterteilt sind.

Bei der symmetrischen Verschlüsselung verschlüsselt die Senderin Alice ihre Nachricht mit einem vereinbarten gemeinsamen Schlüssel und sendet die verschlüsselte Nachricht an Bob. Bob empfängt die verschlüsselte Nachricht und verwendet den gemeinsamen Schlüssel, um die Nachricht zu entschlüsseln.

Symmetrische Verschlüsselungsalgorithmen

Es gibt zahlreiche Arten von symmetrischen Verschlüsselungsalgorithmen, darunter die folgenden:

- Der Data Encryption Standard (DES), der 1976 veröffentlicht wurde, war der erste moderne symmetrische Verschlüsselungsalgorithmus. Die Blockchiffre gilt nicht mehr als sicher.

- Advanced Encryption Standard (AES) ist der am weitesten verbreitete Algorithmus in der symmetrischen Kryptografie. AES wurde vom NIST im Jahr 2001 zum Nachfolger von DES ernannt. AES umfasst drei Blockchiffren - AES-128, AES-192 und AES-256 -, von denen jede als ausreichend angesehen wird, um als geheim eingestufte Informationen bis zur Geheimhaltungsstufe zu schützen, wobei für streng geheime Informationen entweder 192- oder 256-Bit-Schlüssellängen erforderlich sind.

- Triple DES (3DES), auch bekannt als Triple Data Encryption Algorithm (TDEA), ist eine Blockchiffre, die drei 56-Bit-Schlüssel mit einer Gesamtstärke von 168 Bit verwendet. Er ist sicherer als DES, aber nicht so stark wie AES. Das NIST hat seine Verwendung in neuen Anwendungen im Jahr 2017 abgelehnt und die vollständige Ablehnung von 3DES bis 2023 gefordert; danach ist seine Verwendung nicht mehr zulässig.

- Der International Data Encryption Algorithm (IDEA) hat eine typische Blockgröße von 64 Bit. IDEA wird in Pretty Good Privacy und seinem Nachfolger, OpenPGP, verwendet.

- Blowfish ist eine 64-Bit-Blockchiffre. Seine geringe Blockgröße macht ihn anfällig für Angriffe.

- Twofish ist der Nachfolger von Blowfish. Er hat eine Blockgröße von 128 Bit.

- Skipjack ist eine 64-Bit-Blockchiffre, die von der National Security Agency entwickelt wurde. Seit 2016 ist er nicht mehr für die Verschlüsselung von Regierungsdaten zertifiziert.

- Rivest Cipher 4 (RC4) ist eine Stromchiffre. Durch Angriffe in den 2000er und 2010er Jahren wurden Schwachstellen im RC4-Algorithmus aufgedeckt, und seine Verwendung in TLS wurde im Februar 2015 von der Internet Engineering Task Force verboten.

Die symmetrische Verschlüsselung wird unter anderem für Zahlungsanwendungen, Validierungsverfahren und die Generierung von Pseudozufallszahlen oder Hashing verwendet.

Die Vor- und Nachteile der symmetrischen Verschlüsselung

Zu den Vorteilen der symmetrischen Verschlüsselung gehören:

- Sie arbeitet relativ schnell. Symmetrische Verschlüsselung ist schneller, da sie nur einen einzigen geheimen Schlüssel verwendet und auf weniger komplizierten mathematischen Verfahren basiert.

- Ideal für große Datenmengen. Symmetrische Verschlüsselung eignet sich gut für die Verschlüsselung großer Datenmengen.

- Sicherer. Symmetrische Verschlüsselung ist sicherer als asymmetrische Verschlüsselung, insbesondere wenn Quantencomputer einmal praxistauglich sind.

Zu den Nachteilen der symmetrischen Verschlüsselung gehören:

- Es gibt keine optimale Methode, um den Schlüssel sicher zu teilen. Bei der symmetrischen Verschlüsselung muss ein geheimer Schlüssel über ein offenes Netzwerk (Internet) geteilt werden, wodurch das Risiko einer Kompromittierung bei jeder Weitergabe steigt.

- Zentrale Schwachpunkt (SPoF, Single Point of Failure). Wenn der von beiden Parteien verwendete geheime Schlüssel kompromittiert wird, sind beide Seiten der Transaktion gefährdet und die Daten können entschlüsselt werden.

Was ist asymmetrische Verschlüsselung und wie funktioniert sie?

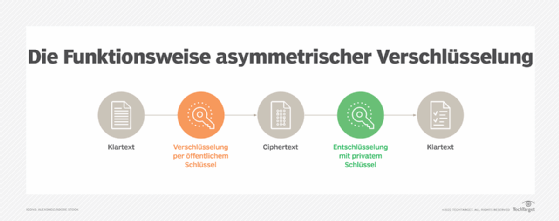

Bei der asymmetrischen Verschlüsselung, die auch als Verschlüsselung mit öffentlichem Schlüssel bezeichnet wird, wird der Klartext mit zwei voneinander abhängigen Schlüsseln in einen Geheimtext umgewandelt: einem öffentlichen Schlüssel zur Verschlüsselung der Daten und einem privaten Schlüssel zur Entschlüsselung der mit dem öffentlichen Schlüssel verschlüsselten Daten. Öffentliche Schlüssel können von jedermann zum Verschlüsseln der Daten verwendet werden. Der private Schlüssel oder geheime Schlüssel ist nur demjenigen bekannt, der die Nachricht entschlüsselt.

Bei der asymmetrischen Verschlüsselung verschlüsselt die Absenderin Alice ihre Nachricht mit einem öffentlichen Schlüssel und sendet die verschlüsselte Nachricht an Bob. Bob erhält die verschlüsselte Nachricht und verwendet seinen privaten Schlüssel, um sie zu entschlüsseln.

Die Verwendung von zwei verschiedenen Schlüsseln bietet eine Reihe unterschiedlicher Möglichkeiten, von denen die wichtigste wahrscheinlich die digitale Signatur ist. Digitale Signaturen werden unter anderem verwendet, um zu garantieren, dass eine Nachricht von einer bestimmten Einrichtung erstellt wurde. Digitale Signaturen authentifizieren auch entfernte Systeme oder Benutzer.

Es ist wichtig zu beachten, dass aktuelle asymmetrische Algorithmen an Bedeutung verlieren werden, sobald kryptografisch relevante Quantencomputer existieren. Asymmetrische Algorithmen basieren auf der Schwierigkeit, bestimmte mathematische Operationen auf klassischen Computern durchzuführen, wie beispielsweise die Faktorisierung großer Primzahlen. Während ein klassischer Computer Tausende bis Milliarden von Jahren benötigen würde, um asymmetrische Verschlüsselungen zu knacken, wäre ein Quantencomputer theoretisch dazu in wenigen Tagen oder sogar Stunden in der Lage.

Wann derartige Quantencomputer exakt entsprechend verfügbar sein könnten, ist schwer vorherzusagen. Aber Sicherheitsexperten warnen vor Angriffen nach dem Motto „Jetzt sammeln, später entschlüsseln“, bei denen böswillige Akteure verschlüsselte Daten jetzt stehlen und entschlüsseln, sobald die Algorithmen mit Quantencomputern geknackt werden können.

Asymmetrische Verschlüsselungsalgorithmen

Zu den gängigsten asymmetrischen Verschlüsselungsalgorithmen gehören die folgenden:

- Der Diffie-Hellman-Schlüsselaustausch ist einer der am weitesten verbreiteten Algorithmen. Er ermöglicht es zwei Parteien, kryptographische Schlüssel auf sichere Weise auszutauschen, unabhängig davon, ob der Kommunikationskanal öffentlich oder privat ist.

- Rivest-Shamir-Adleman (RSA) ist ein weiterer weit verbreiteter asymmetrischer Verschlüsselungsalgorithmus. Auf der Grundlage von Diffie Hellman wird RSA häufig in Protokollen für den elektronischen Geschäftsverkehr verwendet und gilt bei ausreichend langen Schlüsseln und der Verwendung aktueller Implementierungen als sicher.

- Die Elliptische-Kurven-Kryptographie (ECC) ist eine weitere Art der asymmetrischen Verschlüsselung. Auf der Grundlage der Theorie der elliptischen Kurve verwendet die ECC algebraische Funktionen, um die Sicherheit zwischen Schlüsselpaaren zu erzeugen.

Asymmetrische Kryptografie wird beim Schlüsselaustausch, bei der E-Mail- und Websicherheit und bei Kryptowährungen wie Bitcoin eingesetzt.

Die Vor- und Nachteile der asymmetrischen Verschlüsselung

Die Vorteile der asymmetrischen Verschlüsselung sind unter anderem folgende:

- Private Schlüssel sind sicherer. Private Schlüssel werden niemals weitergegeben oder ausgetauscht, wodurch die Kommunikation sicherer bleibt.

- Öffentliche Schlüssel können von jedem ohne Probleme eingesehen werden. Der öffentliche Schlüssel kann frei online übertragen oder öffentlich gepostet werden, ohne die Kommunikation zu beeinträchtigen.

- Nachweis der Herkunft und Zustellung. Digitale Signaturen ermöglichen die Authentifizierung des Absenders, da asymmetrische Verschlüsselung eine Nichtabstreitbarkeit gewährleistet.

Zu den Nachteilen der asymmetrischen Verschlüsselung gehören folgende:

- Langsameres Verschlüsselungstempo. Asymmetrische Verschlüsselung ist langsamer als symmetrische.

- Sperrung bei Verlust des privaten Schlüssels. Wenn eine Entität ihren privaten Schlüssel verliert, können Nachrichten nicht entschlüsselt werden. Wenn ein privater Schlüssel gestohlen wird, könnte ein Angreifer ihn zum Entschlüsseln der Nachrichten verwenden.

- Die Eigentümerschaft des öffentlichen Schlüssels wird nicht authentifiziert. Benutzer müssen überprüfen, ob ihre öffentlichen Schlüssel ihnen gehören.

- Anfällig gegenüber Quantencomputern. Asymmetrische Verschlüsselung basiert auf der Lösung mathematischer Gleichungen, in denen Quantencomputer besonders gut sind.

Die asymmetrische Kryptografie ist anfällig für Brute-Force- und Man-in-the-Middle-Angriffe. Außerdem können Hacker, wenn sie den Schlüssel eines Benutzers kennen, diesen zur Entschlüsselung der Daten verwenden.

Kryptografisches Hashing

Eine kryptografische Hash-Funktion hat im Vergleich zu anderen kryptografischen Algorithmen eine etwas andere Rolle. Sie wird verwendet, um einen Wert auf der Grundlage von Daten, wie zum Beispiel einer Datei oder einer Nachricht, zurückzugeben. Jede versehentliche oder absichtliche Änderung der Daten ändert diesen Hash-Wert.

Ein guter Hash-Algorithmus sollte es unmöglich machen, entweder eine ursprüngliche Eingabe zu erzeugen, die einen bestimmten Hash-Wert ergibt, oder die ursprüngliche Eingabe aus dem Hash-Wert zu berechnen. Message-Digest 5 (MD5) und Secure Hash Algorithm 1 (SHA-1) waren weit verbreitete Hash-Algorithmen, die heute als schwach gelten. Sie wurden 2014 abgelöst und durch SHA-224, SHA-256, SHA-384 und SHA-512 ersetzt, die zusammen als SHA-2 bezeichnet werden. SHA-3 wurde im Jahr 2015 veröffentlicht. Es besteht aus SHA-3-224, SHA-3-256, SHA-3-384 und SHA-3-512 sowie aus zwei erweiterbaren Ausgabefunktionen, SHAKE128 und SHAKE256. SHA-3 wurde eher als Backup-Standard denn als Ersatz für SHA-2 bezeichnet.

Symmetrisch vs. asymmetrisch: Was empfiehlt sich wann?

Bei der Auswahl eines Verschlüsselungsalgorithmus ist es wichtig, die Art der zu verschlüsselnden Daten zu berücksichtigen. Hochriskante oder sensible Daten wie vertrauliche Kundeninformationen müssen stärker verschlüsselt werden als zum Beispiel Marketingpläne.

Die Leistung ist ein weiterer Schlüsselfaktor. Die asymmetrische Verschlüsselung ist in der Regel langsamer als die symmetrische Verschlüsselung, da zwei Schlüssel anstelle von einem erstellt werden. Der Nachteil der symmetrischen Verschlüsselung, bei der ein und derselbe Schlüssel verwendet wird, besteht jedoch darin, dass dieser Schlüssel mehrfach offengelegt werden kann. Bei der asymmetrischen Verschlüsselung werden die privaten Schlüssel nie weitergegeben und sind daher sicherer.

Wie bereits erwähnt, weisen symmetrische und asymmetrische Verschlüsselungsalgorithmen unterschiedliche Schwachstellen auf. Es ist wichtig, die Anwendung zu verstehen, um den am besten geeigneten Algorithmus auf den jeweiligen Anwendungsfall abzustimmen.

In vielen Szenarien, zum Beispiel bei SSL/TLS, werden sowohl symmetrische als auch asymmetrische Algorithmen verwendet, um die Sicherheit zu erhöhen. Da die asymmetrische Verschlüsselung viel langsamer ist als die symmetrische, werden die Daten in der Regel mit einem symmetrischen Algorithmus verschlüsselt, und der vergleichsweise kurze symmetrische Schlüssel wird dann mit der asymmetrischen Verschlüsselung verschlüsselt. Auf diese Weise kann der zur Entschlüsselung der Daten erforderliche Schlüssel zusammen mit den symmetrisch verschlüsselten Daten sicher an andere Parteien übermittelt werden. Ein weiteres Beispiel ist Secure/Multipurpose Internet Mail Extensions (S/MIME), das einen asymmetrischen Algorithmus für die Nichtabstreitbarkeit und einen symmetrischen Algorithmus für einen effizienten Schutz der Privatsphäre und der Daten verwendet.

Die wichtigsten Erkenntnisse

Die Welt der Kryptografie verändert sich ständig, aber beide Arten der Verschlüsselung haben ihre Anwendungsfälle. Symmetrische Verschlüsselung bleibt nützlich für die Sicherung ruhender Daten, beispielsweise für den Schutz von Datenbanken und die vollständige Festplattenverschlüsselung. Asymmetrische Verschlüsselung ist ideal für die Sicherung der Kommunikation, beispielsweise mit digitalen Signaturen und Hash-Funktionen für symmetrische Schlüssel.

Bei der Beschäftigung mit einer quantensicheren Verschlüsselung darf es allerdings keine schuldhafte Verzögerung geben. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) fordert gemeinsam mit Partnern aus 17 weiteren EU-Mitgliedsstaaten die Industrie, Betreiber kritischer Infrastrukturen und die öffentliche Verwaltung auf, zur Post-Quanten-Kryptografie überzugehen. Eine weitere Option ist ein hybrider Ansatz, bei dem aktuelle kryptografische Standards und quantensichere Algorithmen kombiniert werden, um Daten sowohl vor klassischen als auch vor Quantencomputern zu schützen. So können Unternehmen kryptoagil werden, falls ein Algorithmus einmal geknackt werden sollte.

Um über die neuesten Entwicklungen auf dem Laufenden zu bleiben, sollten man auch die Empfehlungen des BSI zur Verschlüsselung verfolgen.