Andreas Berheide - stock.adobe.c

Wie unterscheiden sich Zero Trust und Defense in Depth?

Security-Admins müssen sich bei ihrer Strategie nicht zwischen Zero-Trust- und Defense-in-Depth-Methoden entscheiden. Erfahren Sie, wie sich die beiden Konzepte ergänzen.

IT-Teams stehen eine Reihe von Security-Konzepten zur Auswahl, die sie implementieren können. In einigen Fällen müssen Administratoren ein Framework oder eine Philosophie einem anderen vorziehen. In anderen Fällen können mehrere Frameworks verwendet werden, die sich auf verschiedene Aspekte der allgemeinen Sicherheitslage eines Unternehmens konzentrieren.

Zero-Trust- und Defense-in-Depth-Strategien gehören zu den Kombinationen, in denen beide Methoden gleichzeitig auf ein und dasselbe Unternehmen angewendet werden können.

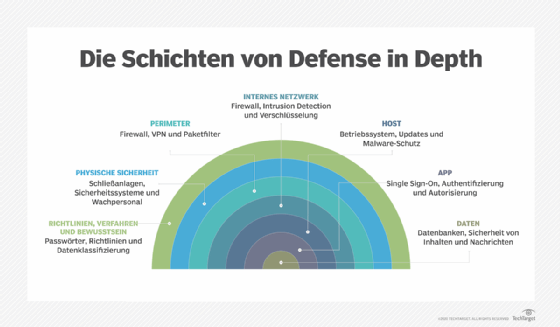

Was bedeutet Defense in Depth?

Bei einer Defense-in-Depth-Strategie werden mehrere Sicherheits-Tools und -mechanismen gemeinsam eingesetzt. Die zugrunde liegende Idee ist, dass, wenn ein Sicherheitswerkzeug versagt oder von einem Angreifer umgangen wird, andere ordnungsgemäß konfigurierte Tools den unbefugten Zugriff verhindern.

Diese Strategie hat sich in den letzten Jahrzehnten vor allem aus den folgenden Gründen durchgesetzt:

- Ein mehrschichtiger Ansatz bei den Sicherheits-Tools trägt dazu bei, dass Lücken zwischen den Sicherheitsrichtlinien seltener auftreten und schwerer aufzuspüren sind.

- Der Defense-in-Depth-Ansatz bietet auch Schutz vor durch Menschen verursachte Fehler, die eine Fehlkonfiguration eines Sicherheitstools zur Folge haben können.

Ohne eine umfassende Verteidigungsstrategie können Lücken und Fehlkonfigurationen Angreifern Tür und Tor öffnen, die nach einem Weg ins Netzwerk suchen.

Vorteile von Defense in Depth

Der größte Vorteil von Defense in Depth gegenüber Zero Trust besteht darin, dass bei einem Ausfall eines Teils der Sicherheitsschicht andere Ebenen der Sicherheitsarchitektur bereits vorhanden sind, um geschäftskritische Daten vor Angreifern zu schützen.

Durch mehrere Ebenen von Verteidigungsmaßnahmen können Angreifer auch ausgebremst werden, wodurch sich die Chancen erhöhen, dass sie von Sicherheitsmechanismen oder Sicherheitsteams entdeckt werden.

Herausforderungen von Defense in Depth

Ein Nachteil des „Defense in Depth“-Ansatzes ist, dass sich die Angriffe täglich ändern. Techniken, die gestern noch verwendet und berücksichtigt wurden, könnten in Vergessenheit geraten, und eine andere oder neue Technik, die heute verwendet wird, könnte in der Lage sein, mehrere Sicherheitsebenen zu überwinden.

Eine weitere Herausforderung ist die Integration der Ebenen, was die Zusammenarbeit erschwert und die Erkennung von Bedrohungen verzögern kann. Mehrere Ebenen in der Defense in Depth bedeuten auch, dass die Verwaltung für Sicherheitsteams komplexer wird.

Was ist Zero Trust?

Die Grundsätze von Zero Trust sind spezifischer als die von Defense in Depth. Bei Zero Trust besteht das Ziel darin, niemandem oder nichts zu vertrauen, das auf Anwendungen und Dienste innerhalb eines Unternehmensnetzwerks zugreift und mit ihnen kommuniziert. Zero Trust nutzt das Prinzip der geringsten Privilegien (POLP), um sicherzustellen, dass nur die richtigen Geräte und Benutzer, die sich mit dem Netzwerk verbinden, sowie Workloads innerhalb öffentlicher und privater Rechenzentren Daten übertragen und empfangen dürfen und sollen.

Vorteile von Zero Trust

Der Vorteil von Zero Trust liegt in dem Motto „Traue niemals, überprüfe alles“. Bei Zero Trust müssen Benutzer ständig nachweisen, dass sie über die entsprechenden Berechtigungen verfügen, von der ersten Anmeldung an und auch danach. Das bedeutet, dass Angreifer, selbst wenn sie in ein System eindringen, nicht unbedingt Schaden anrichten oder Daten exfiltrieren können.

Trotz des restriktiv klingenden Charakters von Zero Trust kann es die Benutzerfreundlichkeit durch Tools wie Single Sign-On verbessern und die Sorgen um die unzureichende Verwaltung von Passwörtern verringern.

Weitere Vorteile sind eine verbesserte Überwachung, die als Schutz vor verlorenen oder gestohlenen Daten dient, und die Möglichkeit, Richtlinien für Anwendungs- und Datensicherheit zentral zu verwalten.

Herausforderungen von Zero Trust

Ähnlich wie Defense in Depth kann auch die Verwaltung von Zero Trust komplex sein, insbesondere während der Implementierung. Je größer das Unternehmen ist, desto mehr Authentifizierungs- und Autorisierungsfunktionen sind erforderlich, um die Daten zu schützen.

Ein weiterer häufiger Vorbehalt gegen Zero Trust ist, dass es mehr Personal oder den Einsatz von Managed Service Providern erfordert.

Das Zusammenspiel von Zero Trust und Defense in Depth

Wenn man die Konzepte Defense in Depth und Zero Trust und deren Absichten betrachtet, könnte der Eindruck entstehen, dass beide Ansätze unabhängig voneinander sind. Tatsächlich ist das Gegenteil der Fall. Zero-Trust-Prinzipien können beispielsweise Teil einer umfassenden Defense-in-Depth-Strategie sein. Letztere kann wiederum Anwendungs- und Data-Protection-Funktionen einschließen, die nicht als Teil von Zero Trust gelten.

Und es ist durchaus sinnvoll, Defense-in-Depth-Philosophien in Zero-Trust-Implementierungen zu integrieren. Beispielsweise können Sicherheitsadministratoren die Benutzerkonten sperren, so dass sie nur das Recht haben, bestimmte Anwendungen und Dienste auf der Grundlage von Geschäftsanforderungen zu nutzen. Darüber hinaus können Administratoren logisch segmentierte Sicherheitszonen einrichten, die den Zugriff auf Teile des Netzwerks einschränken, die die Benutzer nie benötigen. Wenn also ein Benutzerkonto kompromittiert wird, kann dieses Konto nicht nur nicht auf die Ressourcen zugreifen, für die es konfiguriert ist, sondern die Sicherheitszonen schränken diesen Zugriff noch weiter ein, wenn ein Konto falsch konfiguriert oder manipuliert wird.