Andrea Danti - Fotolia

Wie funktioniert der IPsec-Transportmodus?

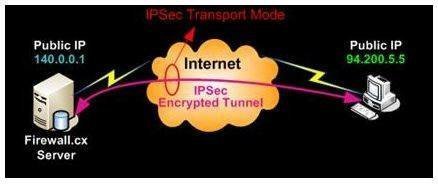

Der IPSec-Transportmodus wird für die Ende-zu-Ende-Kommunikation verwendet. Ein Beispiel ist eine verschlüsselte Remote-Desktop-Sitzung von einem Client zu einem Server.

Der IPsec-Transportmodus ist neben dem IPsec-Tunnelmodus einer von zwei verfügbaren IPsec-Modi. Der IPsec-Transportmodus wird meist für Ende-zu-Ende-Kommunikation verwendet, anstatt Daten zwischen zwei Netzwerken über ein VPN zu verschlüsseln.

Ein Beispiel für eine Ende-zu-Ende-Kommunikation ist eine Client-Arbeitsstation, die Daten mit einem öffentlichen Server austauscht. Die Client-Arbeitsstation leitet ihr Paket an den öffentlichen Server weiter. Der öffentliche Server empfängt das Paket, verarbeitet es und sendet eine Antwort zurück an die Client-Arbeitsstation. Abbildung 1 veranschaulicht dieses Szenario:

Abbildung 1: Der IPsec-Transportmodus platziert den IP-Paket-Header

Abbildung 1: Der IPsec-Transportmodus platziert den IP-Paket-Header

vor dem neuen IPsec-geschützten Paket.

Es ist wichtig zu beachten, dass die Client-Arbeitsstation nur auf den öffentlichen Firewall.cx-Server in Abbildung 1 zugreift und nichts dahinter, wie etwa ein lokales Netzwerk.

In unserem Beispiel werden die Daten zwischen den beiden Endpunkten (Client und Server) mit IPsec (Internet Protocol Security) verschlüsselt und welcher andere Verschlüsselungsalgorithmus auch immer gewählt wird.

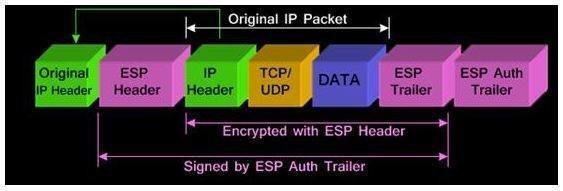

Es unterscheidet sich jedoch vom IPsec-Tunnelmodus durch die Art der Verschlüsselung.

Beim IPsec-Transportmodus wird mit IPsec das gesamte ursprüngliche IP-Paket verschlüsselt. IPsec muss jedoch eine Kopie des IP-Headers des Originalpakets erstellen und diese vor das neue IPsec-geschützte Paket setzen, um es zum Server zu bringen.

Dieser Vorgang ist in Abbildung 2 dargestellt.

Abbildung 2: Der IPsec-Transportmodus platziert den IP-Paket-Header vor dem neuen IPsec-geschützten Paket.

Abbildung 2: Der IPsec-Transportmodus platziert den IP-Paket-Header vor dem neuen IPsec-geschützten Paket.

Der Nachteil dieser Methode ist, dass der ursprüngliche IP-Header zu 100 Prozent offengelegt wird. Jeder Hacker, der zufällig diesen Netzwerkverkehr überwacht, kann die im IP-Header enthaltenen Informationen lesen.

Die Informationen im IP-Header können die Quell- und Ziel-IP sowie sensible Informationen wie das Protokoll der oberen Schicht offenlegen, wie TCP oder UDP.

Aus diesem Beispiel ist ersichtlich, dass im Wesentlichen nur die TCP/UDP- und DATA-Abschnitte des Originalpakets (wie in Abbildung 2 dargestellt) vollständig verschlüsselt und nicht dem öffentlichen Netzwerk ausgesetzt sind.