peterzayda - stock.adobe.com

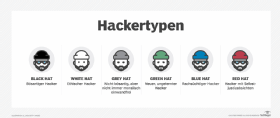

Welcher Hacker verfolgt welche Ziele?

Ein White Hat hat ganz andere Absichten als ein Grey Hat oder gar ein Black Hat. Mittlerweile gibt es weitere Einstufungen, die davon abhängig sind, welche Ziele sie verfolgen.

In der IT spricht man in der Regel von drei bereits bestens bekannten Typen von Hackern: Black Hats, White Hats sowie die sogenannten Grey Hats. Die farbigen Einstufungen entstanden als Hacker versuchten, sich voneinander abzugrenzen und so die „guten“ von den „bösen“ Vertretern besser unterscheiden zu können. Interessanterweise standen ihnen dabei klassische Western-Filme zur Hilfe, in denen „die Guten“ oft weiße Hüte trugen, während die Ganoven an ihren schwarzen Hüten leicht zu erkennen waren.

Heutzutage sind weitere Farben hinzugekommen. Aber auch wenn die für sie verwendeten Begriffe noch nicht so gut bekannt sind wie die älteren Unterscheidungen, stehen auch die neuen Formulierungen für bestimmte Eigenschaften von Hackern. Die neuen Farben reichen von Grün, über Rot bis zu Blau. Nur die Zeit wird jedoch beweisen können, ob sie sich ebenfalls auf Dauer etablieren können.

Black, White und Grey Hats

Ein Black Hat ist jemand, der nach Schwachstellen in Computern oder Netzwerken sucht, um sie mit böswilligen Absichten auszunutzen. Oft setzen diese Hacker dafür Malware oder andere unerlaubte Techniken ein, um Schaden anzurichten.

Diese Art von Hackern ist in der Regel auch bereit, bei ihren Aktivitäten Gesetze zu brechen. Hauptsache der Einbruch in ein fremdes Netzwerk gelingt. Meist handeln diese Hacker heutzutage aus finanziellen Gründen. Anderen geht es darum, Daten zu stehlen oder zu zerstören, Abläufe in Unternehmen und anderen Organisationen zu stören, Cyberspionage zu betreiben oder einfach nur um ihren Spaß zu haben.

Am anderen Ende des Spektrums finden sich die White Hats. Sie werden oft von Firmen gezielt angeheuert, um Schwachstellen in ihren Netzwerken sowie in Soft- und Hardware zu finden, die von Black Hats ins Visier genommen werden könnten.

Anders als ihre böswilligen Namensvetter greifen White Hats nur Netzwerke und Systeme an, bei denen sie also eine rechtlich verbindliche Erlaubnis dafür erhalten haben. Manchmal werden sie auch als Ethical Hacker oder ethische Hacker bezeichnet.

Ein echter White Hat wird alle von ihm aufgedeckten Schwachstellen an seinen Auftraggeber melden. Außerdem wird er den Hersteller einer betroffenen Hard- oder Software darüber informieren, so dass dieser schneller einen Patch entwickeln und bereitstellen kann, der dann auch anderen Nutzern zur Verfügung steht. Zu den von White Hats genutzten Techniken gehören unter anderem das Durchführen von Penetrationtests sowie ein Assessment der vorhandenen Schwachstellen.

In der Realität ist aber fast nichts nur schwarz oder weiß. Deswegen gibt es mittlerweile auch die Bezeichnung Grey Hat. Sie steht für eine Kombination aus den Eigenschaften, die Black und White Hats zugeschrieben werden. Grey Hats suchen also ebenfalls nach Schwachstellen, haben dabei aber keine böswilligen Absichten.

Anders als die White Hats verwenden sie aber gelegentlich auch unerlaubte Methoden. Es ist sogar möglich, dass sie die von ihnen aufgedeckten Probleme an die Öffentlichkeit durchdringen lassen, bevor sie von den Herstellern gepatcht werden konnten, oder dass sie ihre Informationen gegen Geld an interessierte Dritte verkaufen, um daraus einen finanziellen Vorteil zu erlangen.

Darin ähneln sie dann wiederum den Black Hats. Ein Grey Hat hackt oft ohne Wissen oder Erlaubnis des Ziels. Als Grey Hat werden gelegentlich auch Hacker bezeichnet, die zu einem früheren Zeitpunkt in ihrem Leben das Gesetz gebrochen haben, die mittlerweile aber versuchen ethischer vorzugehen und sich wie ein White Hat zu benehmen.

Grüne, blaue und rote Hüte?

Über die Jahre hinweg wurde versucht, andere Farben für die „Hüte“ zu finden, um darüber hinausgehende Typen von Hackern zu beschreiben. Neu hinzugekommen sind die Farben Grün, Blau und Rot.

Ein Green Hat ist jemand, der gerne ein echter Hacker sein will, aber der bislang noch nicht über die technischen Fähigkeiten und die nötigen Kenntnisse dafür verfügt. Green Hats gelten als wissbegierig und bereit dazu, Neues zu lernen.

In der Welt von Microsoft entsprechen Blue Hats den bereits bekannten White Hats: Sie werden von dem Unternehmen beschäftigt, um Schwachstellen in vor allem noch nicht veröffentlichten Produkten zu finden. Microsoft organisiert auch einmal im Jahr die Blue Hat Conference in Seattle, die nur auf Einladung besucht werden kann und die Hacker, Sicherheitsexperten und Angestellte des Konzerns zusammenbringen soll.

In anderen Kreisen ist ein Blue Hat dagegen jemand, der Vergeltung sucht. Blue Hats sind dabei oft ebenfalls noch recht unerfahrene Hacker wie die Green Hats. Ihr Wunsch sich zu rächen ist aber ihre wichtigste Motivation. Es geht ihnen daher meist nicht darum, ihre Fähigkeiten weiter zu verbessern.

Beim Begriff Red Hat Hacker könnte man dagegen auch an einen Angreifer gegen die Linux-Distribution Red Hat denken. Das ist damit aber nicht gemeint. Red Hats werden in der Regel als eine Art selbsternannte Bürgerwehr eingestuft, die im Prinzip ähnlich vorgeht wie White Hats.

Sie wollen Angriffe durch Black Hats stoppen und unschädlich machen. Die Methoden, die sie dabei verwenden, unterscheiden sich jedoch deutlich von denen echter White Hats. So werden sie einen erwischten böswilligen Hacker nur selten an die Behörden übergeben, sondern gelegentlich selber aggressive Attacken gegen ihn starten, um ihn unschädlich zu machen.

Teilweise kommt es dabei sogar zu einer Zerstörung des Computers und der Ressourcen des Black Hats. Ihr Vorgehen ist deswegen sehr umstritten.