WrightStudio - stock.adobe.com

Was macht ein VPN-Konzentrator?

VPN-Konzentratoren schützen die Kommunikation zwischen dem Unternehmensnetzwerk und entfernten Zweigstellen oder Remote Clients wie PCs, Tablets, Smartphones und IoT-Geräten.

Virtual Private Networks (VPN) sind verschlüsselte Tunnel, die die Kommunikation im Netzwerk vor unbefugtem Zugriff schützen, wenn diese über nicht vertrauenswürdige Netzwerke wie das Internet laufen muss. Firmen können mit VPN-Konzentratoren ihre VPN-Verbindungen und den Zugriff aus der Ferne verbessern. Aber was macht ein VPN-Konzentrator genau und welcher Typ eignet sich für welches Unternehmen?

VPN-Konzentratoren werden verwendet, um viele entfernte Netzwerke und Clients mit einem zentralen Unternehmensnetzwerk zu verbinden. Sie schützen die Kommunikation zwischen entfernten Zweigstellen oder Remote-Clients wie Workstations, Smartphones, Tablets und IoT-Geräten und dem Unternehmensnetzwerk. Und sie dehnen die Sicherheitsgrenze des Unternehmensnetzwerks auf entfernte Zweigstellen oder entfernte Computer aus.

VPN-Clients, VPN-Router und VPN-Konzentratoren führen an jedem Ende der Verbindung die Authentifizierung sowie die Ver- und Entschlüsselung durch. Die Verschlüsselung hat zwei Modi. Der erste, Transportmodus genannt, verschlüsselt nur die Nutzlast der Daten; die ursprünglichen Paket-Header bleiben dabei intakt. Die zweite Methode, der sogenannte Tunnelmodus, verschlüsselt das gesamte Paket und kapselt es in ein neues IP-Datagramm ein. Daher beginnt das Sicherheitsdesign des VPNs mit dem Verständnis der Transport- und Tunnelmodi.

Vorteile und Kosten eines VPN-Konzentrators

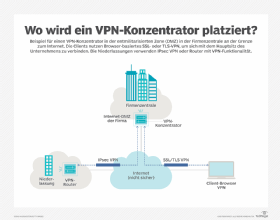

VPN-Konzentratoren werden am Rand des Unternehmensnetzwerks eingesetzt, entweder direkt innerhalb der Grenz-Firewall über eine einzige Schnittstelle oder parallel zu der im Passthrough-Modus konfigurierten Firewall mit einer Schnittstelle nach innen und außen. Ihre Designdetails, einschließlich der Übersetzung von Netzwerkadressen und Herstellerempfehlungen, geben die Richtung für die Auswahl der bevorzugten Topologie vor.

Firmen sollten ein VPN installieren, wenn sie die Kommunikation zwischen Standorten oder mit Remote-Benutzern schützen müssen. Dedizierte VPN-Konzentratoren werden attraktiver, wenn die Anzahl der VPN-Verbindungen zunimmt oder die gesamte Bandbreite wächst.

Hersteller bieten VPN-Konzentratoren zu verschiedenen Preis-Leistungs-Varianten an. Kleinere Modelle können softwarebasierte Virtuelle Maschinen oder Container-Implementierungen sein, während die größeren Modelle mit dedizierter Verschlüsselungshardware Tausende von VPN-Tunneln unterstützen können. Ihr Design sollte weitere Anforderungen wie Redundanz und Lastausgleich berücksichtigen, die bestimmen, wie viele Konzentratoren benötigt werden, wie groß ihre Kapazität und ihr Funktionsumfang sein soll.

Arten von VPN-Konzentratoren

Die meisten VPN-Konzentratoren basieren auf einer dedizierten Hardware-Appliance, die für eine bestimmte Anzahl von VPN-Verbindungen ausgelegt ist. Es gibt auch Geräte, die dedizierte Hardware für die Ver- und Entschlüsselung einer großen Anzahl von VPN-Tunneln enthalten.

Die Konfiguration einer großen Anzahl von Site-to-Site-IPsec-VPNs ist mühsam und komplex, wird aber durch den Einsatz von Dynamic Multipoint VPN (DMVPN) vereinfacht, einem von Cisco entwickelten Mechanismus. Cloud-Implementierungen werden durch reine Software-VPN-Konzentratoren unterstützt, die innerhalb von Umgebungen mit virtuellen Maschinen oder Containern ausgeführt werden.

Unternehmen mit besonders knappen Budgets, mehreren Außenstellen und motivierten Mitarbeitern können die Vorteile eines Open-Source-Projekts nutzen, um ihren eigenen VPN-Konzentrator zusammenzustellen. Einige Beispiele hierfür sind OpenVPN, pfSense, native Linux-Implementierungen und VyOS, das DMVPN-Unterstützung bietet.

Welches VPN-Protokoll ist das beste?

Für VPNs werden zwei primäre Protokolle verwendet: IPsec und SSL/TLS (Secure Sockets Layer/Transport Layer Security). Relativ selten ist auch SSH-Tunneling (Secure Shell) im Einsatz. IPsec erstellt den VPN-Tunnel mit einer Betriebssystem-Erweiterung. Es ist der bevorzugte Mechanismus zur Verbindung von Netzwerken zwischen Niederlassungen und Unternehmensnetzwerken.

SSL/TLS hingegen ist in den Webbrowser integriert. Dadurch ist diese Variante auf mehr Geräten verfügbar als IPsec. SSL/TLS kommt vor allem für die Verbindung eines einzelnen Hosts mit einem Unternehmensnetzwerk zum Einsatz.

Firmen sollten bei der Auswahl der entsprechenden Protokolle deren Geschwindigkeit, Sicherheitsrisiken und Technologie berücksichtigen. Zudem gilt es, das unsichere Split-Tunneling zu vermeiden, wenn keine zusätzlichen Schutzmaßnahmen getroffen werden.

Beim Split-Tunneling werden nur diejenigen Verbindungen durch den VPN-Tunnel geleitet, die Systeme am anderen Ende des VPN-Tunnels als Ziele haben. Für alle anderen Verbindungen wird der VPN-Tunnel ignoriert. Dadurch reduziert sich zwar das Datenvolumen am zentralen VPN-Endpunkt in der Firma, das Sicherheitsniveau aber sinkt.

Hohes Sicherheitsniveau aufrechterhalten

Ein gutes Netzwerksicherheitssystem besteht aus vielen Komponenten – und VPNs sind nur eine Komponente im Gesamtsystem. Angesichts der Häufigkeit von Malware und Datenverlusten, wie Kreditkartendiebstahl oder den Verlust von geistigem Eigentum, sollten Firmen ihre Sicherheitssysteme regelmäßig überprüfen. Da immer wieder neue Bedrohungen und Angriffsvektoren entstehen, müssen Firmen ihre kritischen Vermögenswerte besonders sorgfältig schützen.