ra2 studio - stock.adobe.com

Wie unterscheiden sich Inbound- und Outbound-Firewalls?

Inbound- und Outbound-Regeln sind zentrale Rollen von Firewalls. Nur wer ihre Funktionen versteht, kann sein Netzwerk wirksam absichern und vor Datenverlust und Angriffen schützen.

Bevor eine Unternehmens-Firewall bereitgestellt wird, ist es wichtig, die Rollen der eingehenden und ausgehenden Firewall-Regeln zu vergleichen, um sicherzustellen, dass sie die IT-Umgebung des Unternehmens ordnungsgemäß schützt.

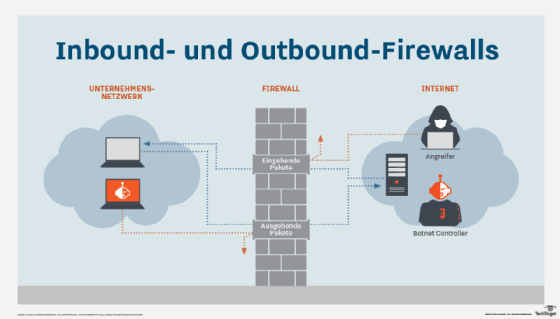

Eingehender (Inbound) Datenverkehr stammt von außerhalb des Netzwerks, während ausgehender (Outbound) Traffic aus dem Netzwerk stammt. Daher schützen Inbound-Firewall-Regeln das Netzwerk vor unerwünschtem eingehendem Traffic aus dem Internet oder anderen Netzwerken – insbesondere vor unzulässigen Verbindungen, Malware und DDoS-Angriffen. Outbound-Firewall-Regeln kontrollieren den ausgehenden Datenverkehr, also Anfragen an Ressourcen außerhalb des Netzwerks. Beispielsweise kann eine Verbindungsanfrage an einen E-Mail-Dienst oder die Website von ComputerWeekly.de zugelassen werden, während Verbindungsanfragen an nicht genehmigte oder gefährliche Websites blockiert werden.

In der Regel verwaltet eine einzelne Firewall sowohl Inbound- als auch Outbound-Firewall-Regeln, aber es ist wichtig, die Unterschiede zwischen ihnen zu verstehen.

Eingehender Datenverkehr versus ausgehender Datenverkehr

In Unternehmensnetzwerken gibt es sowohl eingehenden als auch ausgehenden Datenverkehr:

- Eingehende Traffic-Anfragen: Diese stammen von außerhalb des Netzwerks, zum Beispiel von einem externen Benutzer mit einem Webbrowser, E-Mail-Client, Server oder einer Anwendung, die Anfragen stellt, wie FTP und SSH oder API-Aufrufe an Webdienste.

- Ausgehende Traffic-Anfragen: Diese stammen aus dem Netzwerk und sind für Dienste im Internet oder in externen Netzwerken bestimmt. Ein Beispiel hierfür ist ein Benutzer, der eine externe Website besucht, oder ein interner Mail-Server, der eine Verbindung zu einem externen Mail-Server herstellt.

Firewalls werden entwickelt und eingesetzt, um zu verhindern, dass eingehender Datenverkehr in ein Netzwerk gelangt, und um ausgehenden Datenverkehr an externe Ressourcen zu blockieren, die nicht den Sicherheitsrichtlinien eines Unternehmens entsprechen.

Inbound- vs. Outbound-Firewall-Regeln

Firewall-Regeln, die eingehend oder ausgehend sind, können angepasst werden, um den Datenverkehr an bestimmten Ports, Diensten und IP-Adressen in das Netzwerk hinein oder aus dem Netzwerk heraus zuzulassen.

- Inbound-Firewall-Regeln schützen ein Netzwerk, indem sie Datenverkehr blockieren, von dem bekannt ist, dass er aus bösartigen Quellen stammt. Dadurch werden verschiedene Angriffe wie Malware und DDoS davon abgehalten, sich auf interne Ressourcen auszuwirken.

- Outbound-Regeln der Firewall legen fest, welcher Datenverkehr ein Netzwerk verlassen und legitime Ziele erreichen darf. Diese Regeln blockieren auch Anfragen, die an bösartige Websites und nicht vertrauenswürdige Domänen gesendet werden. Sie können auch die Datenexfiltration verhindern, indem sie den Inhalt von E-Mails und Dateien analysieren, die von einem Netzwerk gesendet werden.

Die Firewall-Richtlinie, die die Konfiguration der ein- und ausgehenden Regeln bestimmt, basiert auf einer Risikobewertung der zu schützenden Ressourcen und den geschäftlichen Anforderungen an Benutzer und Dienste innerhalb des Netzwerks. So könnte beispielsweise der Personalabteilung der Zugang zum Internet und zum Netzwerk der Buchhaltungsabteilung des Unternehmens gestattet werden, nicht aber umgekehrt.

Alle Änderungen an ein- und ausgehenden Firewall-Regeln sollten sorgfältig geplant, implementiert und überwacht werden, um unvorhergesehene Folgen zu vermeiden, beispielsweise das Blockieren gültiger Anfragen, wodurch legitime Geschäftsaktivitäten behindert und Benutzer beeinträchtigt werden können.

Verwendung von Inbound-Firewall-Regeln

Das Ziel von Inbound-Firewall-Regeln besteht darin, bösartigen Datenverkehr aus internen Netzwerksystemen fernzuhalten und die darin befindlichen Ressourcen zu schützen.

Netzwerksegmentierung ermöglicht es IT-Teams, Firewalls an verschiedenen Punkten innerhalb eines Netzwerks zu platzieren – am Perimeter und intern –, um ein Netzwerk in einzelne Subnetze zu unterteilen. Die Regeln jeder Firewall können so konfiguriert werden, dass sie bestimmte Ressourcen in jedem Segment schützen.

So lässt beispielsweise die Firewall, die das HR-Segment des Netzwerks schützt, nur eingehende Anfragen von HR-Mitarbeitern mit den erforderlichen Berechtigungen zu. Eine Firewall, die den Netzwerkperimeter schützt, hat hingegen weniger restriktive Regeln. Diese Regeln basieren auf Bedrohungsinformationen und blockieren den Datenverkehr von bekannten bösartigen IP-Adressen oder Standorten.

Beispiele für eingehende Firewall-Regeln sind:

- Filtern des Datenverkehrs aus einer Vielzahl von Quellen, zum Beispiel bestimmten IP-Adressen.

- Einschränken oder zulassen von Datenverkehr zu internen Netzwerk-Ports.

- Zulassen von E-Mails und anderer Kommunikation über TCP (Transmission Control Protocol), UDP (User Datagram Protocol) oder ICMP (Internet Control Message Protocol).

Verwendung von Outbound-Firewall-Regeln

Outbound-Firewall-Regeln schützen interne Netzwerkressourcen, indem sie den Zugriff von externen Benutzern auf diese Ressourcen verhindern.

- Interne Benutzer können nicht auf schädliche Inhalte zugreifen.

- Sensible Daten können nicht unter Verstoß gegen Sicherheitsrichtlinien aus dem Netzwerk gelangen.

- Daten können nicht durch Malware oder Insider-Bedrohungen exfiltriert werden.

IT-Teams können einen externen Cloud-Dienst, zum Beispiel ein sicheres Web-Gateway, verwenden, um den ausgehenden Datenverkehr zu kontrollieren, wenn spezielle Filtertechnologien erforderlich sind.

Solche Systeme erfüllen gezielte Funktionen, etwa die Inhaltsfilterung für E-Mails oder das Surfen im Internet. Sie sind häufig mit dem Verzeichnisdienst des Unternehmens – Active Directory und Lightweight Directory Access Protocol (LDAP) – verbunden, sodass sie Zugriff, Filterung und Berichterstellung auf Basis des Netzwerkkontos jedes Benutzers bereitstellen können.

Andere Firewall-Systeme suchen nach ausgehender Malware und nach anderen sicherheitsrelevanten Bedrohungen, einschließlich DNS-Lookups zu Hosts, die als bedrohlich bekannt sind oder auf einer Sperrliste stehen.

Ausgehende Firewall-Regeln in gesperrten Umgebungen können das Netzwerkverhalten bis hinunter auf die Host-, Anwendungs- und Protokollebene kontrollieren.

Beispiele für ausgehende Firewall-Regeln sind:

- Verhindern, dass Benutzer auf externe bösartige oder unangemessene Webseiten zugreifen.

- Verwalten ausgehender Kommunikationsformate, wodurch Malware daran gehindert werden kann, eine Verbindung zu C&C-Servern (Command and Control) herzustellen.

- Erstellen von Protokollen, damit Sicherheitsteams oder Netzwerkadministratoren den ausgehenden Datenverkehr überwachen können.

Firewall-Regeln heute und in Zukunft

Firewalls werden ständig weiterentwickelt und sind und bleiben eine wichtige Sicherheitskontrolle in jedem Netzwerk. Moderne Firewalls nutzen Threat Intelligence Feeds sowie KI und maschinelles Lernen, um eingehende und ausgehende Regeln in Echtzeit zu aktualisieren. So können sie neue und aufkommende Bedrohungen bekämpfen, sobald diese entstehen.

Denken Sie daran, dass eingehende und ausgehende Firewall-Regeln sorgfältig konfiguriert und auf Systemanomalien überwacht werden müssen. Selbst die sichersten Firewalls können nur begrenzt schützen.

Unternehmen, die nicht über die erforderlichen internen Ressourcen – darunter Produktschulungen und Sicherheitswissen – verfügen, sollten die Verwaltung ihrer Firewall-Umgebungen an einen externen Managed Security Service Provider (MSSP) auslagern. Ein dedizierter MSSP-Netzwerk-Sicherheitsmonitoring-Service, der rund um die Uhr verfügbar ist, ist oft der beste Weg, um die damit verbundenen Risiken zu minimieren.

Dieser Artikel wurde im August 2025 aktualisiert, um das Leseerlebnis zu verbessern.