Preocupações com a segurança das redes 5G e como se preparar para elas

Empresas que desejam implementar o 5G devem primeiro avaliar suas preocupações de segurança com antecedência e revisar suas políticas e procedimentos, apesar dos aprimoramentos de segurança do 5G.

Enquanto o mundo vislumbra a promessa da tecnologia Wireless 5G com velocidades mais altas, menor latência e maior capacidade, os especialistas em cibersegurança alertam os líderes empresariais sobre o lado negativo de todo esse poder e potencial: os hackers podem usar a rede 5G para amplificar seus meios de ataque existentes e desenvolver métodos de assalto completamente novos.

"Com o 5G, os vetores de ameaças aumentam dramaticamente", diz Chris Antlitz, analista principal da Technology Business Research.

Prestando atenção ao aviso, líderes empresariais estão se preparando.

Os diretores de segurança da informação (CISO) de todas as indústrias têm expressado suas preocupações sobre a segurança da rede de 5G, compartilhando que eles se importam com os possíveis ataques em sua própria infraestrutura, bem como a própria rede. Mas, ao mesmo tempo, em resposta às suas crescentes preocupações, eles estão revisando e renovando suas políticas, procedimentos e tecnologias que planejam usar para impedir os invasores enquanto trabalham para enfrentar os desafios que vêm com esta tecnologia de próxima geração.

Empresas avaliam os riscos de segurança da rede 5G

A necessidade de abordar as questões de segurança da rede 5G é urgente, mas não necessariamente imediata para todos.

Chris Antliz.

Chris Antliz.

Em última instância, o 5G estará em todas as partes e invadirá tudo. Mas faltam anos para isso, diz Antlitz . "Estamos prevendo pelo menos sete anos antes que vejamos isso. No meio tempo, vamos ver o lançamento de 5G em bolsões, com uma evolução gradual até essa aplicação onipresente." Mas algumas empresas já estão ultrapassando os limites para ver como podem implementar o 5G em seus negócios, acrescenta.

As indústrias que se aproveitam do 5G agora incluem a agricultura e fabricação, bem como o setor de recursos naturais, quer dizer, a mineração e produção de energia. Outros casos de uso que experimentam e colocam à prova a tecnologia 5G incluem os do transporte e logística, onde tudo, desde veículos autônomos até entrega de drones, é respaldado pela tecnologia; segurança física, com sua necessidade de aprimorar as capacidades de reconhecimento facial em tempo real; e assistência médica, que está explorando um aumento da cirurgia robótica e outras atividades altamente sensíveis.

Outros setores, como o comércio varejista e os serviços profissionais, se encontram em estágios de evolução de interesse e adoção do 5G, diz Antlitz.

Algumas organizações dependerão de prestadores de serviços de telecomunicações para fornecer todos os recursos de 5G, enquanto as outras irão desenvolver algumas ou todas as suas próprias capacidades, dependendo de onde e por que estão usando 5G.

Apesar dos diferentes níveis de penetração no mercado para 5G e a adoção da indústria, a maioria dos líderes de segurança empresarial estão preocupados com os riscos associados.

A pesquisa " Segurança na velocidade de 5G" da AT&T Cybersecurity de 2019, realizada com a 451 Research, descobriu que 76% dos 704 entrevistados esperam que surjam ameaças para a segurança completamente novas em um mundo 5G, e 72,5% expressaram um nível alto ou médio-alto de preocupação pelo impacto do 5G na postura de segurança da sua organização. Outros 21% expressaram um nível médio de preocupação, enquanto apenas 5% expressaram um nível baixo de preocupação.

Prós e contras da segurança de rede 5G

Porém, as notícias de segurança que cercam o 5G não são de todo negativas. A rede 5G em si vem com melhorias na segurança em relação às suas antecessoras, com operadoras de telecomunicações e fornecedores de equipamentos que corrigem vulnerabilidades conhecidas e agregam novos elementos de segurança.

Por exemplo, o 5G tem uma criptografia de 256 bits em comparação com a criptografia de 128bits usada em 4G, diz Antlitz. Outros citaram os esforços federais, incluindo a proibição dos EUA de usar equipamentos de fornecedores com sede na China, como Huawei e ZTE, como prova de que estão dando passos em direção a uma rede 5G mais segura.

No entanto, os especialistas ainda vêem vulnerabilidades de segurança.

“Quando as pessoas dizem que o 5G é mais seguro, depende do contexto”, diz Antlitz. Ele concorda que os níveis de criptografia mais altos com 5G adicionam segurança, mas não oferecem proteção caso os hackers usem dispositivos terminais não seguros para ingressar em um sistema.

Algumas vulnerabilidades 5G estão no nível da rede. Ao contrário de seus antecessores, o 5G não utiliza comutação centralizada baseada em hardware, mas roteamento distribuído definido por software, o que elimina os pontos centrais onde a inspeção e o controle poderiam se concentrar. O software em si também pode ser comprometido por hackers especialistas quer seja de Estados-nação ou atores criminosos.

Algumas vulnerabilidades recaem mais sobre o lado do usuário, já que as organizações e os consumidores individuais conectam milhões de dispositivos mais à rede que, por sua vez, necessitam reforçar a segurança.

Philip Chan.

Philip Chan.

"Ainda temos ameaças existentes. As ameaças que estavam lá com o 4G vão permanecer lá com o 5G", diz Philip Chan, professor adjunto de cibersegurança no Campus Global da Universidade de Maryland. "Mas o número de ataques será maior, em parte porque você terá mais dispositivos. Há muito mais pontos conectados e os ataques poderão ser roteados para muitos mais pontos."

Outros especialistas ofereceram avisos semelhantes.

Dmitry Galov.

Dmitry Galov.

"O 5G poderia abrir a porta para ataques DDoS [negação de serviço distribuída] em grande escala, e os desafios adicionais são inerentes à proteção de uma rede sofisticada de dispositivos conectados, onde o comprometimento de um dispositivo pode provocar a falha de toda a rede", diz Dmitry Galov, pesquisador de segurança da empresa de cibersegurança Kaspersky.

Em adição, a velocidade do 5G poderia facilitar as coisas tanto para os hackers quanto para os usuários legítimos, diz Galov, e explicou que os atacantes podem roubar dados mais rapidamente das redes internas comprometidas. "Os sistemas de segurança podem detectar o vazamento, mas quando o fizerem, você terá vazado muito mais dados, " aponta.

Como se preparar para os riscos do 5G

O relatório da AT&T Cybersecurity sobre segurança 5G descobriu que a maioria dos entrevistados acredita que precisa atualizar sua postura sobre segurança em resposta ao 5G, com 22% esperando repensar suas políticas de segurança por completo e outros 53% dizendo que ao menos alguns ajustes serão necessários. Apenas 25% acreditam que suas políticas de segurança hoje serão eficazes com o 5G.

No entanto, apesar destes resultados, os líderes de segurança têm respondido com lentidão, e a AT&T Cybersecurity descobriu que apenas 16% dos entrevistados já tinham começado a fazer atualizações de segurança relacionadas ao 5G.

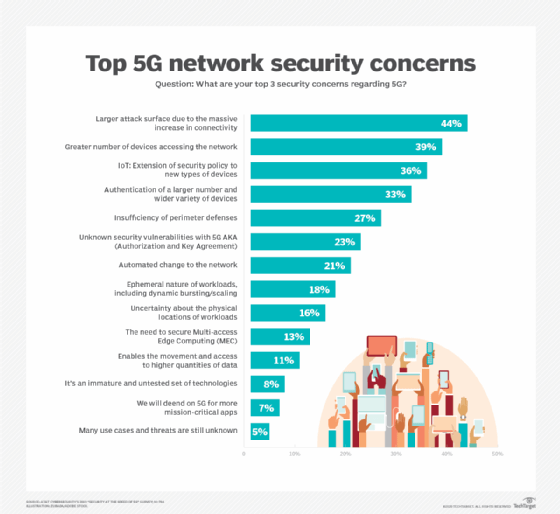

Os entrevistados listaram o seguinte como suas principais preocupações e desafios 5G:

- A maior superfície de ataque devido a uma maior conectividade (44%);

- maior número de dispositivos que acessam a rede (39%);

- a extensão das políticas de segurança a novos tipos de dispositivos (36%);

- A autenticação de uma variedade cada vez mais abrangente de dispositivos (33%).

" Existe uma variante na quantidade de maturidade que as organizações têm com relação à cibersegurança e o quão preparadas estão para o 5G, " diz Theresa Lanowitz, diretora de evangelização da AT&T Cybersecurity.

Theresa Lanowitz.

Theresa Lanowitz.

As organizações que têm obtido sucesso em cultivar uma mentalidade de segurança em primeiro lugar para as suas empresas, que realizam uma higiene de segurança crítica sem problemas, são mais maduras e estão prontas para utilizar de modo seguro tecnologias novas e emergentes, segundo Lanowitz.

Como tal, o expert aconselha às organizações que acreditem nessa cultura, lembrando que é uma etapa crítica para se proteger contra os riscos de segurança da rede 5G.

No entanto, este é apenas o primeiro passo, dizem Lanowitz e outros.

Chan diz que os CISO também devem trabalhar com colegas e usuários de negócios, bem como com fornecedores para garantir que apenas selecionem dispositivos integrados com recursos relacionados à segurança que atendam aos padrões estabelecidos.

"As empresas devem inspecionar e certificar dispositivos 5G através das agências que estabelecem as normas, tais como o Instituto Nacional de Padrões e Tecnologia e outras fontes credenciadas, " diz Chan, e acrescentou que o marco de segurança cibernética NIST 5G deve ser estabelecido e seguido. “Quando identificarmos as melhores práticas de segurança, haverá proteção, detecção e melhores respostas à segurança”.

Chan também recomenda aos CISO que trabalhem com suas contrapartes de TI para avançar no uso de técnicas de desenvolvimento de aplicações seguras, como DevSecOps, e observa que "a prática de criar segurança para todo o ciclo de vida do desenvolvimento e verificação dos produtos concluídos é fundamental."

"Dado que se espera que o 5G seja impulsionado por software, é mais importante do que nunca integrar a segurança no desenvolvimento de software, hardware e firmware. Os órgãos reguladores devem fazer cumprir os requisitos de segurança máxima ou mínima em todos os ambientes e centros de hardware e software 5G," diz Chan, que também trabalha na a divisão de segurança cibernética do Centro de análise e dados do Comando de desenvolvimento de habilidades de combate do exército dos EUA, Aberdeen Proving Ground.

Somado a isso, os CISO devem avançar em sua implementação de IA, aprendizado de máquina e automação para identificar, detectar e responder ao volume e velocidade dos ataques, que aumentam rapidamente, dizem os especialistas.

Os executivos de segurança empresarial também devem considerar a possibilidade de construir suas próprias redes 5G privadas para casos de uso sensíveis e inclusive separar os elementos mais sensíveis para garantir a segurança.

“Quando estão muito preocupados com os riscos da segurança, querem ter um sistema completamente fechado para controle”, diz Antlitz.

Rob Clyde.

Rob Clyde.

A implementação de segurança de confiança de zero também é uma necessidade, dado o crescimento exponencial de dispositivos conectados e a velocidade do 5G, diz Rob Clyde da Clyde Consulting LLC, ex-presidente do conselho de ISACA, uma associação profissional internacional com foco em governança de TI, e diretor do conselho da Titus, uma empresa de proteção de dados.

“Os firewalls não serão mais capazes de proteger tudo, então cada dispositivo deve cuidar de sua própria segurança - essa é a natureza da confiança zero”, diz Clyde. “Não confie em nada e valide tudo. Essa é toda uma mudança de paradigma”.