Ataque distribuído de negação de serviço ou DDoS

Em um ataque distribuído de negação de serviço (DDoS), vários sistemas de computador comprometidos atacam um alvo e causam uma negação de serviço aos usuários do recurso alvo. O destino pode ser um servidor, site ou outro recurso de rede. A enxurrada de mensagens recebidas, solicitações de conexão ou pacotes malformados para o sistema alvo força-o a desacelerar ou até mesmo travar e desligar, negando assim serviço a usuários ou sistemas legítimos.

Muitos tipos de agentes de ameaças, desde hackers criminosos individuais até redes de crime organizado e agências governamentais, realizam ataques DDoS. Em certas situações –muitas vezes relacionadas a codificação deficiente, patches ausentes ou sistemas instáveis– até mesmo solicitações legítimas e descoordenadas para sistemas-alvo podem parecer um ataque DDoS quando são apenas falhas coincidentes no desempenho do sistema.

Como funcionam os ataques DDoS?

Em um ataque DDoS típico, o invasor explora uma vulnerabilidade em um sistema de computador, tornando-o o mestre do DDoS. O sistema mestre de ataque identifica outros sistemas vulneráveis e obtém controle sobre eles, infectando-os com malware ou contornando os controles de autenticação por meio de métodos como adivinhar a senha padrão em um sistema ou dispositivo amplamente utilizado.

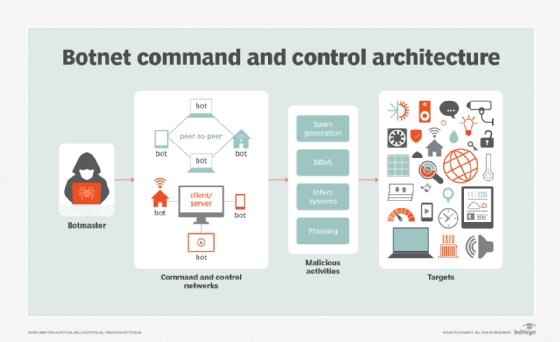

Um computador ou dispositivo de rede sob o controle de um intruso é conhecido como zumbi ou bot . O invasor cria o que é chamado de servidor de comando e controle para comandar a botnet, também chamada de botnet . A pessoa que controla uma botnet é conhecida como botmaster . Esse termo também tem sido usado para se referir ao primeiro sistema recrutado para uma botnet porque é usado para controlar a propagação e a atividade de outros sistemas na botnet.

As botnets podem ser compostas por quase qualquer número de bots; Botnets com dezenas ou centenas de milhares de nós têm se tornado cada vez mais comuns. Pode não haver limite superior para seu tamanho. Uma vez montada a botnet, o invasor pode usar o tráfego gerado pelos dispositivos comprometidos para inundar o domínio alvo e colocá-lo offline.

O alvo de um ataque DDoS nem sempre é a única vítima porque os ataques DDoS envolvem e afetam muitos dispositivos. Os dispositivos usados para direcionar tráfego malicioso para o alvo também podem sofrer degradação do serviço, mesmo que não sejam o alvo principal.

Tipos de ataques DDoS

Existem três tipos principais de ataques DDoS:

- Ataques volumétricos ou centrados na rede. Eles sobrecarregam um recurso específico, consumindo a largura de banda disponível com inundações de pacotes. Um exemplo desse tipo de ataque é um ataque de amplificação do sistema de nomes de domínio, que faz solicitações a um servidor DNS usando o endereço IP (Internet Protocol) do alvo. O servidor então sobrecarrega o alvo com respostas.

- Ataques de protocolo. Esses protocolos da camada de rede ou da camada de transporte usam falhas de protocolo para sobrecarregar recursos específicos. Um ataque de inundação SYN, por exemplo, envia aos endereços IP de destino um grande volume de pacotes de “solicitação de conexão inicial” usando endereços IP de origem falsificados. Isso prolonga o handshake do protocolo de controle de transmissão, que nunca pode terminar devido ao fluxo constante de solicitações.

- Camada de aplicação. Aqui, os serviços de aplicativos ou bancos de dados ficam sobrecarregados com um grande volume de chamadas de aplicativos. A inundação de pacotes causa negação de serviço. Um exemplo disso é um ataque de inundação do Protocolo de Transferência de Hipertexto (HTTP), que equivale a atualizar muitas páginas da Web repetidas vezes simultaneamente.

Internet das coisas e ataques DDoS

Os dispositivos que compõem a internet das coisas (IoT) podem ser úteis para usuários legítimos, mas em alguns casos são ainda mais úteis para invasores DDoS. Os dispositivos conectados à IoT incluem qualquer dispositivo com recursos integrados de computação e rede e, muitas vezes, esses dispositivos não são projetados tendo a segurança em mente.

Os dispositivos conectados à IoT expõem grandes superfícies de ataque e muitas vezes prestam pouca atenção às práticas recomendadas de segurança. Por exemplo, os dispositivos geralmente são enviados com credenciais de autenticação codificadas para administração do sistema, facilitando o login dos invasores nos dispositivos. Em alguns casos, as credenciais de autenticação não podem ser alteradas. Os dispositivos também são frequentemente enviados sem a capacidade de atualizar ou corrigir o software, expondo-os ainda mais a ataques que usam vulnerabilidades bem conhecidas.

As botnets IoT estão sendo cada vez mais usadas para lançar ataques DDoS massivos. Em 2016, o botnet Mirai foi usado para atacar o provedor de serviços de nomes de domínio Dyn; Os volumes de ataque foram medidos em mais de 600 gigabits por segundo. Outro ataque no final de 2016, desencadeado contra a OVH, a empresa francesa de hospedagem, atingiu um pico de mais de 1 terabit por segundo. Muitos botnets IoT desde Mirai usam elementos de seu código. O botnet dark_nexus IoT é um exemplo.

Identifique ataques DDoS

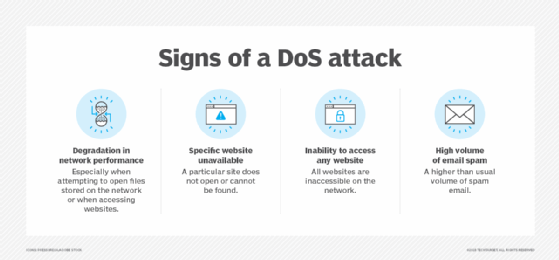

O tráfego de ataque DDoS causa essencialmente um problema de disponibilidade. Problemas de disponibilidade e serviço são fenômenos normais em uma rede. É importante ser capaz de distinguir entre esses problemas operacionais padrão e ataques DDoS.

Às vezes, um ataque DDoS pode parecer banal, por isso é importante saber o que procurar. A análise detalhada do tráfego é necessária para primeiro determinar se um ataque está ocorrendo e depois determinar o método de ataque.

Listados abaixo estão exemplos de comportamentos de rede e servidor que podem indicar um ataque DDoS. Um ou uma combinação destes comportamentos deve suscitar preocupação:

- Um ou mais endereços IP específicos fazem muitas solicitações consecutivas durante um curto período.

- Um aumento no tráfego vem de usuários com características comportamentais semelhantes. Por exemplo, se muito tráfego vier de usuários em dispositivos semelhantes, de uma única localização geográfica ou do mesmo navegador.

- Um servidor atinge o tempo limite ao tentar testá-lo usando um serviço de ping.

- Um servidor responde com uma resposta de erro HTTP 503, o que significa que o servidor está sobrecarregado ou inativo para manutenção.

- Os logs mostram um aumento forte e constante na largura de banda. A largura de banda deve permanecer consistente para um servidor funcionando normalmente.

- Os registros mostram picos de tráfego em horários incomuns ou em uma sequência normal.

- Os registros mostram picos excepcionalmente grandes no tráfego para um endpoint ou página da web.

Esses comportamentos também podem ajudar a determinar o tipo de ataque. Se estiverem no nível do protocolo ou da rede (por exemplo, erro 503), é provável que seja um ataque baseado em protocolo ou centrado na rede. Se o comportamento aparecer como tráfego para um aplicativo ou página da web, pode ser mais um indicativo de um ataque no nível do aplicativo.

Na maioria dos casos, é impossível para uma pessoa rastrear todas as variáveis necessárias para determinar o tipo de ataque, por isso é necessário utilizar ferramentas e aplicativos de análise de rede para automatizar o processo.

Defesa e prevenção DDoS

Os ataques DDoS podem criar riscos comerciais significativos com efeitos duradouros. Portanto, é importante compreender as ameaças, vulnerabilidades e riscos associados aos ataques DDoS.

Uma vez iniciados, é quase impossível impedir estes ataques. No entanto, o impacto comercial destes ataques pode ser minimizado através de algumas práticas básicas de segurança da informação. Estas incluem a realização de avaliações de segurança contínuas para encontrar e resolver vulnerabilidades relacionadas com DoS e a utilização de controlos de segurança de rede, incluindo serviços de fornecedores de serviços em nuvem especializados em responder a ataques DDoS.

Além disso, práticas sólidas de gerenciamento de patches, testes de phishing de e-mail, conscientização do usuário e monitoramento e alertas proativos de rede podem ajudar a minimizar a contribuição de uma organização para ataques DDoS na internet.

Exemplos de ataques DDoS

Além dos ataques DDoS baseados em IoT mencionados acima, outros ataques DDoS recentes incluem o seguinte:

- Um ataque de 2018 ao GitHub é considerado o maior ataque DDoS até o momento. O ataque enviou enormes quantidades de tráfego para a plataforma, que é usada por milhões de desenvolvedores para publicar e compartilhar código.

- Um ataque DDoS volumétrico teve como alvo a Bolsa da Nova Zelândia em 2020, forçando-a a ficar offline por vários dias.

- Em 2019, a operação DDoS Great Cannon da China teve como alvo um website utilizado para organizar protestos pró-democracia em Hong Kong, causando congestionamento de tráfego no local. Os ataques DDoS são frequentemente utilizados em movimentos sociais, não apenas por hackers, mas também por hacktivistas e organizações afiliadas ao governo. Os ataques DDoS são uma boa maneira de direcionar a atenção do público para um grupo ou causa específica.

- Também em 2020, os grupos de atores ameaçadores Fancy Bear e Armada Collective ameaçaram várias organizações com ataques DDoS, a menos que um resgate fosse pago em bitcoins. Este é um exemplo de como ataques DDoS e ransomware são usados juntos.

Saiba mais sobre Gerenciamento de segurança

-

![]()

Como manter disponibilidade e segurança digital durante os períodos de picos de vendas

-

![]()

Estratégias avançadas de WAF para a proteção de aplicações na nuvem e APIs

-

![]()

Como recuperar o seu ambiente digital em casos de incidentes pelo Black Friday

-

![]()

Segurança de dados sólida é a base de um mundo digital seguro